Como detectar computador e monitoramento de email ou software espiando

Como profissional de TI, monitoro rotineiramente computadores e e-mails de funcionários. É essencial em um ambiente de trabalho para fins administrativos e também para segurança. Monitorar e-mails, por exemplo, permite que você bloqueie anexos que possam conter um vírus ou spyware. A única vez que tenho que conectar a um computador de usuário e trabalhar diretamente em seu computador é corrigir um problema.

No entanto, se você acha que está sendo monitorado quando não deveria estar, existem alguns pequenos truques que você pode usar para determinar se está certo. Primeiramente, monitorar o computador de alguém significa que ele pode assistir tudo o que você está fazendo no seu computador em tempo real. Bloquear sites pornográficos, remover anexos ou bloquear spam antes que cheguem à sua caixa de entrada, etc, não é realmente monitoramento, mas mais como filtragem.

O único grande problema que quero enfatizar antes de prosseguir é que, se você está em um ambiente corporativo e acha que está sendo monitorado, deve assumir que eles podem ver TUDO o que você faz no computador. Além disso, suponha que você não conseguirá realmente encontrar o software que está gravando tudo. Em ambientes corporativos, os computadores são tão personalizados e reconfigurados que é quase impossível detectar qualquer coisa, a menos que você seja um hacker. Este artigo é mais voltado para usuários domésticos que pensam que um amigo ou membro da família está tentando monitorá-los.

Monitoramento de Computador

Então agora, se você ainda acha que alguém está espionando você, aqui está o que você pode fazer! A maneira mais fácil e simples que alguém pode fazer login no seu computador é usando a área de trabalho remota. O bom é que o Windows não suporta múltiplas conexões simultâneas enquanto alguém está logado no console (existe um hack para isso, mas eu não me preocuparia com isso). O que isto significa é que, se você estiver conectado ao seu computador XP, 7 ou Windows 8 e alguém se conectar a ele usando o recurso BUKST-IN REMOTE DESKTOP do Windows, sua tela ficará bloqueada e lhe dirá quem é conectado.

Então, por que isso é útil? É útil porque significa que, para que alguém se conecte à sua sessão sem que você perceba ou sua tela seja tomada, eles usam software de terceiros. No entanto, em 2014, ninguém vai ser tão óbvio e é muito mais difícil detectar software de software de terceiros.

Se estivermos procurando por softwares de terceiros, o que geralmente é chamado de software de controle remoto ou software de computação em rede virtual (VNC), temos que começar do zero. Normalmente, quando alguém instala esse tipo de software em seu computador, eles precisam fazer isso enquanto você não está lá e precisam reiniciar o computador. Então, a primeira coisa que poderia lhe dar uma pista é se o seu computador foi reiniciado e você não se lembra de tê-lo feito.

Em segundo lugar, você deve verificar no seu Menu Iniciar - Todos os Programas e para ver se ou não algo como VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, etc está instalado. Muitas vezes as pessoas são desleixadas e descobrem que um usuário normal não sabe o que é um software e simplesmente o ignorará. Se algum desses programas estiver instalado, alguém poderá se conectar ao seu computador sem que você saiba, contanto que o programa esteja sendo executado em segundo plano como um serviço do Windows.

Isso nos leva ao terceiro ponto. Geralmente, se um dos programas listados acima estiver instalado, haverá um ícone para ele na barra de tarefas, pois ele precisa estar constantemente em execução para funcionar.

Verifique todos os seus ícones (até os ocultos) e veja o que está sendo executado. Se você encontrar algo que você não ouviu falar, faça uma rápida pesquisa no Google para ver o que aparece. É muito fácil para o software de monitoramento ocultar o ícone da barra de tarefas, portanto, se você não encontrar nada incomum, não significa que você não tenha o software de monitoramento instalado.

Então, se nada está aparecendo nos lugares óbvios, vamos passar para as coisas mais complicadas.

Verificar portas de firewall

Novamente, como esses são aplicativos de terceiros, eles precisam se conectar ao Windows em diferentes portas de comunicação. As portas são simplesmente uma conexão de dados virtual pela qual os computadores compartilham informações diretamente. Como você já deve saber, o Windows vem com um firewall embutido que bloqueia muitas das portas de entrada por motivos de segurança. Se você não está executando um site FTP, por que sua porta 23 deve estar aberta, certo?

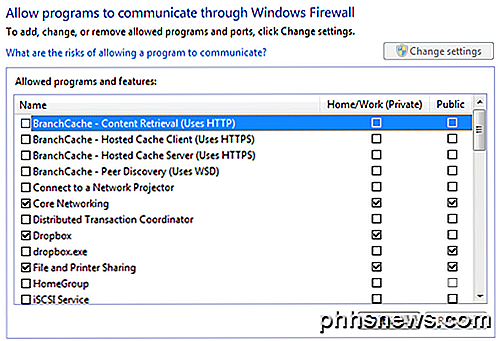

Portanto, para que esses aplicativos de terceiros se conectem ao seu computador, eles devem vir por uma porta, que precisa estar aberta no seu computador. Você pode verificar todas as portas abertas indo para Iniciar, Painel de Controle e Firewall do Windows . Em seguida, clique em Permitir um programa de recurso através do Firewall do Windows, no lado esquerdo.

Aqui você verá uma lista de programas com caixas de seleção ao lado deles. Os que são verificados são "abertos" e os não selecionados ou não listados são "fechados". Percorra a lista e veja se há um programa com o qual você não está familiarizado ou que combina com o VNC, controle remoto, etc. Se sim, você pode bloquear o programa desmarcando a caixa para ele!

Verifique as conexões de saída

Infelizmente, é um pouco mais complicado do que isso. Em alguns casos, pode haver uma conexão de entrada, mas, em muitos casos, o software instalado no computador só terá uma conexão de saída com um servidor. No Windows, todas as conexões outbounds são permitidas, o que significa que nada é bloqueado. Se tudo o que o software de espionagem faz é gravar dados e enviá-los para um servidor, ele só usa uma conexão de saída e, portanto, não aparece nessa lista de firewalls.

Para pegar um programa como esse, precisamos ver as conexões de saída do nosso computador para os servidores. Há toda uma série de maneiras que podemos fazer isso e eu vou falar sobre um ou dois aqui. Como eu disse anteriormente, fica um pouco complicado agora porque estamos lidando com software realmente furtivo e você não vai encontrá-lo facilmente.

TCPView

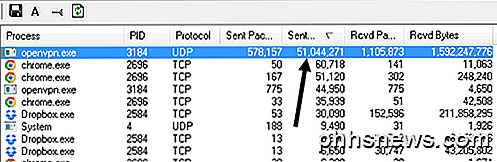

Em primeiro lugar, baixe um programa chamado TCPView da Microsoft. É um arquivo muito pequeno e você não precisa instalá-lo, basta descompactá-lo e clicar duas vezes no Tcpview . A janela principal ficará assim e provavelmente não faz sentido.

Basicamente, está mostrando todas as conexões do seu computador para outros computadores. Do lado esquerdo está o nome do processo, que serão os programas em execução, ou seja, Chrome, Dropbox, etc. As únicas outras colunas que precisamos examinar são Endereço Remoto e Estado . Vá em frente e ordene por coluna de estado e examine todos os processos listados em ESTABELECIDO . Estabelecido significa que existe atualmente uma conexão aberta. Observe que o software de espionagem nem sempre pode estar conectado ao servidor remoto, portanto, é uma boa idéia deixar esse programa aberto e monitorar todos os novos processos que possam aparecer no estado estabelecido.

O que você quer fazer é filtrar essa lista para os processos cujo nome você não reconhece. Chrome e Dropbox estão bem e não há motivo para alarme, mas o que é openvpn.exe e rubyw.exe? Bem, no meu caso, eu uso uma VPN para se conectar à Internet, então esses processos são para o meu serviço de VPN. No entanto, você pode apenas pesquisar esses serviços e descobrir isso por conta própria. O software VPN não está espionando o software, então não se preocupe. Quando você procura por um processo, instantaneamente você pode dizer se é ou não seguro olhando apenas os resultados da pesquisa.

Outra coisa que você deseja verificar são as colunas da extrema direita chamadas Pacotes Enviados, Bytes Enviados, etc. Classifique por Bytes Enviados e você poderá ver instantaneamente qual processo está enviando a maioria dos dados do seu computador. Se alguém estiver monitorando seu computador, ele deverá enviar os dados para algum lugar, portanto, a menos que o processo esteja muito bem oculto, você deverá vê-lo aqui.

Process Explorer

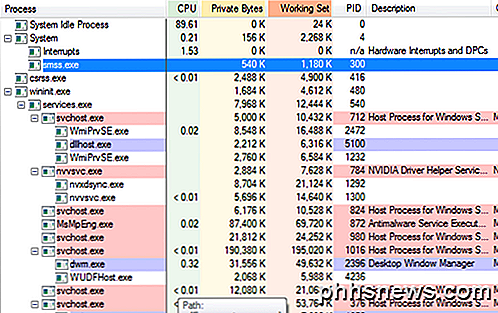

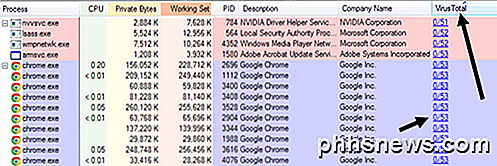

Outro programa que você pode usar para encontrar todos os processos em execução no seu computador é o Process Explorer da Microsoft. Ao executá-lo, você verá muitas informações sobre cada processo e até mesmo processos filhos executados nos processos pai.

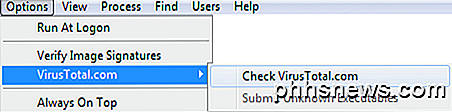

O Process Explorer é muito bom porque se conecta com o VirusTotal e pode informar instantaneamente se um processo foi detectado como malware ou não. Para fazer isso, clique em Opções, VirusTotal.com e, em seguida, clique em Verificar VirusTotal.com . Ele levará você ao site deles para ler os TOS, basta fechar e clicar em Sim na caixa de diálogo do programa.

Depois de fazer isso, você verá uma nova coluna que mostra a última taxa de detecção de varredura para muitos dos processos. Não será capaz de obter o valor para todos os processos, mas é melhor que nada. Para aqueles que não têm uma pontuação, vá em frente e procure manualmente por esses processos no Google. Para aqueles com pontuações, você quer dizer praticamente 0 / XX. Se não for 0, prossiga com o processo no Google ou clique nos números que serão levados ao site do VirusTotal para esse processo.

Eu também tendem a classificar a lista por nome da empresa e qualquer processo que não tenha uma empresa listada, eu o Google para verificar. No entanto, mesmo com esses programas, você ainda pode não ver todos os processos.

Rootkits

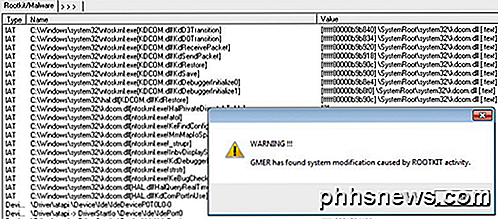

Há também programas secretos de classe, chamados rootkits, que os dois programas acima não serão capazes de ver. Nesse caso, se você não encontrou nada de suspeito ao verificar todos os processos acima, precisará tentar ferramentas ainda mais robustas. Outra boa ferramenta da Microsoft é o Rootkit Revealer, no entanto, é muito antigo.

Outras boas ferramentas anti-rootkit são o Malwarebytes Anti-Rootkit Beta, que eu recomendo, pois a ferramenta anti-malware foi classificada como a número 1 em 2014. Outra versão popular é a GMER.

Eu sugiro que você instale essas ferramentas e as execute. Se eles encontrarem algo, remova ou exclua o que eles sugerirem. Além disso, você deve instalar o software anti-malware e anti-vírus. Muitos desses programas furtivos que as pessoas usam são considerados malware / vírus, então serão removidos se você executar o software apropriado. Se algo for detectado, certifique-se de pesquisar no Google para descobrir se ele está monitorando o software ou não.

Monitoramento de e-mail e site

Para verificar se o seu email está sendo monitorado também é complicado, mas vamos ficar com as coisas fáceis para este artigo. Sempre que você envia um e-mail do Outlook ou de algum cliente de e-mail em seu computador, ele sempre precisa se conectar a um servidor de e-mail. Agora ele pode se conectar diretamente ou pode se conectar através do que é chamado de servidor proxy, que recebe uma solicitação, altera ou verifica e encaminha para outro servidor.

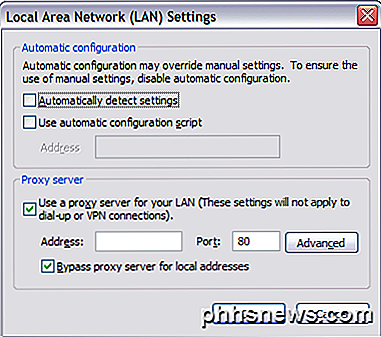

Se você estiver passando por um servidor proxy para e-mail ou navegação na Web, os sites que você acessa ou os e-mails que você escreve podem ser salvos e visualizados posteriormente. Você pode verificar ambos e aqui está como. Para o IE, vá para Ferramentas, depois Opções da Internet . Clique na guia Conexões e escolha Configurações da LAN .

Se a caixa Servidor Proxy estiver marcada e tiver um endereço IP local com um número de porta, significa que você está passando por um servidor local primeiro antes de chegar ao servidor da web. Isso significa que qualquer site que você visitar primeiro passará por outro servidor executando algum tipo de software que bloqueie o endereço ou simplesmente registre-o. A única vez que você seria um pouco seguro é se o site que você está visitando estiver usando SSL (HTTPS na barra de endereços), o que significa que tudo que é enviado do seu computador para o servidor remoto é criptografado. Mesmo que sua empresa capturasse os dados, seria criptografada. Eu digo um pouco seguro porque se houver software de espionagem instalado em seu computador, ele pode capturar pressionamentos de tecla e, portanto, capturar o que você digita nesses sites seguros.

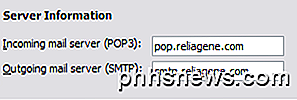

Para o seu email corporativo, você está verificando a mesma coisa, um endereço IP local para os servidores de email POP e SMTP. Para fazer check-in no Outlook, vá para Ferramentas, Contas de e- mail e clique em Alterar ou Propriedades e encontre os valores para o servidor POP e SMTP. Infelizmente, em ambientes corporativos, o servidor de e-mail é provavelmente local e, portanto, você está definitivamente sendo monitorado, mesmo que não seja por meio de um proxy.

Você deve sempre ter cuidado ao escrever e-mails ou navegar em sites enquanto estiver no escritório. Tentar romper a segurança também pode causar problemas se descobrirem que você ignorou seus sistemas! As pessoas de TI não gostam disso, eu posso te dizer por experiência! No entanto, se você deseja proteger sua atividade de navegação na Web e de e-mail, sua melhor opção é usar VPN como o acesso privado à Internet.

Isso requer a instalação de software no computador, o que você pode não conseguir fazer em primeiro lugar. No entanto, se você puder, você pode ter certeza de que ninguém é capaz de ver o que você está fazendo no seu navegador, desde que não haja nenhum software de espionagem local instalado! Não há nada que possa esconder suas atividades do software de espionagem instalado localmente, pois ele pode registrar pressionamentos de teclas, etc., então tente seguir as minhas instruções acima e desabilite o programa de monitoramento. Se você tiver alguma dúvida ou preocupação, fique à vontade para comentar. Apreciar!

Como reorganizar os ícones do aplicativo no Apple Watch

À Medida que você instala aplicativos no seu iPhone com aplicativos complementares do Apple Watch, a tela inicial do Apple Watch pode ficar um pouco desorganizada, tornando difícil encontrar seus aplicativos. É fácil reorganizar os ícones do aplicativo na tela inicial do seu relógio. No entanto, você precisa usar o telefone para reorganizar os ícones do aplicativo no relógio.

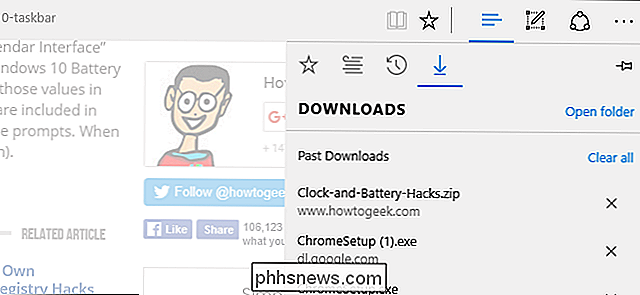

Como alterar o local da pasta de download do Microsoft Edge

A maioria dos navegadores, como o Google Chrome e o Internet Explorer, permite alterar a pasta de downloads padrão ajustando as configurações no navegador. Microsoft Edge não joga dessa maneira, no entanto. Como outros navegadores, ele salva os arquivos baixados na sua pasta Downloads por padrão. Mas, para alterar esse padrão, você realmente precisa mergulhar no Registro para uma edição rápida.