Se você usar um sintonizador de TV PCI, USB ou baseado em rede para o seu HTPC?

Se você está interessado em gravar TV ao vivo usando o Plex ou pensando em configurar o NextPVR, você precisa de um placa sintonizadora. Mas qual formato é o melhor? Placas de TV para computadores vêm em muitas formas. Existem placas USB, que você simplesmente conecta. Existem as placas PCI, que você precisa instalar dentro do seu computador de mesa.

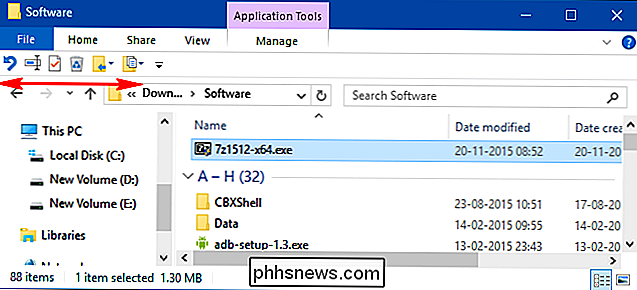

Como Personalizar a Barra de Ferramentas de Acesso Rápido do File Explorer no Windows 10

A Barra de Ferramentas de Acesso Rápido é uma pequena barra de ferramentas personalizável que expõe um conjunto de comandos especificados pelo aplicativo ou selecionados pelo usuário . Ele oferece muitas oportunidades de customização para ajudar a tornar os comandos e ações que você usa com mais freqüência no Explorador de Arquivos mais rápidos e fáceis de usar.

Como gravar um DVD em um Mac

Eu já falei sobre como você pode gravar CDs e DVDs no Windows, então agora é hora de aprender a gravar discos no OS X. Vale a pena notar que mesmo que você possa gravar discos Blu-ray no Windows, você não pode no OS X porque nenhum computador Mac inclui suporte Blu-ray integrado.Isso realmente não é um grande problema, porque a maioria dos computadores Windows não tem gravadores de Blu-ray e a maioria das pessoas ainda gravam DVDs e CDs. Além dis

Como travar o seu termostato Nest com um código PIN

O Termostato Nest permite ajustar a temperatura da sua casa diretamente do seu smartphone, mas se você não quiser que outras pessoas mexam nele , veja como bloquear seu termostato Nest com uma senha. Assim como com seu smartphone, você provavelmente deseja uma senha habilitada para que outras pessoas não consigam acessar seus aplicativos e outras informações.

Guia final para remover ou redefinir uma senha do BIOS

A maioria dos computadores pessoais não possui senhas de BIOS porque o recurso precisa ser ativado manualmente por alguém. No entanto, muitas máquinas corporativas possuem senhas de BIOS definidas por motivos de segurança e, se você estiver lendo este post, provavelmente já percebeu que não é tão fácil quebrar uma senha do BIOS.Se você p

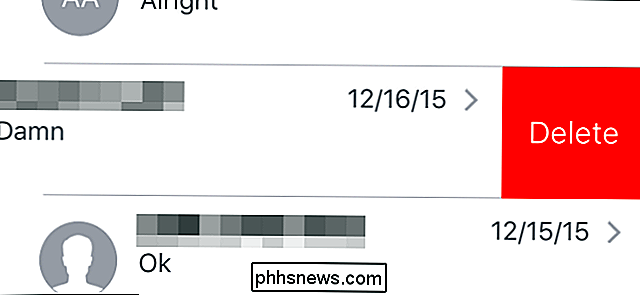

Como excluir mensagens de texto e iMessages no iOS

Quer você as tenha no iMessage ou SMS, às vezes você precisa remover mensagens do histórico de mensagens do seu dispositivo iOS. Talvez você esteja limpando a desordem antiga ou talvez precise remover mensagens com informações mais confidenciais. Seja qual for o motivo, você pode remover mensagens específicas de conversas ou excluir conversas inteiras de uma vez (e também pode definir mensagens para expirar automaticamente).

Como controlar seus produtos Smarthome com Cortana no Windows 10

A Cortana pode fazer um monte de coisas, mas ela não é tão poderosa quanto assistentes de voz mais maduros como o Alexa ou o Google Home. Mas a Microsoft finalmente adicionou suporte a dispositivos smarthome, para que você possa controlar dispositivos Philips Hue, Samsung SmartThings, Nest, Insteon e Wink diretamente do seu PC.

Como fazer com que a correção automática do iOS funcione em vários idiomas

Nem todos falam apenas um idioma. Talvez você tenha aprendido espanhol na escola ou seus pais sejam da Alemanha. Seja qual for o motivo, é realmente irritante quando você está tentando enviar um texto em um idioma diferente do inglês e a correção automática continua tentando alterar “boire” para “Boise”.

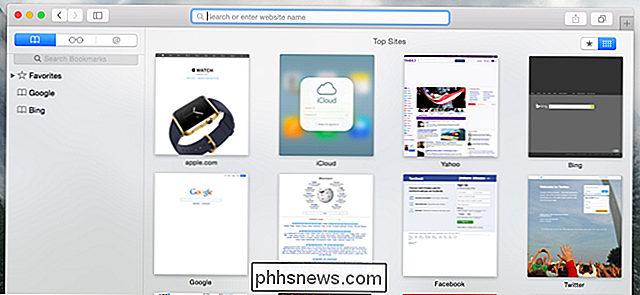

Como ocultar sites visitados com frequência e os principais sites no Safari

O navegador Safari gosta de exibir os sites que você acessa com frequência ao abri-lo. Em um iPhone ou iPad, ele mostra “sites visitados com frequência”. Em um Mac, ele mostra seus “sites principais”. Você pode desativá-lo para impedir que seu navegador anuncie os sites que visita com frequência. Esse recurso é personalizável.

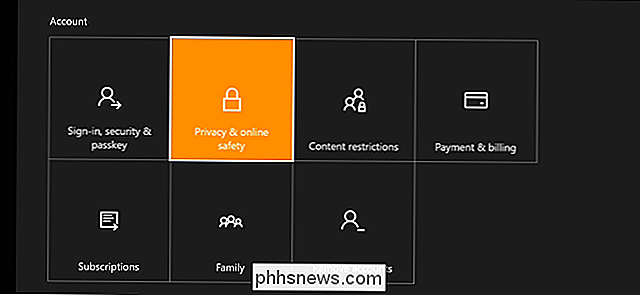

Como personalizar as configurações de privacidade do seu Xbox One

A Microsoft não está acostumada a controvérsias no mundo da privacidade, por isso não é tão surpreendente que seu console Xbox One vem com uma extensa gama de recursos de privacidade personalizáveis. Os usuários podem configurar dezenas de configurações, desde a visibilidade do conteúdo do jogo no Xbox Live até o momento em que um perfil pode se conectar ao Live.