O que são ataques de negação de serviço e DDoS?

Os tipos mais comuns de ataques de negação de serviço (DoS)

Em sua essência, um ataque de negação de serviço é normalmente executado inundando um servidor, digamos, o servidor de um site da Web, a ponto de não conseguir fornecer seus serviços a usuários legítimos. Existem algumas maneiras pelas quais isso pode ser realizado, sendo as mais comuns ataques de inundação TCP e amplificação de DNS.

TCP Inundações

RELACIONADAS:

Qual é a diferença entre TCP e UDP? O tráfego (HTTP / HTTPS) é executado usando o TCP (Transmission Control Protocol). O TCP tem mais sobrecarga do que a alternativa, User Datagram Protocol (UDP), mas foi projetado para ser confiável. Dois computadores conectados entre si via TCP confirmarão o recebimento de cada pacote. Se nenhuma confirmação for fornecida, o pacote deve ser enviado novamente. O que acontece se um computador for desconectado? Talvez um usuário perca a energia, seu ISP falhe ou seja qual for a aplicação que estiver usando, sem informar o outro computador. O outro cliente precisa parar de reenviar o mesmo pacote, ou então está desperdiçando recursos. Para evitar a transmissão interminável, uma duração de timeout é especificada e / ou um limite é colocado em quantas vezes um pacote pode ser reenviado antes de descartar completamente a conexão.

O TCP foi projetado para facilitar a comunicação confiável entre bases militares em o evento de um desastre, mas este mesmo design o deixa vulnerável a ataques de negação de serviço. Quando o TCP foi criado, ninguém imaginou que seria usado por mais de um bilhão de dispositivos clientes. A proteção contra ataques modernos de negação de serviço não era apenas uma parte do processo de design.

O ataque de negação de serviço mais comum contra servidores da web é realizado por meio de spam de pacotes SYN (sincronizar). Enviar um pacote SYN é o primeiro passo para iniciar uma conexão TCP. Depois de receber o pacote SYN, o servidor responde com um pacote SYN-ACK (sincronizar o reconhecimento). Finalmente, o cliente envia um pacote ACK (confirmação), completando a conexão.

No entanto, se o cliente não responder ao pacote SYN-ACK dentro de um tempo definido, o servidor enviará o pacote novamente e aguardará uma resposta. . Ele repetirá esse procedimento várias vezes, o que pode desperdiçar memória e tempo do processador no servidor. De fato, se feito o suficiente, pode desperdiçar tanto tempo de memória e processador que usuários legítimos deixam suas sessões interrompidas, ou novas sessões não podem ser iniciadas. Além disso, o uso de largura de banda maior de todos os pacotes pode saturar redes, tornando-as incapazes de transportar o tráfego que realmente desejam.

Ataques de amplificação de DNS

RELACIONADOS:

O que é DNS e devo usar outro servidor DNS

Os ataques de negação de serviço também podem ter como alvo servidores DNS: os servidores que convertem nomes de domínio (como phhsnews.com) em endereços IP (12.345.678.900) que os computadores usam para se comunicar. Quando você digita phhsnews.com no seu navegador, ele é enviado para um servidor DNS. O servidor DNS direciona você para o site real. Velocidade e baixa latência são grandes preocupações para o DNS, portanto, o protocolo opera sobre UDP em vez de TCP. O DNS é uma parte crítica da infraestrutura da Internet, e a largura de banda consumida pelas solicitações de DNS é geralmente mínima. No entanto, o DNS cresceu lentamente, com novos recursos sendo gradualmente adicionados ao longo do tempo. Isso introduziu um problema: o DNS tinha um limite de tamanho de pacote de 512 bytes, o que não era suficiente para todos esses novos recursos. Assim, em 1999> , o IEEE publicou a especificação para mecanismos de extensão para DNS (EDNS), que aumentou o limite para 4096 bytes, permitindo que mais informações fossem incluídas em cada solicitação.

Essa mudança, no entanto, tornou o DNS vulnerável a “ataques de amplificação”. Um invasor pode enviar solicitações especialmente criadas a servidores DNS, solicitando grandes quantidades de informações e solicitando que elas sejam enviadas para o endereço IP de seus destinos. Uma “amplificação” é criada porque a resposta do servidor é muito maior do que a solicitação que a gera, e o servidor DNS enviará sua resposta ao IP falsificado.

Muitos servidores DNS não estão configurados para detectar ou descartar solicitações incorretas. os atacantes repetidamente enviam solicitações forjadas, a vítima é inundada com enormes pacotes EDNS, congestionando a rede. Não é possível lidar com tantos dados, seu tráfego legítimo será perdido.

Então, o que é um ataque de negação de serviço distribuída (DDoS)?

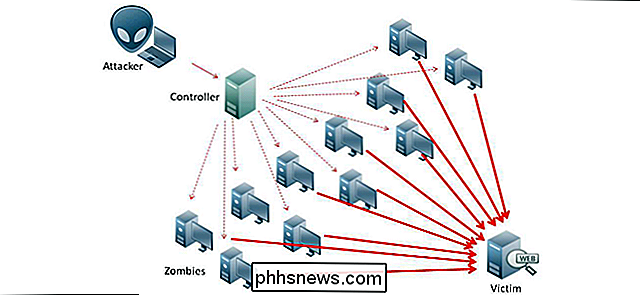

Um ataque de negação de serviço distribuído é aquele que tem vários invasores (às vezes inconscientes). Os sites e aplicativos da Web são projetados para lidar com muitas conexões simultâneas. Afinal, os sites da Web não seriam muito úteis se apenas uma pessoa pudesse visitá-la de cada vez. Serviços gigantes como Google, Facebook ou Amazon são projetados para lidar com milhões ou dezenas de milhões de usuários simultâneos. Por causa disso, não é possível para um único atacante derrubá-los com um ataque de negação de serviço. Mas

muitos

atacantes poderiam. RELACIONADOS: O que é uma botnet?

O método mais comum de recrutar invasores é através de um botnet. Em uma botnet, os hackers infectam todos os tipos de dispositivos conectados à Internet com malware. Esses dispositivos podem ser computadores, telefones ou até mesmo outros dispositivos em sua casa, como DVRs e câmeras de segurança. Uma vez infectados, eles podem usar esses dispositivos (chamados de zumbis) para entrar em contato periodicamente com um servidor de comando e controle para solicitar instruções. Esses comandos podem variar de moedas criptografadas de mineração a sim, participação em ataques DDoS. Dessa forma, eles não precisam de uma tonelada de hackers para se unirem - eles podem usar os dispositivos inseguros de usuários caseiros normais para fazer seu trabalho sujo. Outros ataques DDoS podem ser realizados voluntariamente, geralmente por motivos políticos . Clientes como o Low Orbit Ion Cannon

tornam os ataques DoS simples e fáceis de distribuir. Tenha em mente que é ilegal na maioria dos países participar (intencionalmente) de um ataque DDoS.

Por fim, alguns ataques DDoS podem ser não intencionais. Originalmente referido como o efeito Slashdot e generalizado como o “abraço da morte”, grandes volumes de tráfego legítimo podem prejudicar um site. Você provavelmente já viu isso acontecer antes - um site popular vincula a um pequeno blog e um enorme fluxo de usuários acidentalmente derrubam o site. Tecnicamente, isso ainda é classificado como DDoS, mesmo que não seja intencional ou mal-intencionado Como posso me proteger contra ataques de negação de serviço?

Os usuários comuns não precisam se preocupar em ser alvo de negação de ataques de serviço. Com a exceção de streamers e pro gamers, é muito raro que um DoS seja apontado para um indivíduo. Dito isso, você ainda deve fazer o melhor que puder para proteger todos os seus dispositivos contra malwares que possam torná-lo parte de uma botnet.

Se você é um administrador de um servidor da Web, no entanto, há muitas informações sobre como proteger seus serviços contra ataques DoS. A configuração do servidor e os appliances podem atenuar alguns ataques. Outros podem ser evitados, garantindo que usuários não autenticados não possam executar operações que exijam recursos significativos do servidor. Infelizmente, o sucesso de um ataque DoS é mais frequentemente determinado por quem tem o maior cachimbo. Serviços como o Cloudflare e o Incapsula oferecem proteção em frente a sites, mas podem ser caros.

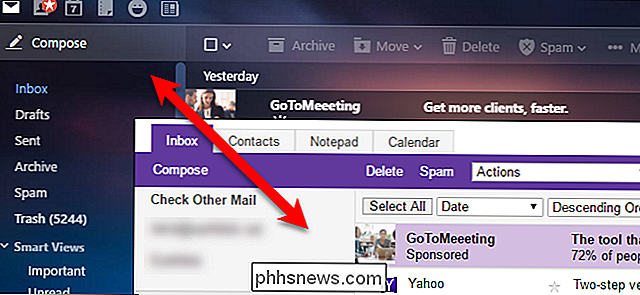

Como alternar entre as versões completa e básica do Yahoo Mail

O Yahoo Mail vem em duas versões: completo e básico. A versão completa é uma versão mais recente e é, obviamente, recomendada pelo Yahoo. No entanto, se você preferir uma versão simples e simplificada do correio, poderá usar o Basic Mail do Yahoo. A versão completa do Yahoo Mail inclui temas personalizados, material de escritório, organização de mensagens por conversa, anexos de imagens em linha , filtros, Yahoo Messenger e até mesmo a capacidade de exibir imagens anexadas como uma apresentação de slides.

Como tirar fotos e vídeos no seu Nintendo Switch

O Nintendo Switch tem um botão dedicado para tirar screenshots. Agora pode até gravar vídeos em alguns jogos também. Essas capturas de tela e vídeos são salvos no armazenamento interno do Switch ou em um cartão microSD, e você pode visualizá-los, movê-los e publicá-los no Facebook ou Twitter diretamente do seu Switch.