Qual é a diferença entre uma VPN e um proxy?

Um proxy conecta você a um computador remoto e uma VPN conecta você a um computador remoto para que eles sejam, mais ou menos, os mesmos coisa, certo? Não exatamente. Vejamos quando você pode usar cada um deles, e por que os proxies são um substituto ruim para as VPNs.

Selecionando a Ferramenta Certa É Crítico

Praticamente a cada duas semanas há uma grande notícia sobre criptografia, vazamento de dados, espionagem, ou outras preocupações com privacidade digital. Muitos desses artigos falam sobre a importância de reforçar a segurança de sua conexão com a Internet, como o uso de uma VPN (Rede Privada Virtual) quando você está em uma cafeteria pública Wi-Fi, mas eles geralmente são claros quanto aos detalhes. Como exatamente os servidores proxy e as conexões VPN sobre as quais ouvimos falar realmente funcionam? Se você vai investir tempo e energia na melhoria da segurança, você quer ter certeza de que está selecionando a ferramenta certa para o trabalho certo.

Embora sejam fundamentalmente diferentes, VPNs e proxies têm uma coisa em comum: ambos permitem que você apareça como se estivesse se conectando à internet de outro local. Como eles realizam essa tarefa e o grau em que oferecem privacidade, criptografia e outras funções, no entanto, variam muito.

Proxies Ocultar seu endereço IP

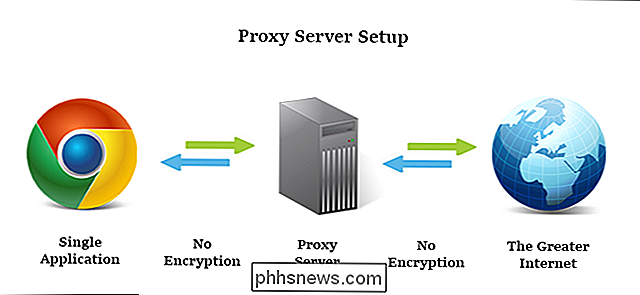

Um servidor proxy é um servidor que age como um intermediário no fluxo do seu tráfego da Internet, para que suas atividades na Internet pareçam vir de outro lugar. Vamos dizer, por exemplo, que você está fisicamente localizado em Nova York e deseja entrar em um site geograficamente restrito a apenas pessoas localizadas no Reino Unido. Você pode se conectar a um servidor proxy localizado no Reino Unido e se conectar a esse site. O tráfego do seu navegador da web parece ser originado do computador remoto e não do seu próprio.

Os proxies são ótimos para tarefas de baixo risco, como assistir a vídeos restritos do YouTube, ignorar filtros de conteúdo simples ou ignorar restrições de IP serviços

Por exemplo: Várias pessoas em nossa casa jogam um jogo on-line onde você recebe um bônus diário no jogo para votar no servidor do jogo em um site de classificação de servidores. No entanto, o site do ranking tem uma política de um voto por IP, independentemente de serem usados nomes de jogadores diferentes. Graças aos servidores proxy, cada pessoa pode registrar seu voto e obter o bônus no jogo porque o navegador da Web de cada pessoa parece vir de um endereço IP diferente.

Por outro lado, os servidores proxy não são tão bons para alta Tarefas Os servidores proxy apenas ocultam o seu endereço IP e agem como um man-in-the-middle burro para o seu tráfego da Internet. Eles não criptografam seu tráfego entre seu computador e o servidor proxy, eles normalmente não retiram informações de identificação de suas transmissões além da simples troca de IP, e não há considerações adicionais de privacidade ou segurança embutidas.

Qualquer pessoa com o acesso ao fluxo de dados (seu ISP, seu governo, um cara farejando o tráfego de Wi-Fi no aeroporto, etc.) pode bisbilhotar seu tráfego. Além disso, certas explorações, como elementos maliciosos Flash ou JavaScript no seu navegador da web, podem revelar sua verdadeira identidade. Isso torna os servidores proxy inadequados para tarefas sérias, como impedir que o operador de um ponto de acesso Wi-Fi malicioso roube seus dados.

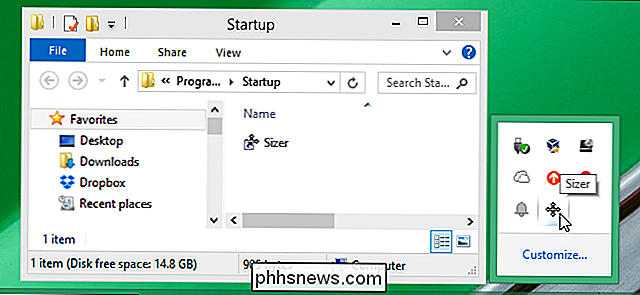

Por fim, as conexões do servidor proxy são configuradas aplicativo por aplicativo, não em todo o computador. Você não configura todo o seu computador para se conectar ao proxy - você configura seu navegador da Web, seu cliente BitTorrent ou outro aplicativo compatível com proxy. Isso é ótimo se você quer apenas um único aplicativo para se conectar ao proxy (como nosso esquema de votação acima mencionado), mas não tão grande se você quiser redirecionar toda a sua conexão à Internet.

Os dois protocolos de servidor proxy mais comuns são HTTP e SOCKS

Proxies HTTP

O tipo mais antigo de servidor proxy, os proxies HTTP são projetados expressamente para tráfego baseado na web. Você conecta o servidor proxy ao arquivo de configuração do navegador (ou usa uma extensão de navegador se o seu navegador não suportar nativamente proxies) e todo o tráfego da web é roteado através do proxy remoto.

Se você estiver usando um proxy HTTP para se conectar a qualquer tipo de serviço confidencial, como seu e-mail ou banco, é crítico você usa um navegador com SSL ativado e se conecta a um site que ofereça suporte à criptografia SSL . Como observamos acima, os proxies não criptografam nenhum tráfego, portanto, a única criptografia que você obtém ao usá-los é a criptografia que você fornece.

SOCKS Proxies

RELATED: Como anonimizar e criptografar seu tráfego de BitTorrent

O sistema proxy SOCKS é uma extensão útil do sistema proxy HTTP, pois o SOCKS é indiferente ao tipo de tráfego que o atravessa.

Onde os proxies HTTP só podem manipular o tráfego da web, um servidor SOCKS simplesmente repassará qualquer tráfego que obtém, se o tráfego é para um servidor da Web, um servidor FTP ou um cliente BitTorrent. De fato, em nosso artigo sobre como proteger seu tráfego BitTorrent, recomendamos o uso do BTGuard, um serviço de proxy SOCKS anônimo baseado no Canadá.

A desvantagem dos proxies SOCKS é que eles são mais lentos que os proxies HTTP puros porque eles têm mais sobrecarga e, como os proxies HTTP, eles não oferecem criptografia além do que você pessoalmente aplica à conexão dada.

Como selecionar um proxy

Quando se trata de selecionar um proxy, vale a pena ... bem, pagar. Embora a Internet esteja repleta de milhares de servidores proxy gratuitos, eles são quase universalmente escassos, com baixo tempo de atividade. Esse tipo de serviço pode ser ótimo para uma tarefa única que leva alguns minutos (e não é particularmente sensível por natureza), mas na verdade não vale a pena confiar em proxies gratuitos de origem desconhecida para algo mais importante do que isso. Se você sabe em que está se metendo em termos de qualidade e privacidade, é possível encontrar pilhas de servidores proxy gratuitos no Proxy4Free, um banco de dados de proxy gratuito bem estabelecido.

Embora existam serviços comerciais autônomos por aí, como BTGuard, o surgimento de computadores e dispositivos móveis mais rápidos, juntamente com conexões mais rápidas (ambos reduzem o impacto da sobrecarga de criptografia), o proxy caiu em desuso à medida que mais e mais pessoas optam por usar soluções VPN superiores.

Virtual Redes Privadas Criptografar sua Conexão

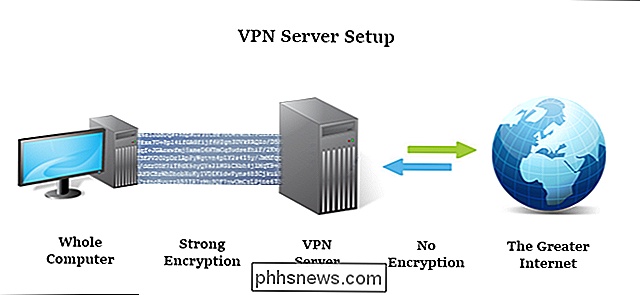

Redes Privadas Virtuais, como proxies, fazem com que seu tráfego apareça como se fosse proveniente de um endereço IP remoto. Mas é aí que as semelhanças terminam. As VPNs são configuradas no nível do sistema operacional e a conexão VPN captura toda a conexão de rede do dispositivo em que está configurada. Isso significa que, ao contrário de um servidor proxy, que simplesmente atua como um servidor man-in-the-middle para um único aplicativo (como o seu navegador ou cliente BitTorrent), as VPNs capturarão o tráfego de cada aplicativo no seu computador. navegador da Web para seus jogos on-line para que o Windows Update seja executado em segundo plano.

Além disso, todo esse processo é passado por um túnel altamente criptografado entre o computador e a rede remota. Isso faz com que uma conexão VPN seja a solução mais ideal para qualquer tipo de uso de rede de alto risco, em que privacidade ou segurança seja uma preocupação. Com uma VPN, nem o seu ISP nem qualquer outra parte snooping pode acessar a transmissão entre o seu computador e o servidor VPN. Se você estivesse viajando em um país estrangeiro, por exemplo, e estivesse preocupado em acessar seus sites financeiros, e-mail ou mesmo conectar-se com segurança à sua rede doméstica de longe, você poderia configurar facilmente seu laptop para usar uma VPN. > Mesmo que você não esteja atualmente em uma viagem de negócios na África rural, você ainda pode se beneficiar do uso de uma VPN. Com uma VPN habilitada, você nunca precisa se preocupar com práticas de segurança de rede / Wi-Fi ruins em cafeterias ou que a Internet gratuita do seu hotel está cheia de falhas de segurança.

Embora as VPNs sejam fantásticas, elas não são sem suas desvantagens . O que você recebe em criptografia de conexão total, você paga em dinheiro e poder de computação. A execução de uma VPN requer um bom hardware e, como tal, os bons serviços de VPN não são gratuitos (embora alguns provedores, como o TunnelBear, ofereçam um pacote livre muito espartano). Espere pagar pelo menos alguns dólares por mês por um serviço de VPN robusto como as soluções que recomendamos em nosso guia de VPN, StrongVPN e ExpressVPN.

RELACIONADOS:

Como escolher o melhor serviço VPN para suas necessidades O outro custo associado às VPNs é o desempenho. Servidores proxy simplesmente passam suas informações. Não há custo de largura de banda e apenas um pouco de latência extra quando você os usa. Os servidores VPN, por outro lado, consomem poder de processamento e largura de banda devido à sobrecarga introduzida pelos protocolos de criptografia. Quanto melhor o protocolo VPN e melhor o hardware remoto, menos sobrecarga existe.

O processo de selecionar uma VPN é um pouco mais matizado do que selecionar um servidor proxy gratuito. Se você está com pressa e quer um serviço de VPN confiável que nós recomendamos altamente

e use-se diariamente, nós o direcionaremos para o Strong VPN como nossa VPN de escolha. Se você quiser ler uma visão mais aprofundada dos recursos da VPN e como selecioná-los, recomendamos que você consulte nosso artigo detalhado sobre o assunto. Em resumo, os proxies são ótimos para ocultar sua identidade durante tarefas triviais (como “sneaking” em outro país para assistir a uma partida esportiva), mas quando se trata de tarefas mais série (como se proteger de bisbilhotar) você precisa de uma VPN.

Como atualizar para o Microsoft Office 2016

Se você atualmente tem uma assinatura do Office 365, ficará satisfeito em saber que pode atualizar para o Office 2016 agora mesmo em questão de poucos minutos. Hoje vamos mostrar rapidamente como fazer isso em um PC com Windows e Apple Mac. RELACIONADOS: Como desinstalar completamente o Office 2011 para Mac OS X O Office 2016 é uma atualização muito bem-vinda para qualquer empresa existente.

Como ativar a VPN sempre ativa em um iPhone ou iPad As

“VPN sempre ativo” é projetado para empresas e outras organizações, portanto, deve ser ativado com um perfil de configuração ou um servidor de gerenciamento de dispositivo móvel. Depois de ativá-lo, a VPN sempre será ativada. Se a conexão VPN falhar, os aplicativos no dispositivo não poderão se conectar à Internet até que ela volte.