Quão ruins são as falhas de CPU AMD Ryzen e Epyc?

A AMD já confirmou que as “AMD Flaws” reveladas pela CTS-Labs são reais. Recomendamos instalar a atualização do BIOS que os conserte quando estiver disponível. Mas não se preocupe muito. O perigo dessas falhas foi exagerado.

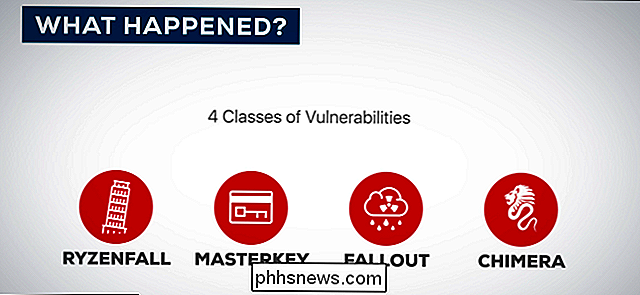

Quatro vulnerabilidades separadas foram identificadas, e elas são chamadas de Ryzenfall, Masterkey, Fallout e Chimera. Essas falhas afetam os processadores AMD Ryzen e os processadores para servidores EPYC, ambos baseados na microarquitetura Zen da AMD. No momento, não houve relatos de que essas vulnerabilidades sejam aproveitadas na natureza. As falhas só recentemente foram confirmadas. E infelizmente, ainda não há como determinar se uma CPU foi comprometida. Mas, aqui está o que sabemos.

O atacante precisa de acesso administrativo

RELACIONADO: Como o colapso e as falhas de espectro afetam o meu PC?

O verdadeiro diferencial aqui é que cada vulnerabilidade CTS-Labs O anunciado requer acesso administrativo em um computador executando uma CPU AMD Ryzen ou EPYC para explorar. E, se o invasor tiver acesso administrativo em seu computador, ele poderá instalar keyloggers, assistir a tudo que estiver fazendo, roubar todos os seus dados e realizar muitos outros ataques desagradáveis.

Em outras palavras, essas vulnerabilidades permitem que um invasor tenha já comprometeu seu computador a fazer coisas ruins que eles não deveriam ser capazes de fazer.

Essas vulnerabilidades ainda são um problema, é claro. Na pior das hipóteses, um invasor pode comprometer efetivamente a própria CPU, ocultando malwares dentro dela que persistem mesmo se você reiniciar o computador ou reinstalar o sistema operacional. Isso é ruim, e a AMD está trabalhando em uma correção. Mas, em primeiro lugar, um atacante ainda precisa de acesso administrativo ao seu PC para executar esse ataque.

Em outras palavras, isso é muito menos assustador do que as vulnerabilidades do Meltdown e do Specter, que permitiam o software sem acesso administrativo uma página da Web em um navegador da Web - para ler dados aos quais ele não deveria ter acesso.

E, diferentemente de como os patches do Meltdown e do Specter poderiam desacelerar os sistemas existentes, a AMD diz que não haverá impacto no desempenho ao corrigir esses erros

O que são MASTERKEY, FALLOUT, RYZENFALL e CHIMERA?

RELATED: Mecanismo de gerenciamento Intel, explicado: O computador minúsculo dentro da CPU

Três das quatro vulnerabilidades são ataques ao processador de segurança de plataforma da AMD ou PSP. Este é um coprocessador de segurança incorporado e pequeno embutido nas CPUs da AMD. Na verdade, ele é executado em uma CPU ARM separada. É a versão da AMD do Intel Management Engine (Intel ME) ou do Apple Secure Enclave.

Esse processador de segurança deve estar completamente isolado do resto do computador e ter permissão apenas para executar código confiável e seguro. Ele também tem acesso total a tudo no sistema. Por exemplo, ele lida com funções do Trusted Platform Module (TPM) que ativam coisas como a criptografia do dispositivo. O PSP tem firmware que pode ser atualizado através de atualizações do BIOS do sistema, mas só aceita atualizações criptograficamente assinadas pela AMD, o que significa que os atacantes não podem rachar na teoria.

A vulnerabilidade MASTERKEY permite que um atacante com acesso administrativo um computador para ignorar a verificação de assinatura e instalar seu próprio firmware dentro do processador de segurança da plataforma AMD. Esse firmware mal-intencionado teria então acesso total ao sistema e persistiria mesmo quando você reinicializasse ou reinstalasse o sistema operacional.

O PSP também expõe uma API ao computador. As vulnerabilidades FALLOUT e RYZENFALL aproveitam as falhas que o PSP expõe para executar o código no PSP ou no Modo de gerenciamento do sistema (SMM). O invasor não deve executar código dentro desses ambientes protegidos e pode instalar malware persistente no ambiente SMM.

Muitas placas-mãe soquete AM4 e TR4 têm um “chipset Promontory”. Esse é um componente de hardware da placa-mãe que manipula comunicação entre a CPU AMD, memória e outros dispositivos do sistema. Tem acesso total a toda a memória e dispositivos no sistema. No entanto, a vulnerabilidade CHIMERA tira proveito de falhas no chipset Promontory. Para tirar vantagem disso, um invasor teria que instalar um novo driver de hardware e usá-lo para quebrar o chipset e executar o código no próprio processador do chipset. Esse problema afeta apenas alguns sistemas Ryzen Workstation e Ryzen Pro, já que o chipset não é usado em plataformas EPYC Server.

Novamente, cada falha da AMD aqui - MASTERKEY, FALLOUT, RYZENFALL e CHIMERA - tudo exige que um invasor comprometa seu PC e execute software com acesso de administrador para explorá-lo. No entanto, esse invasor poderá ocultar código malicioso onde os programas de segurança tradicionais nunca o encontrarão.

Para mais detalhes, leia a avaliação técnica da AMD e este resumo técnico da Trail of Bits.

CTS-Labs, que divulgou esses fluxos, acredita que a AMD está minimizando sua gravidade. No entanto, apesar de concordarmos que esses são problemas potencialmente sérios que devem ser corrigidos, achamos importante ressaltar a dificuldade que eles teriam de explorar - diferentemente do Meltdown e do Specter.

As atualizações do BIOS estão a caminho

RELACIONADAS: Como verificar sua versão do BIOS e atualizá-la

A AMD corrigirá os problemas MASTERKEY, FALLOUT e RYZENFALL por meio de atualizações de firmware no processador de segurança da plataforma AMD (PSP). Essas atualizações estarão disponíveis por meio de atualizações do BIOS. Você terá que obter essas atualizações de BIOS do fabricante do seu PC ou, se você construiu seu próprio PC, do fabricante da placa-mãe. Em 9 de março, a AMD anunciou que planejava lançar essas atualizações "nas próximas semanas". Fique de olho nas atualizações do BIOS antes do final de abril. A CTS-Labs acredita que esta linha do tempo é “drasticamente otimista”, mas veremos o que acontece.

A AMD também disse que trabalhará com a ASMedia, empresa terceirizada que desenvolveu o chipset Promontory, para corrigir o ataque CHIMERA. . No entanto, como observa o CTS-Labs, a AMD não forneceu uma linha do tempo para este patch. Correções para CHIMERA também serão disponibilizadas através de futuras atualizações do BIOS

Crédito da Imagem: Joerg Huettenhoelscher / Shutterstock.com, CTS Labs

Como substituir um interruptor de luz por um interruptor de dimmer

Se quiser um melhor controle sobre o brilho ou a intensidade de luz, instalar um dimmer é uma ótima maneira de fazer isso acontecer, especialmente se você quiser ajustá-los regularmente. Aqui está como substituir um interruptor de luz regular por um interruptor de dimmer Aviso : Este é um projeto para um DIYer confiante.

Como desligar as luzes de LED em suas unidades Eero Wi-Fi

Essas pequenas luzes no seu roteador Eero podem não parecer muito brilhantes, mas depois de desligar as luzes na sala, É como se eles brilhassem como o sol. Há maneiras de bloquear ou escurecer as luzes de LED em todo o seu dispositivo, mas o Eero na verdade tem uma opção para desativá-las. No Eero App Para desligar as luzes de LED nas unidades Eero, você pode fazê-lo dentro do aplicativo.