Como você executa com segurança um arquivo executável não confiável no Linux

Neste dia e idade, não é uma má idéia desconfiar de arquivos executáveis não confiáveis, mas existe uma maneira segura rodar um no seu sistema Linux se você realmente precisa fazer isso? A seção de perguntas e respostas do SuperUser de hoje tem alguns conselhos úteis em resposta à pergunta de um leitor preocupado.

A sessão de perguntas e respostas vem para nós, cortesia da SuperUser - uma subdivisão do Stack Exchange, um agrupamento de sites de perguntas e respostas conduzido pela comunidade.

A pergunta

Leitor SuperUser Emanuele quer saber como executar com segurança um arquivo executável não confiável no Linux:

Eu baixei um arquivo executável compilado por terceiros e preciso executá-lo no meu sistema (Ubuntu Linux 16.04, x64) com acesso total aos recursos de HW, como CPU e GPU (através dos drivers NVIDIA).

Suponha que esse arquivo executável contenha um vírus ou backdoor, como devo executá-lo? Devo criar um novo perfil de usuário, executá-lo e, em seguida, excluir o perfil de usuário?

Como você executa com segurança um arquivo executável não confiável no Linux?

Os colaboradores do SuperUser de resposta

Shiki e Emanuele têm a resposta para nós . Primeiro, Shiki:

Em primeiro lugar, se for um arquivo binário de alto risco, você teria que configurar uma máquina física isolada, executar o arquivo binário, depois destruir fisicamente o disco rígido, a placa-mãe e basicamente todo o resto porque neste dia e idade, até mesmo o vácuo do robô pode espalhar malware. E se o programa já infectou seu micro-ondas através dos alto-falantes do computador usando transmissão de dados de alta frequência?!

Mas vamos tirar esse chapéu e voltar à realidade por um instante.

Sem Virtualização - Rápida de Usar

Firejail

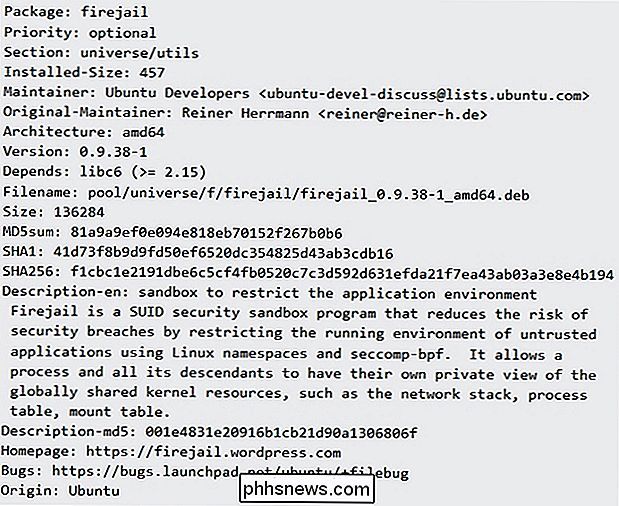

Eu tive que rodar um arquivo binário não confiável parecido alguns dias atrás e minha busca levou a esse pequeno programa muito legal. Já está empacotado para o Ubuntu, muito pequeno, e praticamente não tem dependências. Você pode instalá-lo no Ubuntu usando: sudo apt-get instalar firejail

Informações do pacote:

Virtualização

KVM ou Virtualbox

Esta é a aposta mais segura dependendo do binário, mas veja acima. Se foi enviado por “Mr. Hacker ”, que é um faixa preta, programador de black hat, há uma chance de que o binário possa escapar de um ambiente virtualizado.

Malware Binary - Método de economia de custos

Alugue uma máquina virtual! Por exemplo, provedores de servidores virtuais, como Amazon (AWS), Microsoft (Azure), DigitalOcean, Linode, Vultr e Ramnode. Você aluga a máquina, executa o que precisa, depois a limpa. A maioria dos provedores maiores cobra por hora, então é realmente barato.

Seguido pela resposta de Emanuele:

Uma palavra de cautela. FireJail é OK, mas é preciso ter muito cuidado ao especificar todas as opções em termos de lista negra e lista branca. Por padrão, ele não faz o que é citado neste artigo da Linux Magazine. O autor de Firejail também deixou alguns comentários sobre problemas conhecidos no Github.

Seja extremamente cuidadoso ao usá-lo, ele pode dar uma falsa sensação de segurança sem as opções corretas .

adicionar à explicação? Som desligado nos comentários. Quer ler mais respostas de outros usuários do Stack Exchange com experiência em tecnologia? Confira o tópico de discussão completo aqui

Crédito de imagem: Clipe de prisão de presa (Clker.com)

Como criar Zonas de Atividade para os Alertas de Movimento da sua Cam Nest

Se você quiser que apenas uma pequena seção do campo de visão da Nest Cam esteja sujeita a alertas de movimento, crie “zonas de atividade. Dessa forma, você só receberá notificações quando o movimento tiver sido detectado apenas em uma determinada área, como a sua garagem, por exemplo. A maioria dos recursos da Nest Cam pode ser configurada no aplicativo Nest em seu smartphone ou comprimido.

Você precisa do Amazon Prime para usar o Amazon Echo?

O popular sistema de alto-falantes Echo da Amazon (e o assistente pessoal Alexa que vem com ele) parecem completamente enredados com o ecossistema da Amazon, mas isso significa você precisa de uma conta Prime para aproveitar o Echo? Echo Tricks para todos: Alexa Inquiries, Sports, Traffic, Podcasts e muito mais Você pode absolutamente usar todos os produtos Echo, incluindo, entre outros, , o Echo, Echo Dot e Echo Show sem comprar uma assinatura Prime.