Nem todos os “vírus” são vírus: 10 termos de malware explicados

A maioria das pessoas parece chamar todo tipo de malware de “vírus”, mas isso não é tecnicamente preciso. Você provavelmente já ouviu falar em muitos outros termos além do vírus: malware, worm, cavalo de Tróia, rootkit, keylogger, spyware e muito mais. Mas o que significam todos esses termos?

Esses termos não são usados apenas por geeks. Eles chegam até mesmo nas principais notícias sobre os mais recentes problemas de segurança na web e sustos tecnológicos. Entendê-los irá ajudá-lo a entender os perigos que você ouviu falar.

Malware

A palavra "malware" é a abreviação de "software malicioso". Muitas pessoas usam a palavra "vírus" para indicar qualquer tipo de software prejudicial, mas um vírus é na verdade apenas um tipo específico de malware. A palavra "malware" abrange todos os softwares prejudiciais, incluindo todos os listados abaixo.

Vírus

Vamos começar com vírus. Um vírus é um tipo de malware que se copia infectando outros arquivos, assim como os vírus no mundo real infectam células biológicas e usam essas células biológicas para reproduzir cópias de si mesmas.

Um vírus pode fazer muitas coisas diferentes - assista no fundo e roubar suas senhas, exibir anúncios ou simplesmente travar o seu computador - mas a principal coisa que faz dele um vírus é como ele se espalha. Quando você executa um vírus, ele infectará os programas em seu computador. Quando você executa o programa em outro computador, o vírus infectará os programas nesse computador e assim por diante. Por exemplo, um vírus pode infectar arquivos de programa em um pendrive. Quando os programas nesse pendrive são executados em outro computador, o vírus é executado no outro computador e infecta mais arquivos de programa. O vírus continuará a se espalhar desta forma.

Worm

Um worm é semelhante a um vírus, mas se espalha de uma maneira diferente. Em vez de infectar arquivos e depender de atividades humanas para mover esses arquivos e executá-los em sistemas diferentes, um worm se espalha pelas redes de computadores por conta própria.

RELATED: Por que o Windows tem mais vírus que o Mac e Linux

Por exemplo, os worms Blaster e Sasser se espalharam muito rapidamente nos dias de Windows XP porque o Windows XP não veio adequadamente protegido e expôs os serviços do sistema à Internet. O worm acessou esses serviços do sistema pela Internet, explorou uma vulnerabilidade e infectou o computador. O worm usava o novo computador infectado para continuar se replicando. Esses worms são menos comuns agora que o Windows é corretamente protegido por padrão, mas os worms também podem se espalhar de outras maneiras - por exemplo, enviando emails para todos os endereços de email de um usuário afetado.

Como um vírus, um O worm pode fazer inúmeras outras coisas prejudiciais quando infecta um computador. A principal coisa que faz dela um worm é simplesmente como ele copia e se espalha.

Trojan (ou Trojan Horse)

Um cavalo de Tróia, ou cavalo de Tróia, é um tipo de malware que se disfarça como um arquivo legítimo. Quando você baixar e executar o programa, o cavalo de Tróia será executado em segundo plano, permitindo que terceiros acessem seu computador. Os cavalos de Tróia podem fazer isso por vários motivos - para monitorar a atividade em seu computador ou para unir seu computador a um botnet. Os cavalos de Troia também podem ser usados para abrir as comportas e baixar muitos outros tipos de malware em seu computador

A principal coisa que faz desse tipo de malware um Trojan é como ele chega. Ele finge ser um programa útil e, quando executado, oculta-se em segundo plano e permite que pessoas mal-intencionadas acessem seu computador. Não é obcecado em se copiar em outros arquivos ou se espalhar pela rede, como vírus e worms. Por exemplo, um software pirata em um site inescrupuloso pode na verdade conter um cavalo de Tróia.

Spyware

O spyware é um tipo de software malicioso que o espiona sem o seu conhecimento. Ele coleta uma variedade de diferentes tipos de dados, dependendo da parte do spyware. Diferentes tipos de malware podem funcionar como spyware - pode haver spywares mal-intencionados incluídos em cavalos de Tróia que espionam as teclas digitadas para roubar dados financeiros, por exemplo.

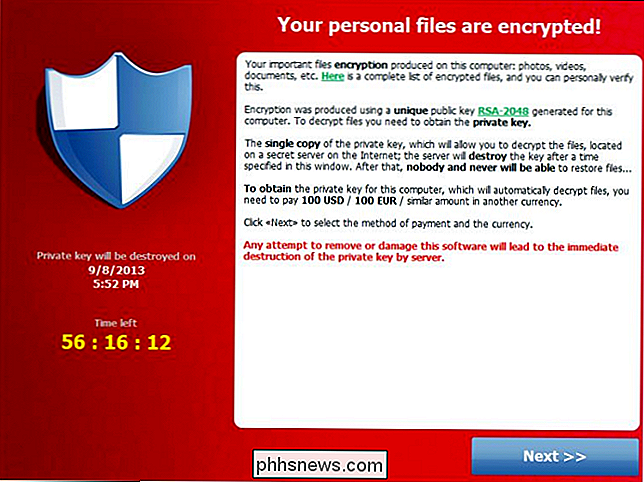

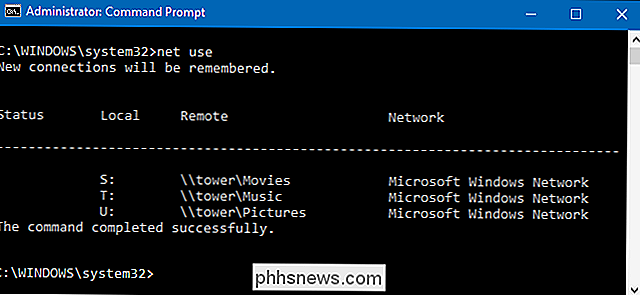

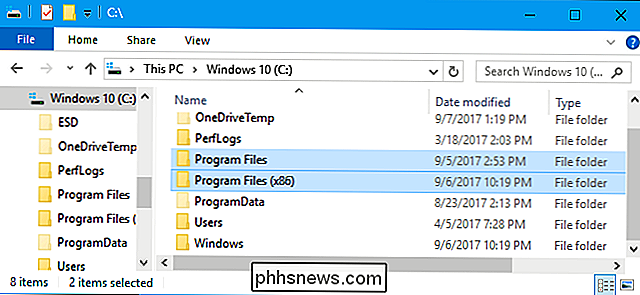

O spyware mais legítimo pode ser incluído junto com o software gratuito e simplesmente monitorar seus hábitos de navegação na Web, enviando esses dados para servidores de publicidade para que o criador do software ganhe dinheiro vendendo seus conhecimentos sobre suas atividades. RELACIONADAS: A Saga Shameful da Desinstalação da Terrível Ask Toolbar Adware é frequentemente combinada com spyware - um malware pode monitorar seus hábitos de navegação e usá-los para exibir anúncios mais segmentados. O adware é mais “socialmente aceitável” do que outros tipos de malware no Windows e você pode ver o adware empacotado com programas legítimos. Por exemplo, algumas pessoas consideram a Ask Toolbar incluída no adware de software Java da Oracle Keylogger Outros tipos de malware podem agir como keyloggers. Um vírus, worm ou cavalo de Tróia pode funcionar como um keylogger, por exemplo. Keyloggers também podem ser instalados para fins de monitoramento por empresas ou mesmo cônjuges ciumentos Botnet, Bot RELATED: Como os hackers tomam os sites com injeção de SQL e DDoS Uma vez que o software bot infecta o computador, ele conecte-se a algum tipo de servidor de controle e aguarde as instruções do criador da botnet. Por exemplo, um botnet pode ser usado para iniciar um ataque DDoS (negação de serviço distribuído). Todos os computadores da botnet serão avisados para bombardear um site ou servidor específico com solicitações de uma só vez, e esses milhões de solicitações podem fazer com que um servidor pare de responder ou travar. Os criadores de Botnet podem vender acesso a seus botnets, permitindo que outros mal-intencionados indivíduos para usar botnets grandes para fazer seu trabalho sujo Rootkit A principal coisa que torna um tipo de malware um rootkit é que ele é furtivo e focado em se esconder quando chega. Ransomware Como se proteger do ransomware (como o CryptoLocker e outros) O Ransomware é um tipo relativamente novo de malware. Ele mantém seu computador ou arquivos como reféns e exige um pagamento de resgate. Algum ransomware pode simplesmente abrir uma caixa pedindo dinheiro antes que você possa continuar usando seu computador. Esses avisos são facilmente derrotados com o software antivírus. Mais malwares prejudiciais, como o CryptoLocker, literalmente criptografam seus arquivos e exigem um pagamento antes que você possa acessá-los. Esses tipos de malware são perigosos, especialmente se você não tiver backups. A maioria dos malwares atualmente é produzida com fins lucrativos, e o ransomware é um bom exemplo disso. O ransomware não quer travar o seu computador e excluir seus arquivos apenas para causar problemas. Quer tomar algo como refém e receber um pagamento rápido de você. Então, por que é chamado de "software antivírus" de qualquer maneira? Bem, a maioria das pessoas continua a considerar a palavra "vírus" como sinônimo de malware como um todo. O software antivírus não protege apenas contra vírus, mas contra muitos tipos de malware - exceto, às vezes, “programas potencialmente indesejados”, que nem sempre são prejudiciais, mas quase sempre são um nuiscance. Normalmente, estes requerem software separado para combater. Crédito de imagem: Marcelo Alves no Flickr, Tama Leaver no Flickr, Szilard Mihaly no Flickr Como mapear unidades de rede a partir do prompt de comando no Windows O mapeamento de uma unidade de rede para uma pasta compartilhada da interface gráfica do Windows não é difícil. Mas se você já conhece o caminho de rede da pasta compartilhada, pode mapear as unidades muito mais rapidamente usando o Prompt de Comando. Mapeando uma unidade para um compartilhamento de rede que compartilha uma letra de unidade para facilitar o trabalho. Há uma boa chance de você ter os “C: Arquivos de Programas” e C: Arquivos de Programas (x86) ”no seu PC Windows. Se você pesquisar por aí, verá que alguns dos seus programas estão instalados em uma pasta e alguns estão instalados na outra. Windows de 32 bits versus Windows de 64 bits RELACIONADO: Qual é o problema?vem junto com spyware. É qualquer tipo de software que exibe publicidade no seu computador. Programas que exibem anúncios dentro do programa em si não são geralmente classificados como malware. O tipo de "adware" que é particularmente malicioso é o tipo que abusa seu acesso ao seu sistema para exibir anúncios quando não deveria. Por exemplo, um adware nocivo pode fazer com que anúncios pop-up apareçam no seu computador quando você não estiver fazendo mais nada. Ou, o adware pode injetar publicidade adicional em outras páginas da web enquanto navega na Web.

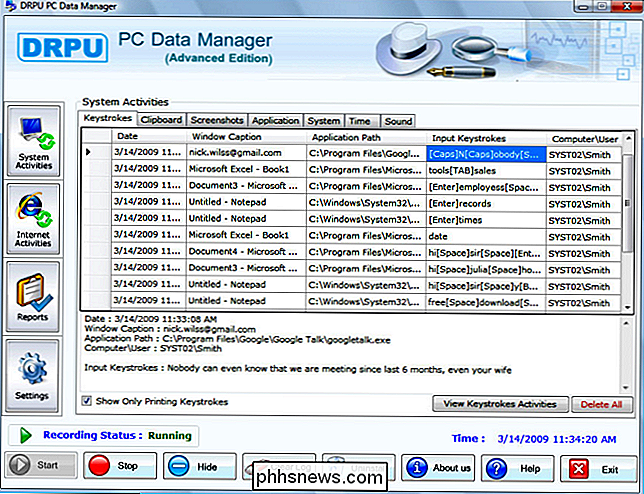

Um keylogger é um tipo de malware que é executado em segundo plano, gravando cada toque que você faz. Essas teclas podem incluir nomes de usuários, senhas, números de cartão de crédito e outros dados confidenciais. O keylogger então, muito provavelmente, carrega esses pressionamentos de tecla em um servidor mal-intencionado, onde ele pode ser analisado e as pessoas podem escolher as senhas úteis e números de cartão de crédito.

Uma botnet é uma grande rede de computadores que estão sob o controle do criador da botnets. Cada computador funciona como um “bot” porque está infectado por um malware específico.

Um rootkit é um tipo de malware projetado para invadir profundamente o seu computador, evitando a detecção por programas de segurança e usuários. Por exemplo, um rootkit pode ser carregado antes da maior parte do Windows, enterrando-se profundamente no sistema e modificando as funções do sistema para que os programas de segurança não possam detectá-lo. Um rootkit pode se esconder completamente, evitando que apareça no gerenciador de tarefas do Windows.

RELATED: