Aviso: Redes Wi-Fi criptografadas WPA2 ainda estão vulneráveis a espionagem

Até agora, a maioria das pessoas sabe que uma rede Wi-Fi aberta permite que as pessoas espionem seu tráfego. A criptografia padrão WPA2-PSK supostamente evita que isso aconteça - mas não é tão infalível quanto se poderia imaginar.

Isso não é uma grande notícia sobre uma nova falha de segurança. Pelo contrário, esta é a maneira como o WPA2-PSK sempre foi implementado. Mas é algo que a maioria das pessoas não sabe.

Redes Wi-Fi Abertas vs. Redes Wi-Fi Criptografadas

RELACIONADAS: Por que usar uma Rede Wi-Fi Pública Pode Ser Perigosa, Mesmo Acessando Sites Criptografados

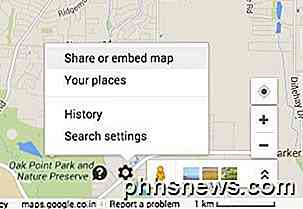

Você não deve hospedar uma rede Wi-Fi aberta em casa, mas pode se encontrar usando uma em público - por exemplo, em um café, ao passar por um aeroporto ou em um hotel. As redes Wi-Fi abertas não têm criptografia, o que significa que tudo que é enviado pelo ar está "desimpedido". As pessoas podem monitorar sua atividade de navegação e qualquer atividade da Web que não esteja protegida com a própria criptografia pode ser rastreada. Sim, isso é verdade mesmo se você precisar “fazer login” com um nome de usuário e senha em uma página da web depois de entrar na rede Wi-Fi aberta.

Criptografia - como a criptografia WPA2-PSK que recomendamos usar em casa - corrige isso um pouco. Alguém próximo não pode simplesmente capturar seu tráfego e espionar você. Eles receberão um monte de tráfego criptografado. Isso significa que uma rede Wi-Fi criptografada protege seu tráfego privado de ser snooped.

Isso é meio que verdade - mas há uma grande fraqueza aqui.

WPA2-PSK Usa uma Chave Compartilhada

RELACIONADA: Não tenha um falso senso de segurança: 5 maneiras inseguras de proteger seu Wi-Fi

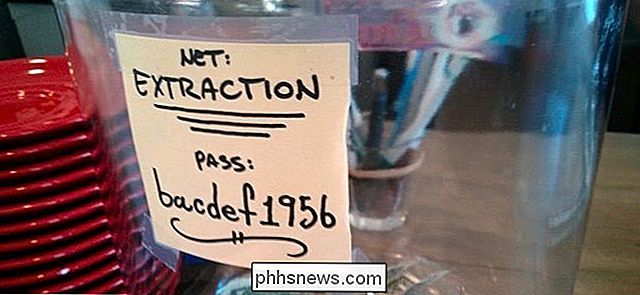

O problema com o WPA2-PSK é que ele usa uma “chave pré-compartilhada”. Essa chave é a senha ou senha , você precisa entrar para se conectar à rede Wi-Fi. Todos que se conectam usam a mesma frase secreta.

É muito fácil para alguém monitorar esse tráfego criptografado. Tudo o que eles precisam é:

- A frase secreta : Todos com permissão para se conectar à rede Wi-Fi terão isso.

- O tráfego de associação para um novo cliente : Se alguém estiver capturando os pacotes enviados entre o roteador e um dispositivo quando ele se conecta, eles têm tudo o que precisam para decifrar o tráfego (supondo que eles também tenham a frase secreta, é claro). Também é trivial obter esse tráfego por meio de ataques “deauth” que forçosamente desconectam um dispositivo de uma rede Wi_Fi e forçam a reconexão, fazendo com que o processo de associação ocorra novamente.

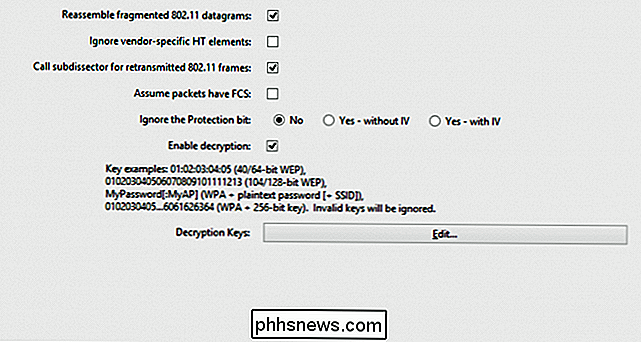

Realmente, não podemos enfatizar como isso é simples. O Wireshark tem uma opção embutida para descriptografar automaticamente o tráfego WPA2-PSK contanto que você tenha a chave pré-compartilhada e tenha capturado o tráfego para o processo de associação.

O que isso realmente significa

RELACIONADO: A criptografia WPA2 do Wi-Fi pode ser quebrada offline: Veja como

O que isso realmente significa é que o WPA2-PSK não é muito mais seguro contra interceptação se você não confiar em todos na rede. Em casa, você deve estar seguro porque sua senha Wi-Fi é um segredo.

No entanto, se você for a um café e usar WPA2-PSK em vez de abrir uma rede Wi-FI, talvez se sinta muito mais seguro em sua privacidade. Mas você não deveria - qualquer um com a frase-senha Wi-Fi da cafeteria poderia monitorar seu tráfego de navegação. Outras pessoas na rede, ou apenas outras pessoas com a frase secreta, podem bisbilhotar seu tráfego se quiserem.

Lembre-se de levar isso em conta. O WPA2-PSK impede que as pessoas sem acesso à rede sejam espionadas. No entanto, uma vez que tenham a frase secreta da rede, todas as apostas estão desativadas.

Por que o WPA2-PSK não tenta parar com isso?

O WPA2-PSK realmente tenta parar com o uso de uma “chave temporária pareada”. ”(PTK). Cada cliente sem fio tem um PTK exclusivo. No entanto, isso não ajuda muito, porque a única chave por cliente é sempre derivada da chave pré-compartilhada (a senha de acesso Wi-Fi). É por isso que é trivial capturar a chave exclusiva de um cliente contanto que você tenha o Wi-Fi. Fi passphrase e pode capturar o tráfego enviado através do processo de associação.

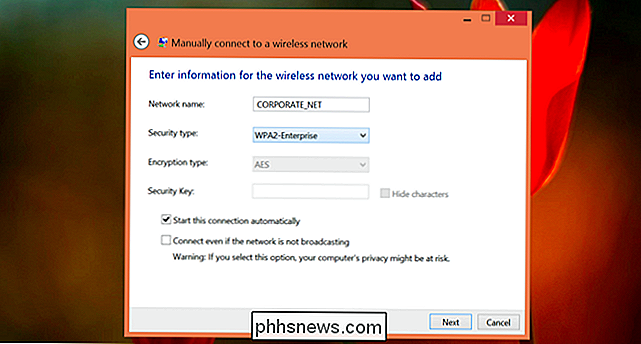

WPA2-Enterprise resolve isso… para redes grandes

Para grandes organizações que exigem redes Wi-Fi seguras, essa falha de segurança pode ser evitada com o uso do authantication EAP com um servidor RADIUS - às vezes chamado de WPA2-Enterprise. Com este sistema, cada cliente de Wi-Fi recebe uma chave verdadeiramente única. Nenhum cliente Wi-Fi tem informações suficientes para começar a bisbilhotar outro cliente, o que proporciona segurança muito maior. Grandes escritórios corporativos ou agências governamentais devem estar usando o WPA2-Enteprise por esse motivo, mas isso é muito complicado e complexo para a grande maioria das pessoas - ou mesmo a maioria dos geeks - usar em casa. Em vez de uma senha Wi-FI, você precisa entrar em dispositivos que deseja conectar, você teria que gerenciar um servidor RADIUS que lida com a autenticação e gerenciamento de chaves. Isso é muito mais complicado para os usuários domésticos configurarem.

Na verdade, nem vale a pena se você confiar em todos na sua rede Wi-Fi, ou em todos com acesso à sua senha Wi-Fi. Isso só é necessário se você estiver conectado a uma rede Wi-Fi criptografada WPA2-PSK em um local público - cafeteria, aeroporto, hotel ou até mesmo em um escritório maior - onde outras pessoas em quem você não confia também têm acesso Wi-Fi. Senha da rede FI.

Então, o céu está caindo? Não, claro que não. Mas lembre-se: quando você está conectado a uma rede WPA2-PSK, outras pessoas com acesso a essa rede podem facilmente bisbilhotar seu tráfego. Apesar do que a maioria das pessoas acredita, a criptografia não oferece proteção contra outras pessoas com acesso à rede.

Se você precisar acessar sites confidenciais em uma rede Wi-Fi pública - especialmente sites que não usam criptografia HTTPS - considere fazer Então, através de uma VPN ou até mesmo um túnel SSH. A criptografia WPA2-PSK em redes públicas não é boa o suficiente

Crédito de imagem: Cory Doctorow no Flickr, Food Group no Flickr, Robert Couse-Baker no Flickr

Existe uma maneira de ativar a visualização de leitora no Mozilla Firefox?

O recurso Visão de Leitor do Mozilla Firefox pode melhorar muito a legibilidade de uma página da Web, mas há algo que você possa fazer? Se uma determinada página da Web não parece suportar o recurso? O SuperUser Q & A de hoje tem algumas sugestões úteis para um leitor frustrado. A sessão de Perguntas e Respostas de hoje nos é oferecida, cortesia do SuperUser - uma subdivisão do Stack Exchange, um agrupamento de sites de perguntas e respostas conduzido pela comunidade.

Por que a vida útil da bateria de smartphones continua tão ruim?

Melhoraram dramaticamente nos últimos dez anos. Os smartphones modernos parecem uma tecnologia de uma civilização alienígena quando colocados ao lado dos celulares originais. Mas a vida da bateria não melhorou. Na verdade, parece que a vida da bateria está piorando. Os antigos telefones mudos podiam funcionar por uma semana ou mais com uma tarifa, mas os smartphones modernos muitas vezes lutam para passar um dia inteiro.