O que é uma botnet?

Botnets são redes formadas por computadores controlados remotamente, ou "bots". Esses computadores foram infectados por um malware que permite que sejam controlados remotamente. Algumas botnets consistem em centenas de milhares - ou até milhões - de computadores.

“Bot” é apenas uma palavra curta para “robô”. Como robôs, bots de software podem ser bons ou maus. A palavra "bot" nem sempre significa um software ruim, mas a maioria das pessoas se refere ao tipo de malware quando usa essa palavra.

Botnets explicados

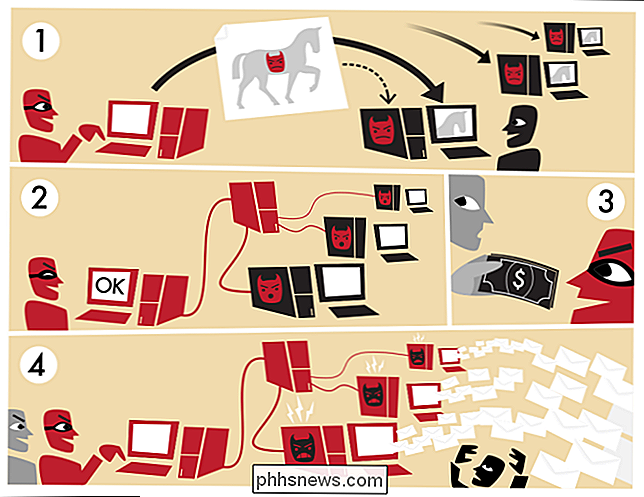

Se o seu computador faz parte de uma botnet, está infectado com um tipo de malware. O bot entra em contato com um servidor remoto - ou simplesmente entra em contato com outros bots próximos - e espera por instruções de quem estiver controlando o botnet. Isso permite que um invasor controle um grande número de computadores para fins mal-intencionados

Os computadores de um botnet também podem ser infectados por outros tipos de malware, como keyloggers que registram suas informações financeiras e enviam para um servidor remoto. O que faz de um computador parte de uma botnet é que ela está sendo controlada remotamente junto com muitos outros computadores. Os criadores da botnet podem decidir o que fazer com a botnet mais tarde, direcionar os bots para baixar tipos adicionais de malware, e até mesmo bots agirem juntos.

Você pode ser infectado com um bot da mesma forma que você se infectou com qualquer outro tipo de malware - por exemplo, executando um software desatualizado, usando o plug-in extremamente inseguro do navegador Java ou baixando e executando softwares piratas.

Crédito de imagem: Tom-b no Wikimedia Commons

Propósitos de uma rede de bots

RELATED: Quem está fazendo todo esse malware - e por quê?

Pessoas mal-intencionadas que criam botnets podem não querer usá-las para qualquer propósito próprio. Em vez disso, eles podem querer infectar o máximo de computadores possível e depois alugar o acesso ao botnet a outras pessoas. Atualmente, a maioria dos malwares é feita com fins lucrativos.

Botnets podem ser usados para diversos fins. Como eles permitem que centenas de milhares de computadores diferentes ajam em uníssono, um botnet pode ser usado para executar um ataque de negação de serviço distribuído (DDoS) em um servidor da web. Centenas de milhares de computadores bombardeariam um site com tráfego ao mesmo tempo, sobrecarregando-o e fazendo com que ele tivesse um desempenho ruim - ou se tornasse inacessível - para pessoas que realmente precisassem usá-lo.

Um botnet também poderia ser usado para enviar spam e-mails. O envio de e-mails não requer muito poder de processamento, mas requer algum poder de processamento. Os spammers não precisam pagar por recursos de computação legítimos se usarem uma botnet. Os botnets também podem ser usados para "fraude de cliques" - carregar sites em segundo plano e clicar nos links de publicidade para o proprietário do site pode gerar receita com cliques fraudulentos e falsos. Um botnet também pode ser usado para minerar Bitcoins, que podem ser vendidos por dinheiro. Claro, a maioria dos computadores não pode minerar o Bitcoin com lucro porque ele custará mais em eletricidade do que será gerado em Bitcoins - mas o dono da botnet não se importa. Suas vítimas ficarão pagando as contas de energia elétrica e venderão os Bitcoins para obter lucro.

Botnets também podem ser usados apenas para distribuir outros malwares - o software bot funciona essencialmente como um Trojan, baixando outras coisas desagradáveis em seu computador As pessoas responsáveis por uma botnet podem direcionar os computadores na botnet para baixar outros malwares, como keyloggers, adware e até mesmo ransomwares desagradáveis como o CryptoLocker. Essas são maneiras diferentes pelas quais os criadores da botnet - ou pessoas que alugam o acesso à rede de bots - podem ganhar dinheiro. É fácil entender por que os criadores de malware fazem o que fazem quando os vemos pelo que são - criminosos tentando ganhar dinheiro.

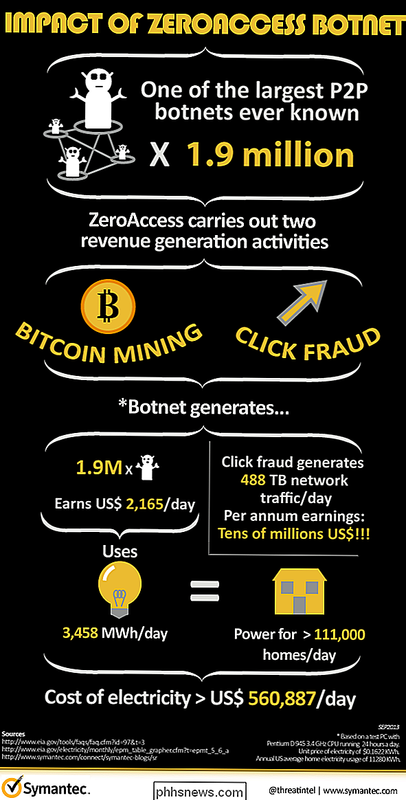

O estudo da Symantec sobre o botnet ZeroAccess nos mostra um exemplo. ZeroAccess é composto por 1,9 milhões de computadores que geram dinheiro para os proprietários da botnet através da mineração de Bitcoin e fraude de cliques

Como Botnets são controlados

Botnets podem ser controlados de várias maneiras diferentes. Alguns são básicos e mais fáceis de frustrar, enquanto outros são mais difíceis e difíceis de derrubar.

A maneira mais básica para uma botnet ser controlada é que cada bot se conecte a um servidor remoto. Por exemplo, cada bot pode baixar um arquivo de //example.com/bot a cada poucas horas, e o arquivo informa a eles o que fazer. Esse servidor é geralmente conhecido como um servidor de comando e controle. Como alternativa, os bots podem se conectar a um canal de IRC (Internet Relay Chat) hospedado em um servidor em algum lugar e aguardar instruções. Botnets usando esses métodos são fáceis de parar - monitora a quais servidores da Web um bot está se conectando, e depois desativa esses servidores web. Os bots não poderão se comunicar com seus criadores.

Algumas botnets podem se comunicar de maneira distribuída, peer-to-peer. Bots conversará com outros bots próximos, que conversam com outros bots próximos, que conversam com outros bots próximos, e assim por diante. Não há um único ponto, identificável, onde os bots recebam suas instruções. Isso funciona de maneira semelhante a outros sistemas de rede distribuídos, como a rede DHT usada pelo BitTorrent e outros protocolos de rede ponto a ponto. Pode ser possível combater uma rede peer-to-peer emitindo comandos falsos ou isolando os bots uns dos outros.

RELATED: O Tor é realmente anônimo e seguro?

Recentemente, alguns botnets começaram comunicando-se através da rede Tor. O Tor é uma rede criptografada projetada para ser o mais anônimo possível, de modo que um bot conectado a um serviço oculto dentro da rede Tor seria difícil de frustrar. É teoricamente impossível descobrir onde um serviço oculto está realmente localizado, embora pareça que redes de inteligência como a NSA têm alguns truques na manga. Você pode ter ouvido falar do Silk Road, um site de compras online conhecido por drogas ilegais. Ele também foi hospedado como um serviço oculto do Tor, e foi por isso que foi tão difícil derrubar o site. No final, parece que o trabalho de detetive antiquado levou a polícia ao homem que dirigia o site - ele escorregou, em outras palavras. Sem esses deslizes, os policiais não teriam como rastrear o servidor e derrubá-lo.

Os botnets são simplesmente grupos organizados de computadores infectados que os criminosos controlam para seus próprios propósitos. E, quando se trata de malware, seu objetivo é geralmente gerar lucro.

Crédito de imagem: Melinda Seckington no Flickr

Como Anexar um Arquivo ou Imagem ao E-mail no Aplicativo de E-mail 9 do iOS 9

Os anexos em e-mails no iOS nem sempre foram fáceis de se trabalhar. Você pode anexar fotos e vídeos ou, para outros tipos de arquivos, esperar que o aplicativo no qual o arquivo foi criado forneça uma opção para compartilhar o arquivo por e-mail. Agora, no iOS 9, é mais fácil anexar qualquer tipo de arquivo.

Como você armazena com segurança uma bateria de íons de lítio defeituosa (protuberante)?

Lidar com uma bateria de íons de lítio que ficou ruim e está inchando não é uma perspectiva divertida, mas o que você faz se você não conseguir descartá-lo rapidamente? Qual é a melhor maneira de armazená-lo até que você possa se livrar dele? A seção de perguntas e respostas do SuperUser de hoje tem alguns conselhos úteis para um leitor interessado.