O que é o “Spear Phishing” e como ele derruba grandes corporações?

A notícia está cheia de relatos de “ataques de spear phishing” sendo usados contra governos, grandes corporações e ativistas políticos. Os ataques de spear phishing agora são a forma mais comum pela qual as redes corporativas são comprometidas, de acordo com muitos relatórios.

Spear-phishing é uma forma mais nova e mais perigosa de phishing. Em vez de lançar uma rede larga na esperança de capturar qualquer coisa, o lança-chamas faz um ataque cuidadoso e aponta para pessoas individuais ou para um departamento específico.

Phishing Explicado

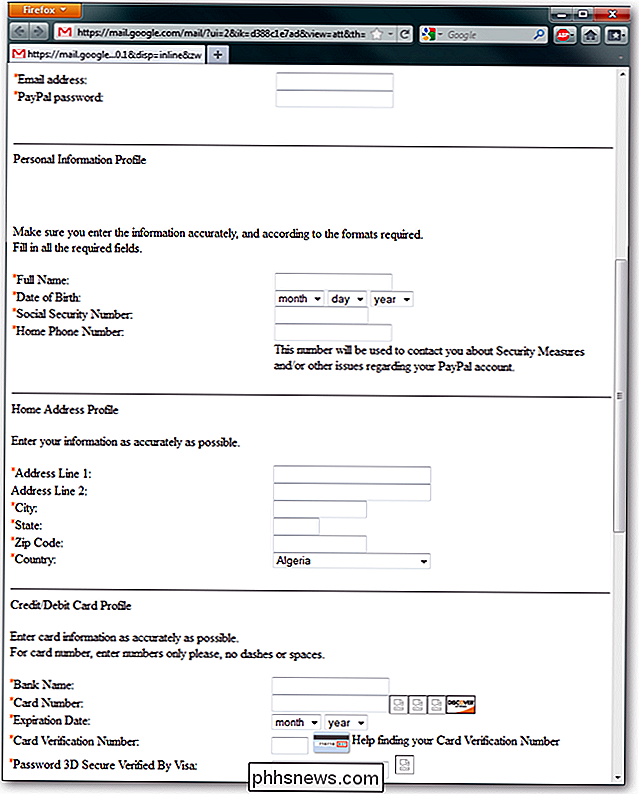

Phishing é a prática de se passar por alguém de confiança para tentar adquirir suas informações. Por exemplo, um phisher pode enviar e-mails de spam fingindo ser do Bank of America pedindo para você clicar em um link, visitar um site falso do Bank of America (um site de phishing) e digitar seus dados bancários.

Phishing não é Apenas limitado a e-mail, no entanto. Um phisher pode registrar um nome de bate-papo como "Skype Support" no Skype e contatá-lo via mensagens do Skype, informando que sua conta foi comprometida e eles precisam de sua senha ou número de cartão de crédito para confirmar sua identidade. Isso também foi feito em jogos online, em que os golpistas personificam administradores de jogos e enviam mensagens pedindo sua senha, que eles usariam para roubar sua conta. O phishing também pode acontecer por telefone. No passado, você pode ter recebido chamadas que alegam ser da Microsoft e dizer que você tem um vírus que você deve pagar para remover.

Os phishers geralmente lançam uma rede muito ampla. Um e-mail de phishing do Bank of America pode ser enviado para milhões de pessoas, mesmo para pessoas que não têm contas do Bank of America. Por causa disso, o phishing costuma ser bastante fácil de detectar. Se você não tem um relacionamento com o Bank of America e recebe um e-mail afirmando ser dele, deve ficar bem claro que o e-mail é uma farsa. Os phishers dependem do fato de que, se contatarem pessoas suficientes, alguém acabará se apaixonando por sua fraude. Essa é a mesma razão pela qual ainda temos e-mails de spam - alguém por aí deve estar se apaixonando por eles ou eles não seriam lucrativos.

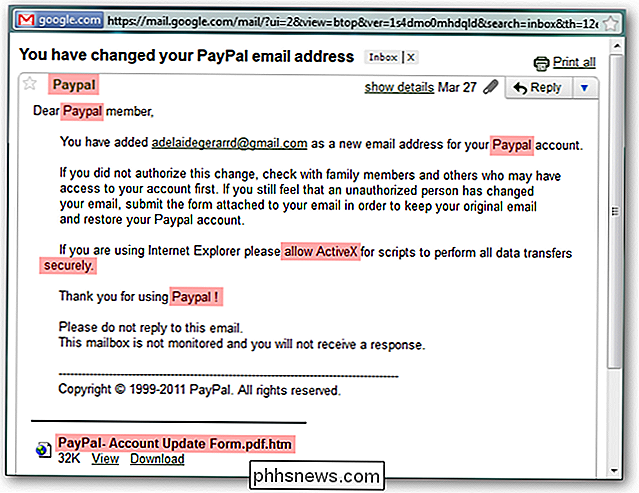

Veja a anatomia de um e-mail de phishing para obter mais informações. Diferente

Se o phishing tradicional é o ato de lançar uma rede ampla na esperança de capturar algo, spear phishing é o ato de direcionar cuidadosamente um indivíduo ou organização específica e personalizar o ataque a eles pessoalmente.

Enquanto a maioria dos e-mails de phishing não são muito específicos, um ataque de spear phishing usa informações pessoais para fazer o golpe parecer real. Por exemplo, em vez de ler “Caro senhor, por favor, clique neste link para riqueza e riqueza fabulosas” o e-mail pode dizer “Oi Bob, por favor leia este plano de negócios que elaboramos na reunião de terça-feira e deixe-nos saber o que você pensa”. pode parecer vir de alguém que você conhece (possivelmente com um endereço de e-mail falsificado, mas possivelmente com um endereço de e-mail real depois que a pessoa foi comprometida em um ataque de phishing) em vez de alguém que você não conhece. O pedido é mais cuidadosamente elaborado e parece ser legítimo. O email pode se referir a alguém que você conhece, uma compra que você fez ou outra informação pessoal.

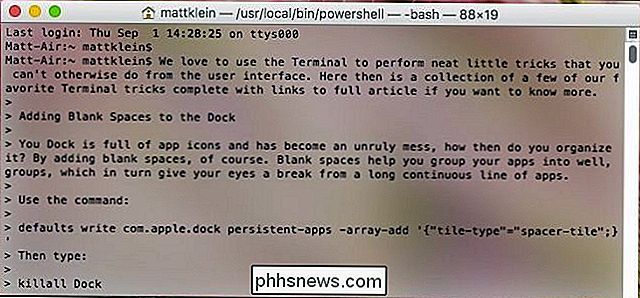

Ataques de spear phishing em alvos de alto valor podem ser combinados com um exploit de dia zero para dano máximo. Por exemplo, um golpista poderia enviar um e-mail a um indivíduo em uma determinada empresa dizendo “Olá, Bob, por favor, dê uma olhada neste relatório comercial? Jane disse que você nos daria algum feedback. ”Com um endereço de e-mail de aparência legítima. O link pode ir para uma página da Web com conteúdo Java ou Flash incorporado que aproveita o dia zero para comprometer o computador. (O Java é particularmente perigoso, pois a maioria das pessoas tem plug-ins desatualizados e vulneráveis instalados.) Quando o computador é comprometido, o invasor pode acessar sua rede corporativa ou usar seu endereço de e-mail para lançar ataques direcionados de spear-phishing contra outros indivíduos. organização

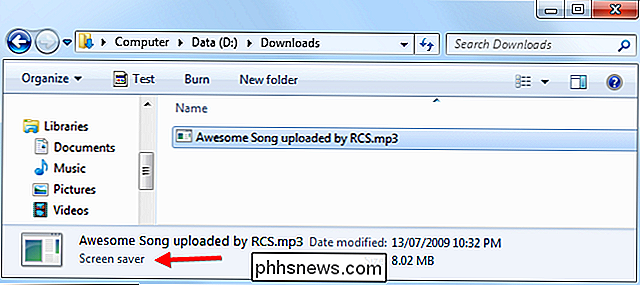

Um scammer também pode anexar um arquivo perigoso que é disfarçado para parecer um arquivo inofensivo. Por exemplo, um email de spear phishing pode ter um arquivo PDF que é realmente um arquivo .exe anexado

Quem realmente precisa se preocupar

Ataques de spear phishing estão sendo usados contra grandes corporações e governos para acessar suas redes internas. Não sabemos sobre todas as corporações ou governos que foram comprometidos por ataques bem-sucedidos de spear phishing. As organizações geralmente não divulgam o tipo exato de ataque que as comprometeu. Eles nem sequer gostam de admitir que foram hackeados.

Uma pesquisa rápida revela que organizações como a Casa Branca, o Facebook, a Apple, o Departamento de Defesa dos Estados Unidos, o New York Times, o Wall Street Journal, e o Twitter provavelmente foram comprometidos por ataques de spear-phishing. Essas são apenas algumas das organizações que sabemos terem sido comprometidas - a extensão do problema é provavelmente muito maior.

Se um atacante realmente quiser comprometer um alvo de alto valor, um ataque de spear phishing - talvez combinado com um A nova exploração de dia zero adquirida no mercado negro - é muitas vezes uma forma muito eficaz de o fazer. Os ataques de spear phishing são frequentemente mencionados como a causa quando uma meta de alto valor é violada

Protegendo-se contra o phishing

Como indivíduo, é menos provável que você seja alvo de um ataque tão sofisticado quanto os governos e corporações maciças são. No entanto, os invasores ainda podem tentar usar táticas de spear phishing contra você, incorporando informações pessoais em e-mails de phishing. É importante perceber que os ataques de phishing estão se tornando mais sofisticados.

Quando se trata de phishing, você deve ficar atento. Mantenha seu software atualizado para que você esteja mais protegido contra comprometimento se clicar em links em e-mails. Seja extremamente cauteloso ao abrir arquivos anexados a e-mails. Cuidado com solicitações incomuns de informações pessoais, mesmo aquelas que parecem ser legítimas. Não reutilize senhas em sites diferentes, apenas para o caso de sua senha sair.

Os ataques de phishing geralmente tentam fazer coisas que empresas legítimas nunca fariam. Seu banco nunca lhe enviará um e-mail nem solicitará sua senha, uma empresa da qual você adquiriu produtos nunca lhe enviará um e-mail nem solicitará seu número de cartão de crédito, e você nunca receberá uma mensagem instantânea de uma organização legítima solicitando sua senha ou outra informação sensível. Não clique em links em e-mails e forneça informações pessoais confidenciais, por mais convincente que seja o e-mail de phishing e o phishing.

Como todas as formas de phishing, spear-phishing é uma forma de ataque de engenharia social que é particularmente difícil defender contra. Só é preciso uma pessoa cometer um erro e os atacantes terão estabelecido um toehold em sua rede

Crédito de imagem: Florida peixes e animais selvagens no Flickr

Por que seus filhos devem usar fones de ouvido com limitação de volume

Dispositivos portáteis como iPads, MP3 players e similares são todos capazes de produzir som em um nível alto o suficiente para danificar sua audição. Enquanto adultos (deveriam) conhecer melhor e diminuir o volume, as crianças muitas vezes não sabem. Continue lendo enquanto mostramos como proteger a audição de seus filhos com fones de ouvido com limitação de volume.

Como compartilhar sua biblioteca de mídia Plex com amigos

Você investiu muita energia na coleta e organização de tantos filmes e programas de TV no seu Plex Media Server, não seria? ótimo se você pudesse compartilhar todo esse conteúdo com seus amigos? Com alguns pequenos ajustes, você pode mostrar a você como Por que você gostaria de fazer isso Se você é como nós, você provavelmente gastou muito tempo construindo sua mídia centre e cuidadosamente curando filmes e programas que você realmente ama, complete com uma fanart cuidadosamente escolhida para acompanhar.