3 Alternativas para o TrueCrypt agora extinto para sua criptografia

O encerramento do TrueCrypt em maio de 2014 deixou todos chocados. O TrueCrypt foi a recomendação para o software de criptografia de discos completos, e os desenvolvedores disseram que o código não estava "seguro" e interromperam o desenvolvimento.

Ainda não sabemos exatamente porque o TrueCrypt foi desativado - talvez os desenvolvedores estivessem sendo pressionados por um governo, ou talvez estivessem simplesmente cansados de mantê-lo. Mas aqui está o que você pode usar em seu lugar

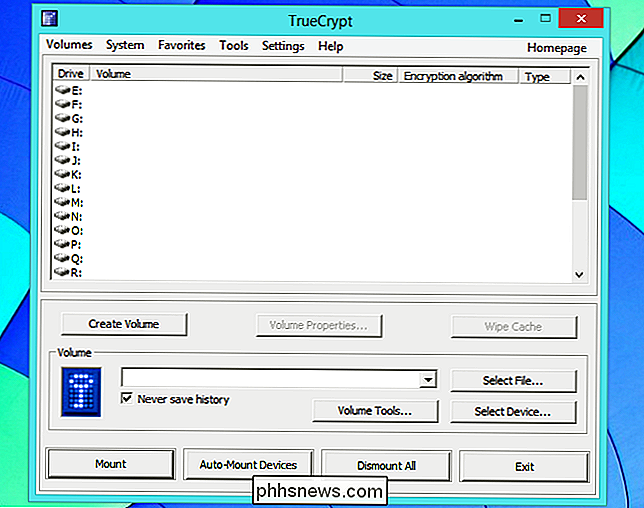

TrueCrypt 7.1a (Yes, Still)

Sim, o desenvolvimento do TrueCrypt foi oficialmente interrompido e sua página oficial de downloads foi removida. Os desenvolvedores fizeram declarações dizendo que eles não estão mais interessados no código, e que os desenvolvedores de terceiros não podem ser confiáveis para manter e corrigir corretamente.

No entanto, a Gibson Research Corporation argumenta que o TrueCrypt ainda é seguro de usar . O TrueCrypt 7.1a é a última versão real, lançada em fevereiro de 2012 e usada por milhões de pessoas desde então. O código-fonte aberto do TrueCrypt está passando por uma auditoria independente - trabalho que começou antes do desligamento abrupto - e a Fase 1 da auditoria foi concluída sem nenhum grande problema encontrado. O TrueCrypt é o único pacote de software a passar por uma auditoria independente como esta. Quando estiver concluído, qualquer problema encontrado pode ser corrigido pela comunidade em uma nova bifurcação do código TrueCrypt e o TrueCrypt pode continuar. O código do TrueCrypt é de código aberto, o que significa que mesmo os desenvolvedores originais não têm a capacidade de impedi-lo de continuar. Esse é o argumento da Gibson Research Corporation, de qualquer forma. Outros, como o Comitê para Proteger Jornalistas sem fins lucrativos, também recomendam que o código TrueCrypt ainda seja seguro de usar.

RELACIONADO: Como proteger arquivos confidenciais em seu PC com VeraCrypt

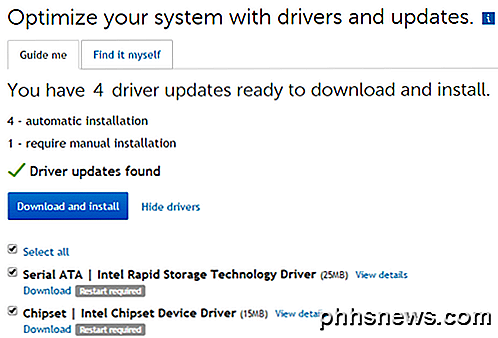

Se você optar por Para continuar usando o código TrueCrypt padrão, certifique-se de obter TrueCrypt 7.1a. O site oficial está oferecendo TrueCrypt 7.2, que desativa a capacidade de criar novos volumes criptografados - é projetado para migrar seus dados de TrueCrypt para outra solução. E, o mais importante, certifique-se de obter o TrueCrypt 7.1a de um local confiável e verifique se os arquivos não foram adulterados. O Open Crypto Audit Project oferece seu próprio espelho verificado, e os arquivos também podem ser adquiridos no site do GRC.

Se você seguir esse caminho, o antigo conselho para usar o TrueCrypt ainda se aplica. Certifique-se de estar atento aos resultados da auditoria TrueCrypt. Um dia, provavelmente haverá consenso em torno de um sucessor do TrueCrypt. As possibilidades podem incluir CipherShed e TCnext, mas elas ainda não estão prontas.

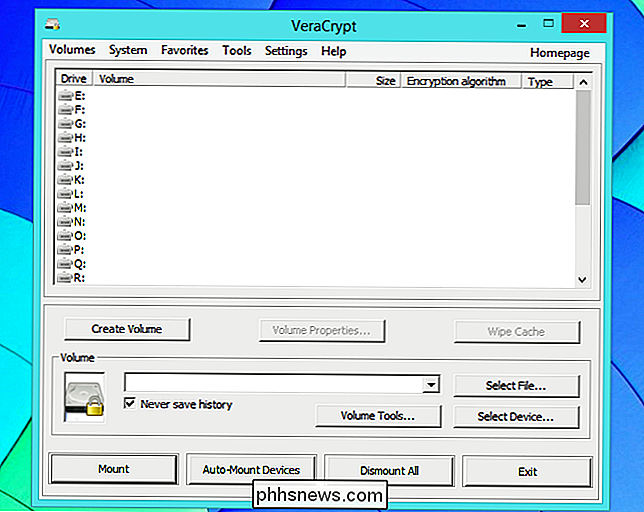

VeraCrypt

VeraCrypt é uma bifurcação do TrueCrypt que agora está fazendo as rondas online. VeraCrypt é uma bifurcação de TrueCrypt, sendo baseada no código TrueCrypt.

O desenvolvedor Mounir Idrassi explicou as diferenças entre TrueCrypt e VeraCrypt. Em resumo, os desenvolvedores afirmam que ele corrigiu “todos os sérios problemas de segurança e fraquezas encontrados até agora no código-fonte” pelo Open Crypto Audit Project, assim como vários outros vazamentos de memória e possíveis estouros de buffer.

Ao contrário do CipherShed e Projetos TCnext mencionados acima, VeraCrypt quebrou a compatibilidade com o formato de volume do TrueCrypt. Como resultado dessa alteração, o VeraCrypt não pode abrir os arquivos contêiner TrueCrypt . Você terá que descriptografar seus dados e criptografá-los novamente com VeraCrypt.

O projeto VeraCrypt aumentou a contagem de iterações do algoritmo PBKDF2, adicionando proteção adicional contra ataques de força bruta, tornando-os mais lentos. No entanto, isso ainda não ajudará se você usar uma senha fraca para criptografar seu volume. Isso também faz com que demore mais para inicializar e descriptografar volumes criptografados. Se você quiser mais detalhes sobre o projeto, Idrassi falou recentemente ao eSecurity Planet sobre o projeto

A VeraCrypt já viu sua primeira auditoria, que levou o projeto a corrigir uma variedade de problemas de segurança. Este projeto está no caminho certo.

Criptografia Interna do Sistema Operacional

Relacionados: 6 Sistemas Operacionais Populares Oferecendo Criptografia por Padrão

Os sistemas operacionais atuais praticamente todos possuem criptografia embutida - embora a criptografia embutida nas edições padrão, ou Home, do Windows seja bastante limitada. Você pode considerar a utilização da criptografia integrada do seu sistema operacional em vez de depender do TrueCrypt. Aqui está o que o seu sistema operacional tem para você:

- Windows 7 Home / Windows 8 / Windows 8.1 : As versões inicial e “core” do Windows 8 e 8.1 não têm um recurso de criptografia de disco completo integrado, que é uma das razões pelas quais o TrueCrypt se tornou tão popular.

- Windows 8.1+ em novos computadores : o Windows 8.1 oferece um recurso de "Criptografia de dispositivos", mas apenas em computadores novos que acompanham o Windows 8.1 e que atendem a requisitos específicos. Também obriga você a carregar uma cópia da sua chave de recuperação para os servidores da Microsoft (ou servidores de domínio da sua organização), portanto não é a solução de criptografia mais séria.

- Windows Professional : Edições profissionais do Windows - Windows 8 e 8.1 - inclui criptografia do BitLocker. Ele não está habilitado por padrão, mas você pode ativá-lo para obter a criptografia de todos os discos. Observação: O Windows 7 Ultimate é necessário para o BitLocker, pois a versão Pro não o inclui.

- Mac OS X : os Macs incluem criptografia de disco do FileVault. O Mac OS X Yosemite oferece para ativá-lo automaticamente quando você configura um novo Mac, e você pode optar por ativá-lo mais tarde na caixa de diálogo Preferências do Sistema, se você não tiver.

- Linux : Linux oferece uma variedade de criptografia tecnologias. As distribuições Linux modernas geralmente integram esse direito em seus instaladores, oferecendo a capacidade de habilitar a criptografia de todos os discos para sua nova instalação do Linux. Por exemplo, as versões modernas do Ubuntu usam o LUKS (Linux Unified Key Setup) para criptografar seu disco rígido.

Os dispositivos móveis também têm seus próprios esquemas de criptografia - até mesmo os Chromebooks têm alguma criptografia. O Windows é a única plataforma que ainda exige que você proteja seus dados com criptografia de todos os discos.

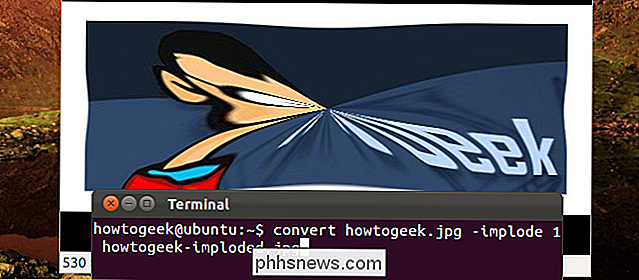

Como redimensionar, converter e modificar imagens rapidamente do terminal do Linux

O ImageMagick é um conjunto de utilitários de linha de comando para modificar e trabalhar com imagens. O ImageMagick pode executar rapidamente operações em uma imagem a partir de um terminal, executar processamento em lote de muitas imagens ou ser integrado em um script básico. O ImageMagick pode executar uma ampla variedade de operações.

Quatro aplicativos para Android Wear que o mantêm em forma e saudável

Já existe há alguns anos e, honestamente, é uma daquelas coisas que você não sabe o quanto você vai usá-lo até que você realmente o tenha. Existem algumas ferramentas realmente boas e úteis disponíveis para o Wear que tornarão sua vida mais simples, mas queremos destacar alguns aplicativos que também o ajudarão a viver um pouco mais saudável.