Como a criptografia pode ser contornada com um freezer

Geeks frequentemente consideram a criptografia uma ferramenta à prova de falhas para garantir que os dados permaneçam em segredo. Mas, quer você criptografe o disco rígido do seu computador ou o armazenamento do seu smartphone, você pode se surpreender ao saber que a criptografia pode ser ignorada em baixas temperaturas.

É improvável que sua criptografia pessoal seja contornada dessa maneira, mas essa vulnerabilidade pode ser usado para espionagem corporativa ou por governos para acessar os dados de um suspeito se o suspeito se recusar a divulgar a chave de criptografia

Como funciona a criptografia de disco completo

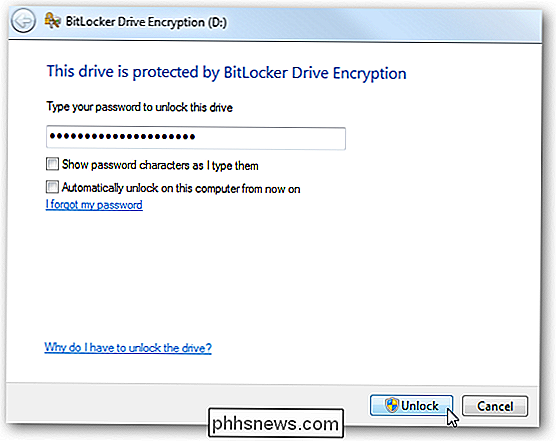

Se você estiver usando o BitLocker para criptografar seu sistema de arquivos do Windows, o Android recurso de criptografia embutido para criptografar o armazenamento do seu smartphone, ou qualquer número de outras soluções de criptografia de disco inteiro, cada tipo de solução de criptografia funciona de forma semelhante.

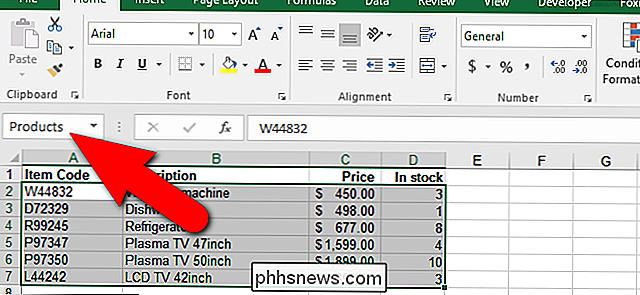

Os dados são armazenados no armazenamento do seu dispositivo em um formato criptografado e aparentemente embaralhado. Quando você inicializa seu computador ou smartphone, é solicitada a frase secreta de criptografia. Seu dispositivo armazena a chave de criptografia na RAM e a usa para criptografar e descriptografar dados pelo tempo que o dispositivo permanecer ligado.

Supondo que você tenha uma senha de tela de bloqueio definida no dispositivo e os invasores não consigam adivinhar, eles terão que reiniciar o dispositivo e inicializar a partir de outro dispositivo (como uma unidade flash USB) para acessar seus dados. No entanto, quando o dispositivo é desligado, o conteúdo da memória RAM desaparece muito rapidamente. Quando o conteúdo da memória RAM desaparece, a chave de criptografia é perdida e os invasores precisam da sua senha criptografada para descriptografar seus dados.

É como a criptografia geralmente funciona, e é por isso que as corporações inteligentes criptografam laptops e smartphones com informações confidenciais. dados sobre eles

Data Remanence in RAM

Como mencionamos acima, os dados desaparecem da RAM muito rapidamente depois que o computador é desligado ea RAM perde energia. Um invasor pode tentar reinicializar rapidamente um laptop criptografado, inicializar a partir de um dispositivo USB e executar uma ferramenta que copia o conteúdo da RAM para extrair a chave de criptografia. No entanto, isso normalmente não funcionaria. O conteúdo da RAM desaparecerá em segundos e o invasor estará sem sorte.

O tempo que os dados desaparecem da RAM pode ser estendido significativamente pelo resfriamento da RAM. Pesquisadores realizaram ataques bem-sucedidos contra computadores usando a criptografia BitLocker da Microsoft, pulverizando uma lata de ar comprimido de cabeça para baixo na RAM, trazendo-a para baixas temperaturas. Recentemente, os pesquisadores colocaram um telefone Android no freezer por uma hora e conseguiram recuperar a chave de criptografia de sua memória RAM depois de redefini-la. (O boot loader precisa ser desbloqueado para este ataque, mas seria teoricamente possível remover a RAM do telefone e analisá-la.)

Uma vez que o conteúdo da RAM é copiado, ou “descarregado”, para um arquivo, eles pode ser analisado automaticamente para identificar a chave de criptografia que concederá acesso aos arquivos criptografados.

Isso é conhecido como um "ataque de inicialização a frio" porque depende do acesso físico ao computador para capturar as chaves de criptografia que permanecem no computador. RAM.

Como impedir ataques de inicialização a frio

A maneira mais fácil de impedir um ataque de inicialização a frio é garantir que sua chave de criptografia não esteja na RAM do computador. Por exemplo, se você tem um laptop corporativo cheio de dados confidenciais e teme que ele seja roubado, você deve desligá-lo ou colocá-lo no modo de hibernação quando não o estiver usando. Isso remove a chave de criptografia da RAM do computador - você será solicitado a inserir novamente sua frase secreta ao iniciar o computador novamente. Em contraste, colocar o computador no modo de suspensão deixa a chave de criptografia restante na RAM do computador. Isso coloca o computador em risco de ataques de inicialização a frio.

A “Especificação de atenuação de ataques de reconfiguração da plataforma do TCG” é uma resposta do setor a essa preocupação. Esta especificação força o BIOS de um dispositivo a sobrescrever sua memória durante a inicialização. No entanto, os módulos de memória de um dispositivo podem ser removidos do computador e analisados em outro computador, ignorando essa medida de segurança. Atualmente, não há uma maneira infalível de evitar esse ataque.

Você realmente precisa se preocupar?

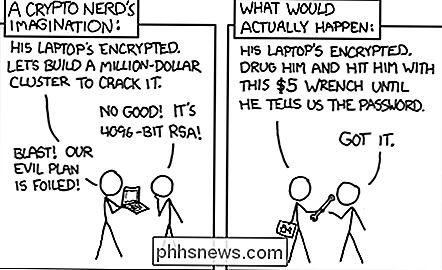

Como geeks, é interessante considerar ataques teóricos e como podemos evitá-los. Mas vamos ser honestos: a maioria das pessoas não precisa se preocupar com esses ataques de inicialização a frio. Governos e corporações com dados confidenciais para proteger vão querer ter esse ataque em mente, mas o geek médio não deve se preocupar com isso.

Se alguém realmente quiser seus arquivos criptografados, eles provavelmente tentarão retirar sua chave de criptografia. de você em vez de tentar um ataque de inicialização a frio, que requer mais experiência.

Crédito de imagem: Frank Kovalcheck no Flickr, Alex Gorzen no Flickr, Blake Patterson no Flickr, XKCD

15 Coisas que você pode fazer com o Siri no Apple Watch

O Apple Watch inclui muita integração Siri, e embora não seja tão extenso quanto o que você pode fazer com o Siri no iPhone, ainda é muito útil como está atualmente. Você pode ativar o Siri no relógio pressionando ou segurando a coroa digital ou girando o pulso em sua direção e dizendo: "Hey Siri". Sei que Siri não fala no relógio, é todo o texto, então você terá que ler os resultados.

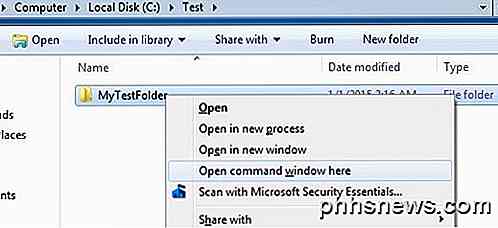

Como imprimir uma lista de arquivos em um diretório do Windows

Recentemente, eu tive que enviar a um amigo uma lista de todos os arquivos e pastas em um diretório específico no meu computador e levei algum tempo para descobrir a melhor maneira de fazê-lo. Depois de brincar com vários métodos, consegui criar uma agradável planilha do Excel com todos os dados dos arquivos e pastas, além de informações adicionais, como o tamanho dos arquivos, a data da última modificação, etc.Neste artig