Como rastrear a atividade do firewall com o log do Firewall do Windows

No processo de filtragem do tráfego da Internet, todos os firewalls têm algum tipo de recurso de log que documenta como o firewall lidou com vários tipos de tráfego. Esses registros podem fornecer informações valiosas, como endereços IP de origem e destino, números de porta e protocolos. Também é possível usar o arquivo de log do Firewall do Windows para monitorar conexões TCP e UDP e pacotes bloqueados pelo firewall

Por que e quando o log de firewall é útil

- Para verificar se regras de firewall recém-adicionadas funcionam corretamente ou depurá-las se eles não funcionarem como esperado.

- Para determinar se o Firewall do Windows é a causa de falhas de aplicativos - Com o recurso de log do Firewall, você pode verificar aberturas de porta desabilitadas, aberturas dinâmicas de portas, analisar pacotes ignorados com sinalizadores push e urgentes e analisar pacotes eliminados no caminho de envio.

- Para ajudar e identificar atividades maliciosas - Com o recurso de log do Firewall, você pode verificar se alguma atividade mal-intencionada está ocorrendo em sua rede ou não, embora deva lembrar que ela não fornece as informações necessárias para rastrear abaixo a fonte da atividade.

- Se você perceber repetidas tentativas malsucedidas de acessar seu firewall e / ou outros sistemas de alto perfil de um endereço IP (ou grupo de endereços IP), então você pode querer para gravar uma regra para descartar todas as conexões desse espaço IP (certificando-se de que o endereço IP não esteja sendo falsificado)

- Conexões de saída provenientes de servidores internos, como servidores Web, podem ser uma indicação de que alguém está usando seu sistema lançar ataques contra computadores localizados em outras redes

Como gerar o arquivo de log

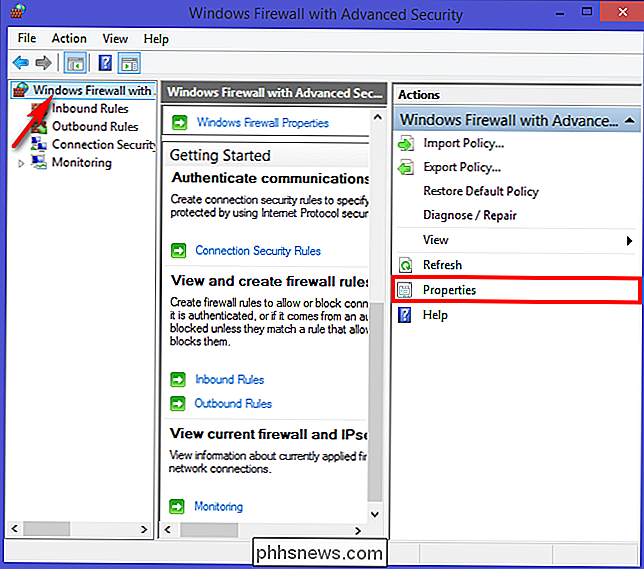

Por padrão, o arquivo de log é desabilitado, o que significa que nenhuma informação é gravada no arquivo de log. Para criar um arquivo de log, pressione "Win key + R" para abrir a caixa Executar. Digite “wf.msc” e pressione Enter. A tela “Firewall do Windows com Segurança Avançada” é exibida. No lado direito da tela, clique em “Propriedades”.

Uma nova caixa de diálogo é exibida. Agora clique na aba “Perfil Privado” e selecione “Personalizar” na “Seção Registro”.

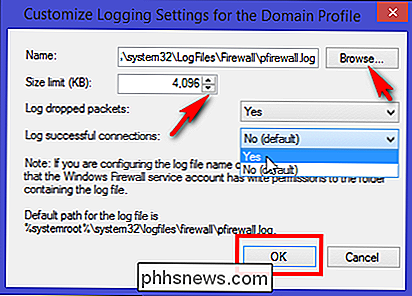

Uma nova janela se abre e a partir dessa tela escolha seu tamanho máximo de log, localização e se registra somente pacotes descartados, conexão bem sucedida ou ambos. Um pacote descartado é um pacote que o Firewall do Windows bloqueou. Uma conexão bem-sucedida se refere tanto a conexões de entrada quanto a qualquer conexão feita pela Internet, mas nem sempre significa que um intruso tenha se conectado ao seu computador com êxito.

Por padrão, o Firewall do Windows grava entradas de log em% SystemRoot% System32 LogFiles Firewall Pfirewall.loge armazena apenas os últimos 4 MB de dados. Na maioria dos ambientes de produção, esse log gravará constantemente em seu disco rígido e, se você alterar o limite de tamanho do arquivo de log (para registrar a atividade durante um longo período de tempo), isso poderá causar um impacto no desempenho. Por esse motivo, você deve habilitar o registro apenas ao solucionar um problema ativamente e, em seguida, desabilitar imediatamente o registro quando terminar.

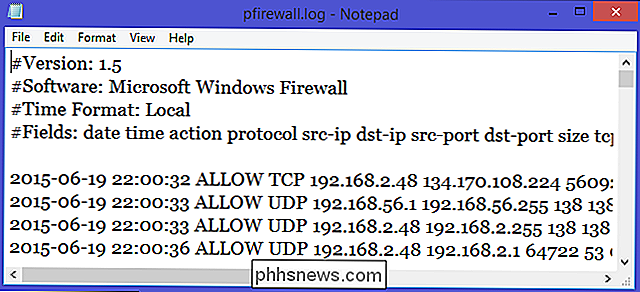

Em seguida, clique na guia "Perfil público" e repita as mesmas etapas para a guia "Perfil privado". . Agora você ativou o log para conexões de rede pública e privada. O arquivo de log será criado em um formato de registro estendido do W3C (.log) que você pode examinar com um editor de texto de sua escolha ou importá-los para uma planilha. Um único arquivo de log pode conter milhares de entradas de texto, portanto, se você as estiver lendo no Bloco de Notas, desative a quebra de palavras para preservar a formatação da coluna. Se você estiver visualizando o arquivo de log em uma planilha, todos os campos serão exibidos logicamente em colunas para facilitar a análise.

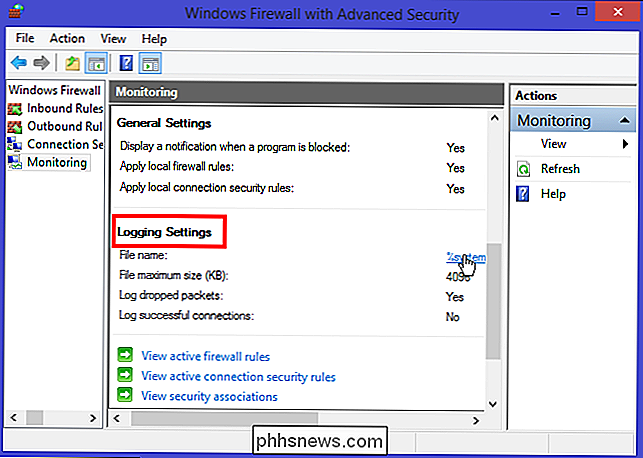

Na tela principal do "Windows Firewall com Segurança Avançada", role para baixo até ver o link "Monitoramento". No painel Detalhes, em "Configurações de Log", clique no caminho do arquivo ao lado de "Nome do Arquivo". O log é aberto no Bloco de Notas.

Interpretando o log do Firewall do Windows

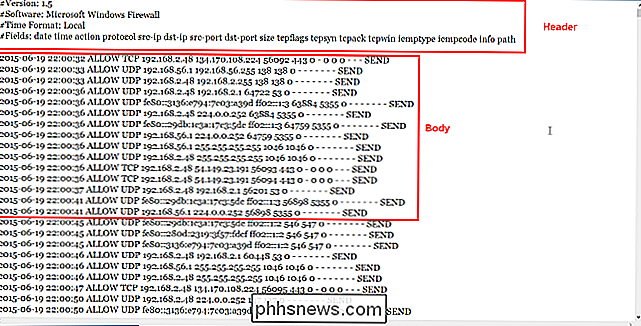

O log de segurança do Firewall do Windows contém duas seções. O cabeçalho fornece informações descritivas estáticas sobre a versão do log e os campos disponíveis. O corpo do log são os dados compilados que são inseridos como resultado do tráfego que tenta atravessar o firewall. É uma lista dinâmica e novas entradas continuam aparecendo na parte inferior do log. Os campos são escritos da esquerda para a direita na página. O (-) é usado quando não há entrada disponível para o campo.

De acordo com a documentação do Microsoft Technet, o cabeçalho do arquivo de log contém:

Versão - Exibe qual versão do log de segurança do Firewall do Windows está instalada.

Software - Exibe o nome do software que cria o log

Tempo - Indica que todas as informações de registro de data e hora no log estão no horário local

Campos - Exibe uma lista de campos que estão disponíveis para log de segurança entradas, se os dados estiverem disponíveis

Enquanto o corpo do arquivo de log contém:

data - O campo data identifica a data no formato AAAA-MM-DD.

hora - A hora local é exibida em o arquivo de log usando o formato HH: MM: SS. As horas são referenciadas no formato de 24 horas.

ação - Como o firewall processa o tráfego, determinadas ações são registradas. As ações registradas são DROP para descartar uma conexão, OPEN para abrir uma conexão, CLOSE para fechar uma conexão, OPEN-INBOUND para uma sessão de entrada aberta no computador local e INFO-EVENTS-LOST para eventos processados pelo Firewall do Windows, mas não foram registrados no log de segurança

protocol - O protocolo usado como TCP, UDP ou ICMP

src-ip - Exibe o endereço IP de origem (o endereço IP do computador que tenta estabelecer a comunicação).

dst-ip - Exibe o endereço IP de destino de uma tentativa de conexão

src-port - O número da porta no computador remetente do qual a conexão foi tentada

dst-port - A porta para a qual a conexão foi tentada. o computador de envio estava tentando fazer uma conexão

size - Exibe o tamanho do pacote em bytes.

tcpflags - Informações sobre sinalizadores de controle TCP nos cabeçalhos TCP.

tcpsyn - Exibe o número de seqüência TCP no pacote.

tcpack - Exibe o número de confirmação TCP no pacote.

tcpwin - Exibe o TCP w tamanho da janela, em bytes, no pacote.

icmptype - Informações sobre as mensagens ICMP.

icmpcode - Informações sobre as mensagens ICMP.

info - Exibe uma entrada que depende do tipo de ação que ocorreu. Caminho

- Exibe a direção da comunicação. As opções disponíveis são SEND, RECEIVE, FORWARD e UNKNOWN

Como você percebe, a entrada de log é realmente grande e pode ter até 17 informações associadas a cada evento. No entanto, apenas as oito primeiras informações são importantes para a análise geral. Com os detalhes em sua mão, agora você pode analisar as informações de atividade mal-intencionada ou depurar falhas de aplicativo.

Se você suspeitar de qualquer atividade maliciosa, abra o arquivo de log no Bloco de Notas e filtre todas as entradas de log com DROP no campo de ação e observe se o endereço IP de destino termina com um número diferente de 255. Se você encontrar muitas dessas entradas, anote os endereços IP de destino dos pacotes. Depois de concluir a solução do problema, você poderá desabilitar o registro do firewall.

A solução de problemas de rede pode ser difícil, e uma boa prática recomendada ao solucionar problemas do Firewall do Windows é habilitar os registros nativos. Embora o arquivo de log do Firewall do Windows não seja útil para analisar a segurança geral de sua rede, ainda é uma boa prática se você quiser monitorar o que está acontecendo nos bastidores.

Como você encontra a localização geográfica de um computador usando a linha de comando?

Há muitas maneiras de aprender a localização de um computador a partir do seu endereço IP, mas como proceder se você decidir usar a linha de comando para encontrar as informações? A seção de perguntas e respostas do SuperUser de hoje tem algumas sugestões úteis para ajudar o leitor a encontrar a informação que ele deseja.

Como tirar e anexar fotos a mensagens no iOS 10

No iOS 10, a Apple fez uma alteração na forma como você tira e anexa fotos no iMessage. É uma pequena mudança, mas pode levar um ou cinco minutos para você descobrir. Primeiro, abra Mensagens e abra um tópico como se quisesse enviar uma nova mensagem. Toque no ícone da câmera no canto inferior esquerdo.