Os 10 mitos de filmes geek mais ridículos que se tornaram verdade

Hollywood não entende de tecnologia e de “hacking”. Foi o que pensamos, de qualquer forma. Mas muitas das coisas ridículas que vimos nos filmes acabaram sendo completamente verdade.

Nós rimos de muitos desses mitos quando os vimos no cinema. "Não acredite no que você vê na TV", dizíamos às pessoas. Rapaz, estávamos errados.

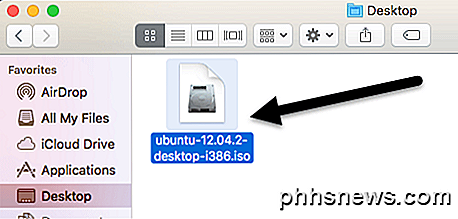

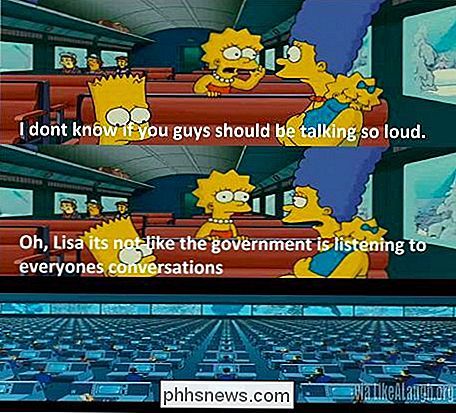

A NSA Espionando Todos

Um dos temas mais antigos é um governo que conhece tudo e vê tudo. Se o herói precisar de alguma informação para parar um enredo, ele poderá acessar uma quantidade aparentemente infinita de informações em tempo real para encontrar o vilão, determinar com quem está se comunicando e, em seguida, rastreá-lo em tempo real. Alternadamente, o estado de vigilância do governo que tudo vê é muitas vezes retratado como um vilão. Todos nós zombamos disso, mas muito disso parece ser verdade. A NSA (e as agências de inteligência de outros países) estão monitorando o tráfego da Internet e as chamadas telefônicas, criando enormes bancos de dados que podem ser consultados. Aquela cena em que o herói toca em um enorme banco de dados que lhes dá todas as informações de que precisam - bem, é mais verdadeiro do que poderíamos imaginar. Heck, até Os Simpsons mencionaram isso em 2007 no filme Os Simpsons!

Crédito de imagem: Desconhecido em imgur

Seu local pode ser rastreado

Os telefones celulares podem ser rastreados através da triangulação de seus pontos fortes entre três torres de celular próximas nós sabemos isso. Mas o governo dos EUA foi ainda mais longe. Eles colocaram falsas torres de celular em pequenos aviões e sobrevoaram áreas urbanas, interceptando as comunicações entre o celular de um suspeito e a torre de celular real para determinar a localização exata de alguém sem precisar de ajuda de uma operadora de celular. (Fonte)

Sim, aquela cena em que um herói embarca em um avião e sobrevoa uma área urbana, olhando para um mapa enquanto rastreiam a localização exata de um suspeito de alguma forma - é verdade também.

Webcam Hijacking

Webcams pode ser assustador. Eles oferecem uma maneira para um invasor invisível nos ver de longe. Eles podem ser usados por uma mente distorcida para explorar alguém, exigindo que alguém se despir pela webcam ou seus segredos ou fotografias privadas sejam enviadas para membros da família ou para o público. Ou, uma webcam pode simplesmente funcionar como uma maneira conveniente para alguém espionar em uma área de outra forma segura.

O sequestro de webcam é certamente real também. Há toda uma comunidade de mentes distorcidas usando o software RAT (Remote Access Tool) para espionar as pessoas, na esperança de vê-las se despir, e tentar manipulá-las para tirá-las da câmera. (Fonte) A agência de inteligência do Reino Unido, GHCQ, capturou milhões de usuários do Yahoo! imagens de webcam, incluindo muitas pornográficas. (Fonte)

Cortando semáforos e câmeras

Corte para a dramática cena de perseguição. Nossos heróis estão perseguindo um hacker habilidoso. Ou, nossos heróis precisam usar suas habilidades de hackers para alcançar o vilão. De qualquer forma, alguém está manipulando as câmeras de trânsito, tornando-as verdes quando precisam passar e ficar vermelhas quando seus perseguidores precisam passar. Ou nossos heróis entram na rede de câmeras de trânsito para espionar os movimentos de alguém em toda a cidade. Ou, pior ainda, uma cidade é dominada por um supervilão que transforma todos os semáforos em verdes para causar o caos enquanto gargalham maniacamente.

Isso contribui para uma cena dramática, mas é bobagem - ou é? Acontece que hackear semáforos e suas câmeras é muitas vezes trivial. Pesquisadores descobriram que muitos semáforos estão conectados a redes Wi-Fi abertas e usando senhas padrão. (Fonte)

O trabalho italiano de 2003 apresenta um sinal de “hackeamento” do personagem, transformando todas as luzes em um cruzamento verde para criar um engarrafamento.

Anéis Drogados, Tráfico de Armas e Hitmans

RELACIONADOS:

O que é o Bitcoin e como ele funciona? Há uma parte secreta da Internet onde os criminosos se escondem, abaixo do exterior reluzente que os cidadãos honestos passam todos os dias. Você pode conseguir qualquer coisa aqui, por um preço. Qualquer tipo de droga ilegal que você queira, números de cartão de crédito roubados, documentos de identificação falsos, armas ilegais e pistoleiros profissionais contratados.

Muito disso é verdade graças aos serviços ocultos “darknet” - Tor, por exemplo. Tornou-se mais conhecimento público graças ao busto da Rota da Seda, mas outros sites surgiram. Claro, não há garantia de que tudo isso é realmente legítimo. Quando o “Dread Pirate Roberts” do Silk Road tentou contratar atiradores e pagá-los no BitCoin, ele parece ter contratado alguém que pegou o dinheiro e desapareceu, assim como a polícia que o usou para construir um processo contra ele. Não há provas de que as centenas de milhares de dólares em BitCoin que ele gastou realmente mataram alguém, então talvez esse gênio criminoso não seja tão inteligente quanto ele achava que era. (Fonte)

Hacking de câmeras de segurança e sistemas de segurança

Nossos heróis - ou vilões - precisam invadir um local seguro. Para resolver isso, eles hackam as câmeras de segurança e examinam a segurança do local, observando a quantidade de guardas, patrulhas e outros recursos de segurança que precisam ser ignorados.

É conveniente, mas também não é muito difícil. Muitas câmeras de segurança IP têm uma segurança frágil e podem ser trivialmente invadidas. Você pode até encontrar sites que fornecem uma lista de câmeras de segurança expostas publicamente que você escaneia em si mesmo. (Fonte)

Como muitos outros produtos, os próprios sistemas de segurança geralmente têm segurança terrivelmente fraca, então eles podem ser desligados ou emperrados se alguém fizer o esforço.

Hacking de ATMs para Dinheiro

RELACIONADOS:

Como funcionam os skimmers de cartão de crédito e como detectá-los Os caixas eletrônicos são um ótimo alvo de hackers. Se alguém precisar de algum dinheiro, eles podem simplesmente hackear um caixa eletrônico para obtê-lo. Embora o caixa eletrônico possa não começar a emitir contas em toda a rua como poderia nos filmes, também vimos uma variedade de hacks de caixas eletrônicos surgindo. O mais pedestre deles envolve anexar um leitor de fita magnética e uma câmera à própria máquina para “vasculhar” as credenciais do cartão de caixa eletrônico das pessoas, mas há ataques que funcionam diretamente ao hackear o software do caixa eletrônico. (Fonte)

Este aparece até 1991, o Exterminador do Futuro 2, onde John Connor coloca um dispositivo em um caixa eletrônico e faz com que ele dispense algum dinheiro livre.

Backdoors de Segurança em Protocolos de Criptografia

RELACIONADOS:

Aqui está porque a criptografia do Windows 8.1 não parece assustar o FBI “Não é bom, senhor - ele não está falando. Nós nunca quebraremos a criptografia em seu disco rígido. ”É uma linha que pode ser falada antes que um hacker do governo fale e diga que não é problema. Afinal, o governo tem um backdoor na criptografia e pode quebrá-lo. Essa é apenas uma versão dramática de uma cena possível - na realidade, isso geralmente se manifesta como o governo sendo capaz de decifrar qualquer criptografia desejada, só porque

Nós já vimos backdoors inseridos em sistemas de criptografia no mundo real. A NSA manipulou o NIST para inserir um backdoor no padrão de criptografia Dual_EC_DRBG, recomendado pelo governo dos EUA. (Fonte) A NSA pagou US $ 10 milhões para a RSA Security em um acordo secreto, e esse padrão de criptografia comprometido foi então usado por padrão em sua biblioteca BSAFE. (Fonte) E isso é apenas um backdoor que conhecemos

A "criptografia de dispositivo" padrão do Windows 8.1 sai do caminho para entregar uma chave de recuperação para a Microsoft, para que o governo possa obtê-la deles. Os backdoors também podem se parecer com este no Windows, que oferece alguns recursos convenientes para usuários do Windows, acesso para o governo dos EUA e negação plausível da Microsoft.

Cartões de chave de hotel podem ser facilmente invadidos

Alguém quer entrar em contato um quarto de hotel? Sem problemas! Fechaduras de quarto de hotel são facilmente seqüestradas graças a seus leitores de cartão. Apenas abra a fechadura, faça algo com os fios e você estará dentro.

Quem inventou esse mito provavelmente não gastou muito tempo pensando nisso, mas é possível. Com algum hardware barato e alguns segundos, um invasor pode abrir a montagem do lado de fora da fechadura, conectar o hardware em uma porta aberta, ler a chave de descriptografia da memória e abrir a fechadura. Milhões de fechaduras de quartos de hotéis em todo o mundo são vulneráveis a isso. (Fonte)

A Onity, empresa que fabricou as fechaduras, dará aos hotéis um boné para colocar sobre o porto e parafusos que dificultam a desmontagem da montagem. Mas os hotéis não querem consertar isso, e a Onity não quer distribuir as fechaduras de reposição de graça, então muitas fechaduras nunca serão consertadas. (Fonte)

As senhas podem ser facilmente cortadas

RELACIONADAS:

Como os atacantes realmente “cortam contas” on-line e como se proteger As senhas nunca são um obstáculo demais nos filmes. Ou uma pessoa inteligente senta-se e tenta adivinhar a senha de alguém, ou conecta algo e rapidamente quebra sua senha.

Muitas senhas são horríveis, então tente combinações como “senha”, “letmein”, o nome de uma criança, um animal de estimação. o nome, o aniversário de um cônjuge e outros dados óbvios muitas vezes deixam você entrar na senha de alguém. E, se você reutilizar a mesma senha em vários lugares, os invasores provavelmente já terão informações de login para suas contas.

Se você obtiver acesso a um banco de dados de senhas para executar um ataque de força bruta contra ele, adivinhar rapidamente a senha graças a listas que incluem senhas comuns e óbvias. As tabelas do arco-íris também aceleram isso, oferecendo hashes pré-computados que permitem identificar rapidamente senhas comuns sem gastar muito poder de computação. (Fonte)

Estes estão longe de ser os únicos mitos que se revelaram verdadeiros. Se há um fio comum aqui, é que a segurança (e a privacidade) é muitas vezes uma reflexão tardia no mundo real, e a tecnologia que usamos nunca é tão segura quanto gostaríamos que fosse. À medida que investimos em dispositivos cada vez mais conectados graças à “Internet das Coisas”, precisaremos levar a segurança muito mais a sério.

Crédito de imagem: Kenneth Lu no Flickr, Aleksander Markin no Flickr, Sean McGrath no Flickr, Créditos fiscais no Flickr, NSA

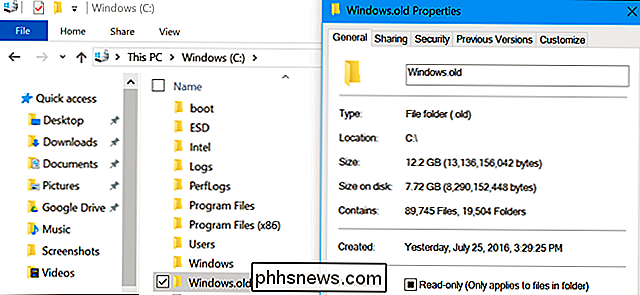

Você acabou de instalar a atualização de Aniversário? Se assim for, há mais de 10 GB de dados a desperdiçar espaço no seu disco rígido. Em um laptop ou tablet com uma quantidade limitada de armazenamento, isso pode encher um pouco seu dispositivo Se você tiver um computador com uma grande quantidade de armazenamento disponível, talvez nem perceba esses dados inúteis.

Como imprimir em PDF em qualquer computador, smartphone ou tablet

Todos os computadores modernos, smartphones e tablets agora podem imprimir facilmente páginas da Web e outros documentos em arquivos PDF sem nenhum software extra. A Microsoft adicionou isso ao Windows 10 e a Apple o adicionou ao iOS 9. O PDF é um formato de documento padrão e portátil que funciona em todos os dispositivos.