5 Killer Tricks para aproveitar ao máximo o Wireshark

O Wireshark tem alguns truques na manga, desde capturar tráfego remoto até criar regras de firewall baseadas em pacotes capturados. Leia sobre algumas dicas mais avançadas se você quiser usar o Wireshark como um profissional.

Nós já cobrimos o uso básico do Wireshark, então não deixe de ler nosso artigo original para uma introdução a esta poderosa ferramenta de análise de rede. > Resolução de nomes de rede

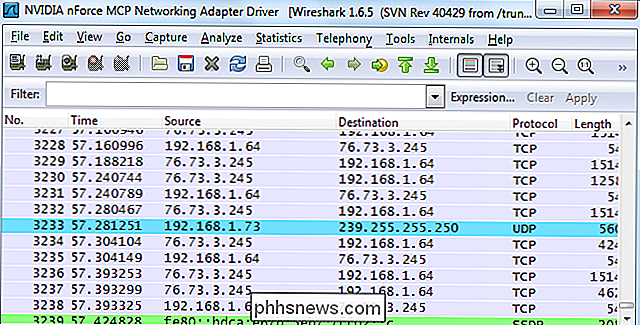

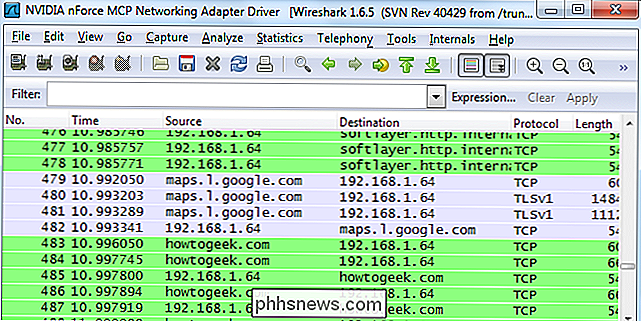

Durante a captura de pacotes, você pode ficar incomodado com o fato de o Wireshark exibir apenas endereços IP. Você pode converter os endereços IP em nomes de domínio, mas isso não é muito conveniente.

O Wireshark pode resolver automaticamente esses endereços IP para nomes de domínio, embora esse recurso não esteja habilitado por padrão. Quando você habilitar essa opção, verá nomes de domínio em vez de endereços IP sempre que possível. A desvantagem é que o Wireshark terá que pesquisar cada nome de domínio, poluindo o tráfego capturado com solicitações DNS adicionais.

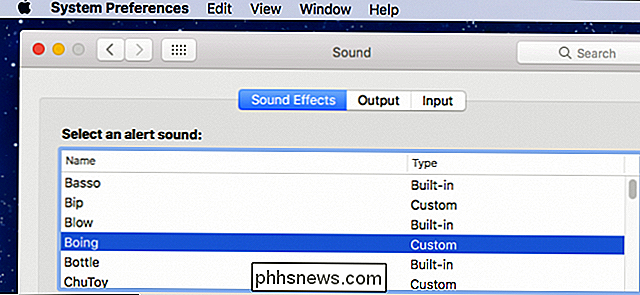

Você pode habilitar essa configuração abrindo a janela de preferências de

Editar -> Preferências , clicando no painel Resolução de nomes e clicando na caixa de seleção “ Ativar resolução de nomes de rede ” Iniciar captura automática

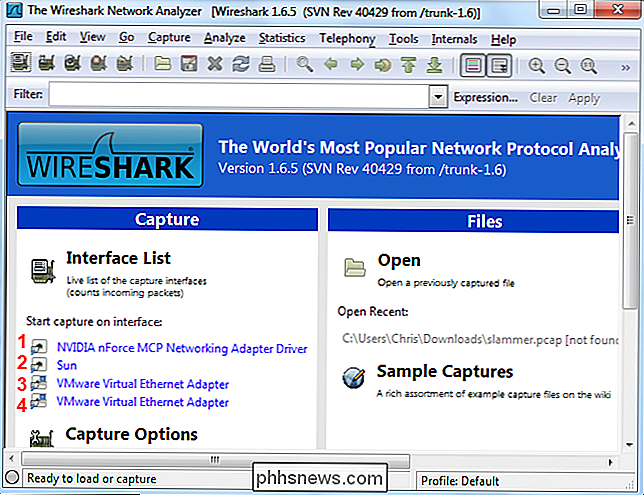

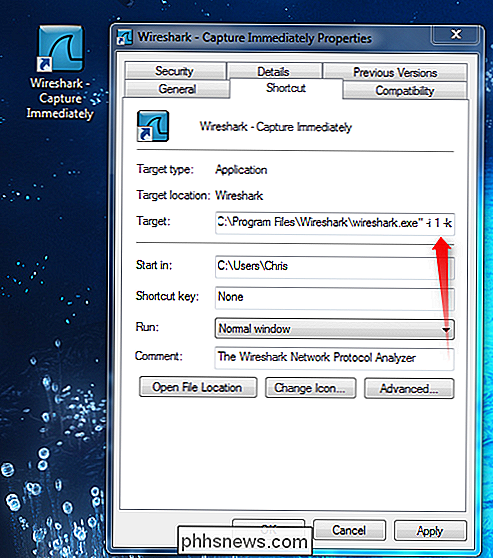

Você pode criar um atalho especial usando o Wirshark argumentos de linha de comando se você quiser iniciar a captura de pacotes sem atraso. Você precisará saber o número da interface de rede que deseja usar, com base na ordem em que o Wireshark exibe as interfaces.

Crie uma cópia do atalho do Wireshark, clique com o botão direito do mouse, vá para a janela Propriedades e altere o comando argumentos de linha. Adicione

-i # -k ao final do atalho, substituindo # pelo número da interface que você deseja usar. A opção -i especifica a interface, enquanto a opção -k diz ao Wireshark para iniciar a captura imediatamente. Se você estiver usando Linux ou outro sistema operacional não-Windows, basta criar um atalho com o seguinte comando ou executá-lo um terminal para iniciar a captura imediatamente:

wireshark -i # -k

Para mais atalhos de linha de comando, confira a página de manual do Wireshark

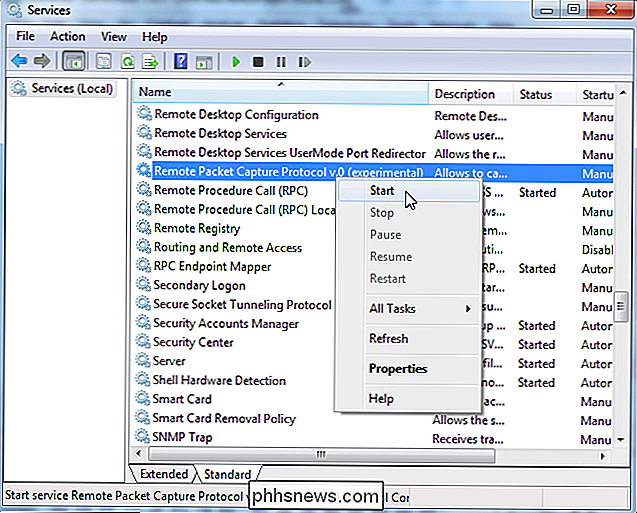

Capturando tráfego de computadores remotos

Wireshark captura o tráfego local do seu sistema interfaces por padrão, mas nem sempre é o local que você deseja capturar. Por exemplo, você pode querer capturar o tráfego de um roteador, servidor ou outro computador em um local diferente na rede. É aqui que entra o recurso de captura remota do Wireshark. Esse recurso só está disponível no Windows - a documentação oficial do Wireshark recomenda que os usuários Linux usem um túnel SSH.

Primeiro, você terá que instalar o WinPcap no sistema remoto. O WinPcap vem com o Wireshark, portanto você não precisa instalar o WinPCap se já tiver o Wireshark instalado no sistema remoto.

Depois de instalado, abra a janela Serviços no computador remoto - clique em Iniciar, digite

serviços. msc na caixa de pesquisa no menu Iniciar e pressione Enter. Localize o serviço Remote Packet Capture Protocol na lista e inicie-o. Este serviço está desabilitado por padrão. Clique no link

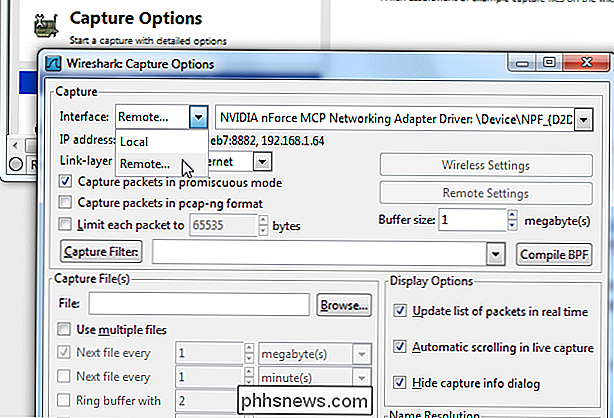

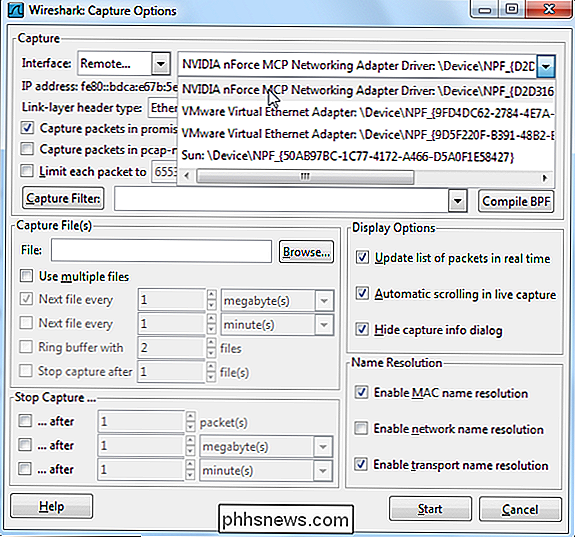

Opção de Captura s no Wireshark, depois selecione Remoto na caixa Interface Digite o endereço do sistema remoto e

2002 como o porto. Você deve ter acesso à porta 2002 no sistema remoto para se conectar, portanto, talvez seja necessário abrir essa porta em um firewall. Após a conexão, você pode selecionar uma interface no sistema remoto na caixa suspensa Interface. Clique em

Iniciar depois de selecionar a interface para iniciar a captura remota Wireshark em um terminal (TShark)

Se você não tiver uma interface gráfica em seu sistema, você pode usar o Wireshark em um terminal com o comando TShark.

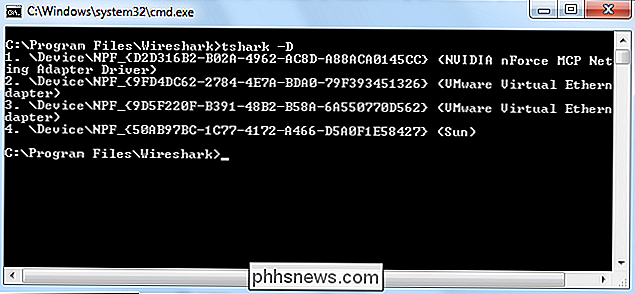

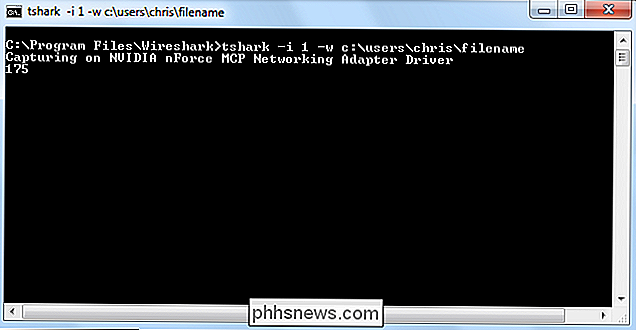

Primeiro, emita o comando

tshark -D . Este comando dará a você os números de suas interfaces de rede. Depois de executar, execute o comando

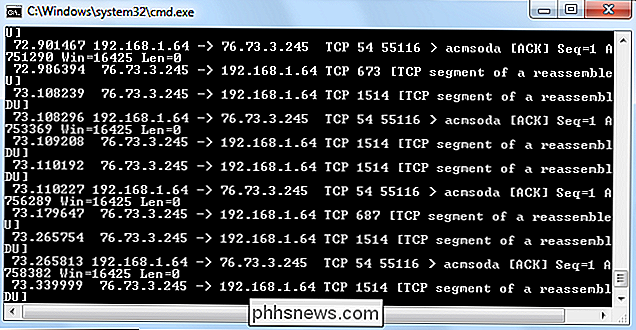

tshark -i # , substituindo # pelo número da interface que você deseja capturar. O TShark age como o Wireshark, imprimindo o tráfego que captura no terminal. Use

Ctrl-C quando quiser interromper a captura. Imprimir os pacotes no terminal não é o comportamento mais útil. Se quisermos inspecionar o tráfego em mais detalhes, podemos mandar o TShark para um arquivo que possamos inspecionar mais tarde. Use este comando para descarregar o tráfego para um arquivo:

tshark -i # -w filename

O TShark não mostrará os pacotes enquanto eles estão sendo capturados, mas os contará à medida que forem capturados. Você pode usar a opção

Arquivo -> Abrir no Wireshark para abrir o arquivo de captura mais tarde. Para obter mais informações sobre as opções de linha de comando do TShark, verifique sua página de manual. > Criando Regras de ACL de Firewall

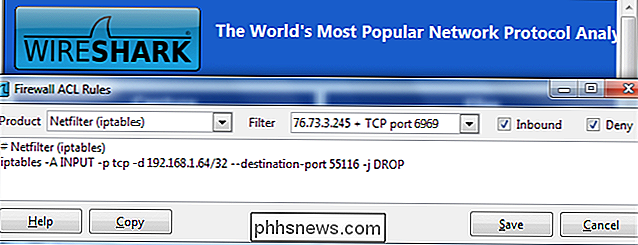

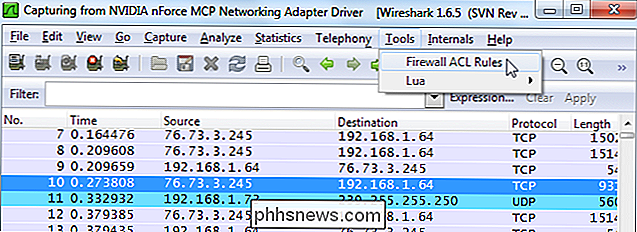

Se você é um administrador de rede encarregado de um firewall e está usando o Wireshark para investigar, talvez seja melhor agir com base no tráfego que você vê, talvez para bloquear tráfego suspeito. A ferramenta

Regras de ACL do Firewall

do Wireshark gera os comandos necessários para criar regras de firewall em seu firewall. Primeiro, selecione um pacote no qual você deseja criar uma regra de firewall clicando nele. Depois disso, clique no menu Ferramentas

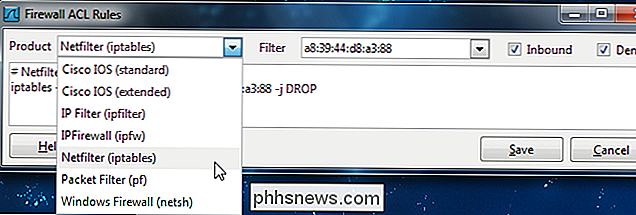

e selecione Regras da ACL do Firewall . Use o menu Produto

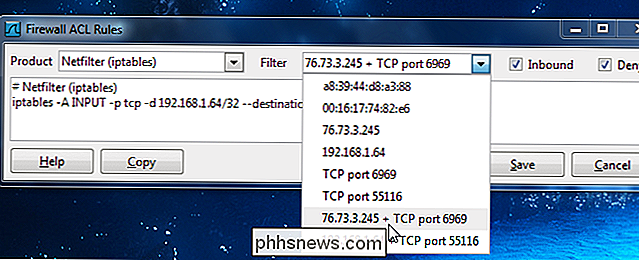

para selecionar o tipo de firewall. O Wireshark suporta o Cisco IOS, diferentes tipos de firewalls Linux, incluindo o iptables eo firewall do Windows Você pode usar a caixa Filter

para criar uma regra baseada no endereço MAC do sistema, endereço IP, porta, ou o endereço IP e a porta. Você pode ver menos opções de filtro, dependendo do seu produto de firewall. Por padrão, a ferramenta cria uma regra que nega o tráfego de entrada. Você pode modificar o comportamento da regra desmarcando as caixas de seleção Entrada

ou Negar . Depois de criar uma regra, use o botão Copiar para copiá-la e, em seguida, execute-a no firewall para aplicar a regra. Você deseja que escrevamos algo específico sobre o Wireshark no futuro? Deixe-nos saber nos comentários se você tiver quaisquer pedidos ou idéias.

Como a exclusividade dos endereços MAC é imposta?

Com o enorme volume de dispositivos conectados à Internet que foram e continuarão a ser produzidos, como está a exclusividade de qualquer endereço MAC "fornecido"? aplicado? A postagem de perguntas e respostas do SuperUser de hoje tem as respostas para as perguntas de um curioso leitor. A sessão de Perguntas e Respostas vem para nós, cortesia da SuperUser - uma subdivisão do Stack Exchange, um agrupamento de sites de perguntas e respostas.

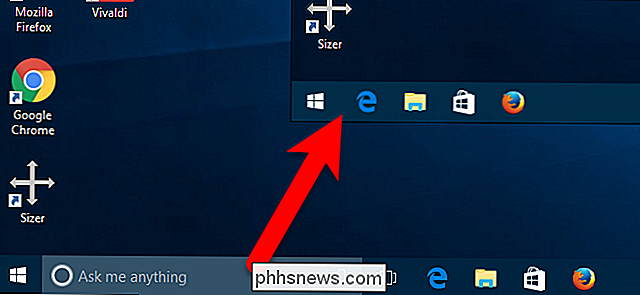

O Windows 10 adiciona um pouco mais à barra de tarefas: agora você pode pesquisar (ou usar Cortana) sem pressionando o botão Iniciar, e você pode clicar em um botão "Task View" para ver todas as suas janelas. Não quer que estes ocupem espaço? Veja como ocultá-los. A Cortana é um assistente digital que vai além do recurso Windows Search e ajuda você a encontrar mais do que está no seu computador.