Um proprietário pode acessar uma rede pessoal porque controla a conexão upstream

Se a única maneira de acessar a Internet é uma conexão direta com o roteador e o modem a cabo do proprietário, é possível que eles poderiam violar seu roteador e obter acesso à sua rede pessoal? A postagem de perguntas e respostas do SuperUser de hoje tem as respostas e alguns bons conselhos para um leitor preocupado.

A sessão de perguntas e respostas de hoje nos é oferecida por SuperUser, uma subdivisão do Stack Exchange, um agrupamento de sites de perguntas e respostas conduzido pela comunidade.

Foto cedida por Kit (Flickr)

A pergunta

SuperUser reader newperson1 quer saber se é possível que o locador possa acessar sua rede pessoal:

Meu locador pode acessar as coisas na rede do meu roteador pessoal porque ele controla a conexão upstream? Por exemplo, o DLNA no meu NAS, um compartilhamento de arquivo público no meu NAS ou o servidor de mídia em execução no meu laptop?

Aqui está minha configuração: Eu tenho meu próprio roteador e conectado a ele são um NAS (com fio) e um laptop (sem fio). A porta Internet / WAN do meu roteador está conectada a uma porta LAN no roteador do meu locador. A porta Internet / WAN no roteador do meu locador vai para o modem a cabo. Eu sou o único com acesso e senha para o meu roteador. Eu não tenho acesso ou a senha para o roteador do meu senhorio ou o modem a cabo.

É possível que o locador do newperson1 possa acessar sua rede pessoal?

Os contribuidores do SuperUser da Answer

Techie007 e Marky Mark têm a resposta para nos. Primeiro, Techie007:

Não, o seu roteador deve bloquear o acesso de entrada à sua LAN como se estivesse conectado diretamente à Internet. Ele pode ser capaz de farejar seu tráfego de Internet (já que ele está entre você e a Internet).

Você pode ler essas outras perguntas do SuperUser para obter mais informações:

- Quanta informação meu ISP pode ver? Que informações meu ISP pode ver do meu roteador?

- Seguido pela resposta de Marky Mark:

As outras respostas estão basicamente corretas, mas eu pensei que expandiria o tópico. Espero que esta informação seja útil.

Desde que você tenha seu roteador em uma configuração padrão, ele deve bloquear tentativas de conexão de rede de entrada não solicitadas, atuando essencialmente como um firewall direto.

Port Forwarding

Configurações que aumentam seu A superfície de exposição encaminharia todas as portas para a rede local (os dispositivos conectados ao roteador).

Esteja ciente de que alguns serviços na sua rede podem abrir portas via UPnP (Plug and Play universal), portanto, se você quiser Certifique-se de que ninguém está bisbilhotando dentro de sua rede, considere desabilitar o UPnP nas configurações do seu roteador. Esteja ciente de que isso impedirá que alguém se conecte a um serviço em sua rede, como a hospedagem de um videogame.

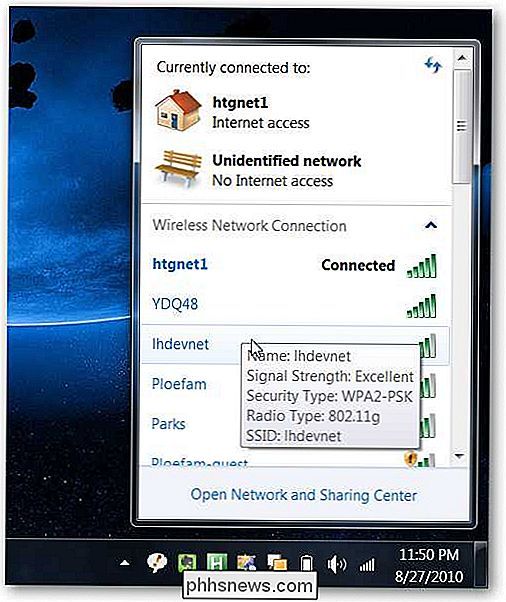

Wi-Fi

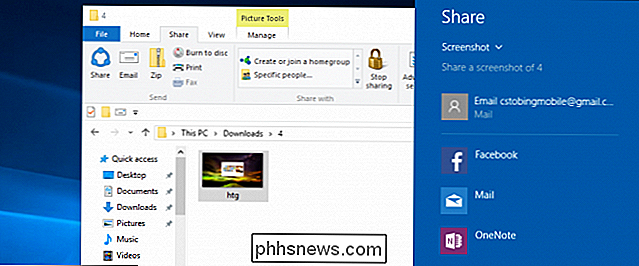

Se o seu roteador tiver Wi-Fi, considere a possibilidade de que alguém possa se conectar a ele . Alguém que se conecta ao seu serviço Wi-Fi está essencialmente em sua rede local e pode ver tudo.

Portanto, se você usar o Wi-Fi, certifique-se de usar as configurações de segurança máximas. No mínimo, defina o tipo de rede como WPA2-AES, desative o suporte legado, defina as chaves para redefinir um mínimo de uma vez por 24 horas e escolha uma senha Wi-Fi complexa.

Protocolo Sniffing e VPNs

senhorio fica entre você e a Internet pública, ele poderia potencialmente ver todo o tráfego entrando e saindo do seu roteador. Isso é relativamente fácil de fazer e há ferramentas de diagnóstico de rede disponíveis gratuitamente para fazer isso.

O tráfego criptografado entre o seu navegador e um site é geralmente seguro no que diz respeito ao conteúdo, mas o proprietário pode ver quais sites você visita (embora não necessariamente as páginas específicas).

No entanto, considere que muitas páginas da Web não são criptografadas e, em seguida, há todos os seus aplicativos móveis, email e outras atividades on-line que são potencialmente enviadas claramente.

Se você quiser que TODO o seu tráfego seja criptografado, será necessário usar uma rede privada virtual (VPN) criptografada. Uma VPN conecta sua rede à rede de um operador de VPN (geralmente uma empresa comercial) usando encapsulamento de protocolo criptografado.

Idealmente, a VPN criptografaria usando criptografia AES e a conexão seria estabelecida no nível do roteador para que todo o tráfego WAN (para a Internet) fosse criptografado e roteado via VPN.

Se o roteador não suportar VPN, então você terá que configurá-lo em cada dispositivo (computador, telefone, tablet, console, etc.) para o tráfego que você deseja proteger.

Criptografia

Como princípio geral de segurança, defendo fortemente a criptografia de todos tráfego. Se tudo estiver fortemente criptografado, qualquer um que bisbilhotar você não saberá por onde começar. Mas se você só criptografar “coisas importantes”, elas saberão exatamente onde atacar.

Tem algo a acrescentar à explicação? Som desligado nos comentários. Quer ler mais respostas de outros usuários do Stack Exchange com experiência em tecnologia? Confira o tópico de discussão completo aqui.

Como adicionar um membro da família à sua conta da Microsoft

À medida que minha filha fica mais velha e começa a usar o computador com mais frequência, achei que seria uma boa ideia criar uma nova conta para que eu pudesse usar os recursos de controle dos pais no Windows 10 para acompanhar as atividades dela.Anteriormente, escrevi sobre um programa de terceiros com recursos de controle dos pais, mas descobri que o Windows 10 funciona muito bem e é mais fácil de usar, já que ele é integrado. Antes

Qual é o ponto de um disco rígido sem fio, e eu preciso de um?

Como os consumidores continuam a mudar suas vidas do desktop para seus dispositivos móveis, tendo um disco rígido externo que você pode se conectar sem cabos é uma maneira conveniente de armazenar fotos, vídeos e músicas que você quer levar com você na estrada. Mas como eles funcionam, e eles valem o aumento do custo sobre as soluções de mídia externa mais tradicionais que usamos até agora?