A diferença entre WEP, WPA e WPA2 Senhas Wi-Fi

Mesmo que você saiba que precisa proteger sua rede Wi-Fi (e já o fez), provavelmente encontrará todas as siglas do protocolo de segurança são um pouco intrigantes. Leia sobre como realçamos as diferenças entre os protocolos como WEP, WPA e WPA2 e por que é importante saber qual acrônimo você usa em sua rede Wi-Fi doméstica.

O que isso importa?

Você fez o que lhe foi dito para fazer, você logou no seu roteador depois que você o comprou e o conectou pela primeira vez, e definiu uma senha. O que importa qual é o pequeno acrônimo ao lado do protocolo de segurança que você escolheu? Acontece que isso importa muito. Como é o caso com todos os padrões de segurança, aumentar o poder do computador e as vulnerabilidades expostas tornaram os padrões Wi-Fi mais antigos em risco. É a sua rede, são os seus dados, e se alguém roubar sua rede por causa de suas ligações ilegais, será a sua porta que a polícia vai atropelar. Entender as diferenças entre os protocolos de segurança e implementar o mais avançado que o seu roteador pode suportar (ou atualizá-lo se não puder suportar os padrões atuais de segurança) é a diferença entre oferecer a alguém acesso fácil à sua rede doméstica e não.

WEP , WPA e WPA2: Segurança Wi-Fi através das idades

Desde o final dos anos 90, os protocolos de segurança Wi-Fi passaram por várias atualizações, com total desaprovação de protocolos mais antigos e revisão significativa de protocolos mais recentes. Um passeio pela história da segurança Wi-Fi serve para destacar o que está por aí agora e por que você deve evitar padrões mais antigos.

WEP (Wired Equivalent Privacy)

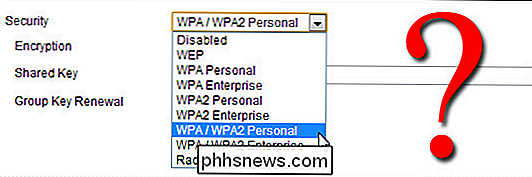

WEP (Wired Equivalent Privacy) é o mais usado Protocolo de segurança Wi-Fi no mundo. Esta é uma função da idade, compatibilidade com versões anteriores e o fato de aparecer primeiro nos menus de seleção de protocolo em muitos painéis de controle do roteador.

WEP foi ratificado como padrão de segurança Wi-Fi em setembro de 1999> . As primeiras versões do O WEP não foi particularmente forte, mesmo durante o tempo em que foram lançados, porque as restrições dos EUA à exportação de várias tecnologias de criptografia levaram os fabricantes a restringir seus dispositivos a apenas criptografia de 64 bits. Quando as restrições foram levantadas, aumentou para 128 bits. Apesar da introdução do WEP de 256 bits, o 128-bit continua a ser uma das implementações mais comuns.

Apesar das revisões do protocolo e do aumento do tamanho das chaves, inúmeras falhas de segurança foram descobertas no padrão WEP. Com o aumento do poder de computação, ficou mais fácil e mais fácil explorar essas falhas. Já em 2001, explorações de prova de conceito estavam circulando e, em 2005, o FBI deu uma demonstração pública (em um esforço para aumentar a conscientização sobre os pontos fracos do WEP) onde eles decifraram senhas WEP em minutos usando softwares disponíveis gratuitamente. > Apesar de várias melhorias, soluções alternativas e outras tentativas de fortalecer o sistema WEP, ele permanece altamente vulnerável. Os sistemas que dependem do WEP devem ser atualizados ou, se as atualizações de segurança não forem uma opção, substituídos. A Wi-Fi Alliance aposentou-se oficialmente da WEP em 2004.

Acesso Protegido Wi-Fi (WPA)

Wi-Fi Protected Access (WPA) foi a resposta direta da Wi-Fi Alliance e sua substituição às vulnerabilidades cada vez mais aparentes da Padrão WEP. O WPA foi formalmente adotado em 2003, um ano antes de a WEP ser oficialmente aposentada. A configuração mais comum do WPA é WPA-PSK (chave pré-compartilhada). As chaves usadas pelo WPA são de 256 bits, um aumento significativo em relação às chaves de 64 bits e 128 bits usadas no sistema WEP.

Algumas das alterações significativas implementadas com o WPA incluíram verificações de integridade de mensagens (para determinar se um invasor tinha capturado ou alterado pacotes passados entre o ponto de acesso e o cliente) e o TKIP (Temporal Key Integrity Protocol). O TKIP emprega um sistema de chaves por pacote que era radicalmente mais seguro do que o sistema de chaves fixas usado pelo WEP. O padrão de criptografia TKIP foi posteriormente substituído pelo Advanced Encryption Standard (AES).

Apesar de uma melhoria significativa do WPA sobre o WEP, o fantasma do WEP assombrou o WPA. O TKIP, um componente principal do WPA, foi projetado para ser facilmente implementado por meio de atualizações de firmware em dispositivos existentes habilitados para WEP. Como tal, ele teve que reciclar certos elementos usados no sistema WEP que, em última instância, também foram explorados.

WPA, como seu predecessor WEP, foi mostrado através de demonstrações de conceito e demonstrações públicas aplicadas como vulneráveis a intrusão. Curiosamente, o processo pelo qual o WPA é geralmente violado não é um ataque direto ao protocolo WPA (embora tais ataques tenham sido demonstrados com sucesso), mas por ataques a um sistema suplementar que foi implementado com WPA-Wi-Fi Protected Setup (WPS ) -que foi projetado para facilitar a conexão de dispositivos a pontos de acesso modernos

Wi-Fi Protected Access II (WPA2)

O WPA foi, a partir de 2006, substituído oficialmente pelo WPA2. Uma das mudanças mais significativas entre o WPA e o WPA2 é o uso obrigatório de algoritmos AES e a introdução do CCMP (Modo Counter Cipher com Protocolo de Código de Autenticação de Mensagem de Encadeamento de Blocos) como um substituto para o TKIP. No entanto, o TKIP ainda é preservado no WPA2 como um sistema de fallback e para interoperabilidade com o WPA.

Atualmente, a principal vulnerabilidade de segurança ao sistema WPA2 atual é obscura (e requer que o invasor já tenha acesso ao Wi-Fi protegido). Rede Fi para obter acesso a determinadas chaves e, em seguida, perpetuar um ataque contra outros dispositivos na rede). Como tal, as implicações de segurança das vulnerabilidades WPA2 conhecidas são limitadas quase inteiramente a redes de nível empresarial e merecem pouca ou nenhuma consideração prática em relação à segurança da rede doméstica.

Infelizmente, a mesma vulnerabilidade que é o maior buraco na armadura WPA -o vetor de ataque através do Wi-Fi Protected Setup (WPS) - permanece em pontos de acesso modernos compatíveis com WPA2. Embora a invasão de uma rede protegida WPA / WPA2 usando essa vulnerabilidade exija de 2 a 14 horas de esforço sustentado com um computador moderno, ainda é uma preocupação de segurança legítima. O WPS deve ser desativado e, se possível, o firmware do ponto de acesso deve ser enviado para uma distribuição que nem mesmo suporte o WPS, portanto, o vetor de ataque é totalmente removido.

Histórico de segurança do Wi-Fi Adquirido; Agora, o que?

Neste ponto, você está se sentindo um pouco convencido (porque está confiantemente usando o melhor protocolo de segurança disponível para o seu ponto de acesso Wi-Fi) ou um pouco nervoso (porque escolheu WEP desde que era no topo da lista). Se você está no último acampamento, não se preocupe; nós o cobrimos.

Antes de lhe dar uma lista de leitura dos nossos principais artigos sobre segurança Wi-Fi, aqui está o curso intensivo. Esta é uma lista básica que classifica os atuais métodos de segurança Wi-Fi disponíveis em qualquer roteador moderno (pós-2006), ordenado do melhor para o pior:

WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP está lá como um método de fallback)

- WPA + TKIP

- WEP

- Rede Aberta (sem segurança)

- Idealmente, você desativará o Wi-Fi Protected Setup (WPS) e definirá o seu roteador para WPA2 + AES. Tudo o mais na lista é um passo menos que ideal. Uma vez que você chega ao WEP, seu nível de segurança é tão baixo, é tão eficaz quanto um alambrado - a cerca existe simplesmente para dizer “ei, esta é minha propriedade”, mas qualquer um que realmente quisesse poderia simplesmente passar por cima.

Se tudo isso pensando em segurança e criptografia Wi-Fi você tem curiosidade sobre outros truques e técnicas que você pode facilmente implantar para proteger sua rede Wi-Fi, sua próxima parada deve ser consultando os seguintes artigos How-To Geek:

Segurança Wi-Fi: Você deve usar WPA2 + AES, WPA2 + TKIP ou ambos?

- Como proteger sua rede Wi-Fi contra invasão

- Não tenha um falso senso de segurança: 5 maneiras inseguras para proteger seu Wi-Fi

- Como habilitar um ponto de acesso de convidado em sua rede sem fio

- Os melhores artigos de Wi-Fi para proteger sua rede e otimizar seu roteador

- Armado com uma compreensão básica de como o Wi-Fi segurança funciona e como você pode melhorar e atualizar ainda mais o seu ponto de acesso à rede doméstica, você estará sentado com um W agora seguro rede i-Fi.

Use o aplicativo de visualização do seu Mac para cortar, redimensionar, girar e editar imagens

O aplicativo de visualização do seu Mac não contém apenas recursos de edição de PDF. É um ótimo editor de imagens também. O Preview oferece ferramentas básicas para recortar, redimensionar, girar, anotar e ajustar imagens. Assim como o QuickTime nunca substituirá o iMovie apesar de todos os recursos úteis de edição de mídia, o Preview nunca substituirá o Photoshop nem o iPhoto.

O software pode diferenciar entre um computador de mesa e um laptop?

Muitas licenças de software são bastante restritivas quando se trata de como e onde você pode instalar um programa, mas quão bons são esses programas ao determinar em que tipo de dispositivo eles estão instalados? A postagem de perguntas e respostas do SuperUser de hoje tem a resposta para a pergunta de um curioso leitor.