Como posso manter as senhas invisíveis ao executar um comando como um argumento SSH?

Manter as senhas bem protegidas é algo que todos nós precisamos levar a sério, mas o que fazer se um determinado programa ou aplicativo exibe sua senha à vista enquanto você está digitando? A seção de perguntas e respostas do SuperUser de hoje tem a solução para o problema de senha de um leitor frustrado.

A sessão de Perguntas e Respostas vem para nós, cortesia do SuperUser - uma subdivisão do Stack Exchange, um agrupamento de sites de perguntas e respostas conduzido pela comunidade.

SuperUser reader user110971 quer saber como manter as senhas invisíveis ao executar um comando como um argumento SSH:

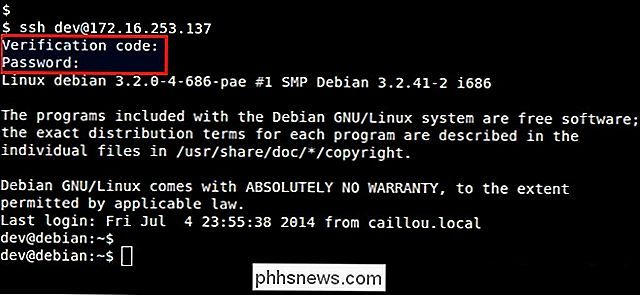

Se eu executar este comando e começar a digitar a senha do MySQL, a senha ficará visível na tela:

ssh usuário @ servidor 'mysql -u user -p'

- Como posso evitar isso? Se eu fizer login através do SSH e executar o comando MySQL, tudo funcionará bem.

Como você pode manter as senhas invisíveis ao executar um comando como um argumento SSH?

A resposta

do contribuidor do SuperUser Toby Speight tem a resposta para nós:

Se você fornecer um comando remoto para executar, o SSH não aloca um

tty , portanto, o comando remoto não pode desativar o eco. Você pode forçar o SSH a fornecer um tty usando a opção -t : ssh -t usuário @ servidor 'mysql -u user -p'

- A opção equivalente ( para

-o ou para o arquivo de configuração) é RequestTTY . Gostaria de advertir contra usá-lo no arquivo de configuração porque ele pode ter efeitos indesejados para comandos não interativos. Tem algo a acrescentar à explicação? Som desligado nos comentários. Quer ler mais respostas de outros usuários do Stack Exchange com experiência em tecnologia? Confira o tópico de discussão completo aqui

Crédito de imagem: Linux Screenshots (Flickr)

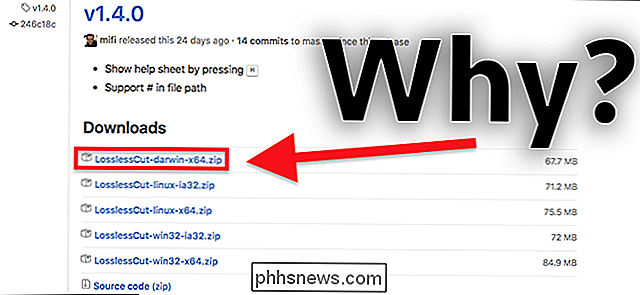

Por que o software macOS às vezes é rotulado como “Darwin”?

Se você é um usuário de Mac e um fã de software livre, provavelmente já viu determinados aplicativos com o rótulo “Darwin” . Mas por que as versões macOS dos aplicativos carregam esse nome? Porque o macOS é, junto com o iOS e o tvOS, impulsionado por um software open source baseado em BSD chamado Darwin.

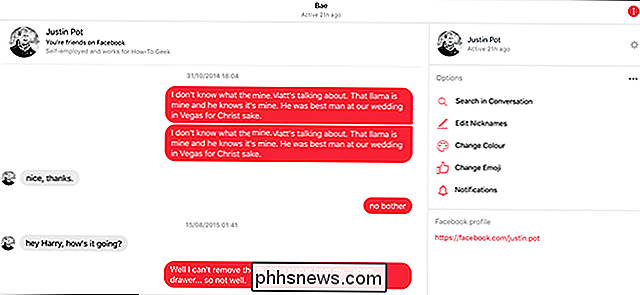

O Facebook verifica suas conversas com o Messenger e, às vezes, com seres humanos Leia-as

O feed de notícias do Facebook é público e o Messenger é particular ... certo? Não é bem assim: o Facebook analisa rotineiramente suas conversas com o Messenger e, em alguns casos, funcionários humanos podem analisá-las. O novo primeiro quebrou uma entrevista de Mark Zuckerberg feita por Ezra Klein, quando Zuckerberg mencionou que a empresa estava revisando mensagens manipuladoras que se espalham por Mianmar.