Como ver se sua VPN está vazando suas informações pessoais

Muitas pessoas usam VPNs (redes virtuais privadas) para mascarar suas identidades, criptografar suas comunicações ou navegar na Web de um local diferente. Todos esses objetivos podem desmoronar se a sua informação real estiver vazando através de uma falha de segurança, o que é mais comum do que você imagina. Vejamos como identificar e consertar esses vazamentos.

Como os vazamentos de VPN ocorrem

Os princípios básicos do uso de VPN são bem diretos: você instala um pacote de software em seu computador, dispositivo ou roteador (ou usa seu built-in Software VPN). Este software captura todo o tráfego da sua rede e redireciona-o, através de um túnel criptografado, para um ponto de saída remoto. Para o mundo exterior, todo o seu tráfego parece estar vindo desse ponto remoto, em vez de sua localização real. Isso é ótimo para privacidade (se você quiser garantir que ninguém entre seu dispositivo e o servidor de saída possa ver o que você está fazendo), é ótimo para salto de borda virtual (como assistir a serviços de streaming dos EUA na Austrália) e é uma excelente maneira geral para encobrir sua identidade online

No entanto, segurança e privacidade de computadores são perpetuamente um jogo de gato e rato. Nenhum sistema é perfeito e descobertas vulnerabilidades ao longo do tempo que podem comprometer sua segurança - e os sistemas VPN não são exceção. Aqui estão as três maneiras principais pelas quais sua VPN pode vazar suas informações pessoais

Erros e protocolos falhos

Em 2014, o bem divulgado bug Heartbleed mostrou vazar as identidades dos usuários de VPN. No início de 2015, foi descoberta uma vulnerabilidade do navegador da Web que permite que um terceiro emita uma solicitação para um navegador da Web para revelar o endereço IP real do usuário (contornando a ofuscação que o serviço VPN fornece).

Esta vulnerabilidade, parte do protocolo de comunicação WebRTC, ainda não foi completamente corrigido, e ainda é possível para os sites que você se conectar, mesmo quando por trás da VPN, para pesquisar o seu navegador e obter o seu endereço real. No final de 2015, uma vulnerabilidade menos difundida (mas ainda problemática) foi descoberta, em que usuários do mesmo serviço de VPN poderiam desmascarar outros usuários.

Esse tipo de vulnerabilidade é o pior porque é impossível prever, as empresas demoram para corrigi-las e você precisa ser um consumidor informado para garantir que o seu provedor de VPN esteja lidando apropriadamente com novas e conhecidas ameaças. No entanto, assim que forem descobertos, você poderá tomar medidas para se proteger (como destacaremos em breve).

Vazamentos de DNS

Mesmo sem bugs e falhas de segurança, há sempre a questão do DNS vazamento (que pode surgir de opções de configuração padrão do sistema operacional, erro do usuário ou erro do provedor de VPN). Os servidores DNS resolvem esses endereços amigáveis ao homem que você usa (como www.facebook.com) em endereços amigáveis para a máquina (como 173.252.89.132). Se o seu computador usa um servidor DNS diferente do local da sua VPN, ele pode fornecer informações sobre você.

Os vazamentos de DNS não são tão ruins quanto vazamentos de IP, mas eles ainda podem revelar sua localização. Se o seu vazamento de DNS mostrar que seus servidores DNS pertencem a um pequeno ISP, por exemplo, ele restringe muito sua identidade e pode localizá-lo rapidamente geograficamente.

Qualquer sistema pode estar vulnerável a vazamentos de DNS, mas o Windows tem sido historicamente um dos piores criminosos, devido à maneira como o sistema operacional lida com solicitações e resolução de DNS. Na verdade, o tratamento do DNS do Windows 10 com uma VPN é tão ruim que a divisão de segurança de computadores do Departamento de Segurança Interna, a Equipe de Prontidão de Emergência do Computador dos Estados Unidos, emitiu instruções sobre o controle de solicitações de DNS em agosto de 2015.

IPv6 Vazamentos

RELACIONADOS: Você está usando o IPv6 ainda? Você deve se importar?

Finalmente, o protocolo IPv6 pode causar vazamentos que podem fornecer sua localização e para permitir que terceiros rastreiem seus movimentos pela Internet. Se você não estiver familiarizado com o IPv6, confira nosso explicador aqui - é essencialmente a próxima geração de endereços IP e a solução para o mundo que está ficando sem endereços IP, já que o número de pessoas (e seus produtos conectados à Internet) dispara.

Embora o IPv6 seja ótimo para resolver esse problema, ele não é tão bom no momento para pessoas preocupadas com privacidade.

Para encurtar a história: alguns provedores de VPN lidam apenas com solicitações IPv4 e ignoram solicitações IPv6. Se sua configuração de rede e ISP específicos forem atualizados para suportar IPv6 , mas sua VPN não atender a solicitações IPv6, você poderá se encontrar em uma situação na qual terceiros podem fazer solicitações IPv6 que revelem sua verdadeira identidade (porque a VPN apenas as transfere cegamente para a sua rede local / computador, o que responde à solicitação com honestidade.

Neste momento, os vazamentos de IPv6 são a fonte menos ameaçadora de vazamento de dados. O mundo tem estado tão lento em adotar o IPv6 que, na maioria dos casos, o seu provedor de serviços de Internet, mesmo apoiando-o, está na verdade protegendo-o contra o problema. No entanto, você deve estar ciente do problema em potencial e proteger-se proativamente contra ele

Como verificar se há vazamentos

RELACIONADOS: Qual é a diferença entre uma VPN e um proxy? deixar você, o usuário final, quando se trata de segurança? Isso deixa você em uma posição em que você precisa estar atento à sua conexão VPN e, freqüentemente, testar sua própria conexão para garantir que ela não esteja vazando. Não entre em pânico: vamos orientá-lo durante todo o processo de teste e correção de vulnerabilidades conhecidas.

Verificar se há vazamentos é um assunto bastante simples - mas corrigi-los, como você verá no a próxima seção é um pouco mais complicada. A Internet está repleta de pessoas preocupadas com a segurança e não há escassez de recursos disponíveis on-line para ajudá-lo a verificar vulnerabilidades de conexão.

Observação: Embora você possa usar esses testes de vazamento para verificar se o seu navegador proxy está vazando informações, proxies são completamente diferentes das VPNs e não devem ser consideradas uma ferramenta de privacidade segura

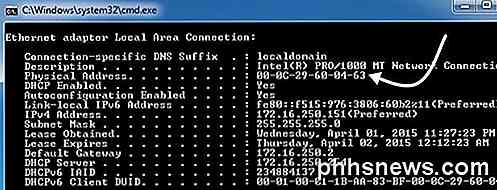

Etapa Um: Encontre seu IP Local

Primeiro, determine qual é o endereço IP real da sua conexão de internet local. Se você estiver usando sua conexão doméstica, esse será o endereço IP fornecido pelo seu provedor de serviços de Internet (ISP). Se você estiver usando o Wi-Fi em um aeroporto ou hotel, por exemplo, seria o endereço IP

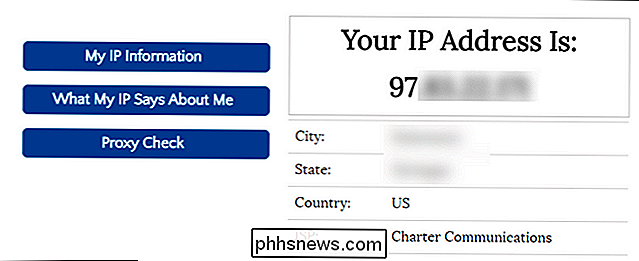

do seu ISP. Independentemente disso, precisamos descobrir o que uma conexão nua da sua localização atual para a maior Internet parece Você pode encontrar o seu endereço IP real, desativando temporariamente a sua VPN. Como alternativa, você pode pegar um dispositivo na mesma rede que não está conectada a uma VPN. Então, basta visitar um site como WhatIsMyIP.com para ver o seu endereço IP público

Anote este endereço, pois este é o endereço que você

não quer ver aparecer no teste de VPN nós Em breve, execute o Passo 2: Execute o teste de vazamento de linha de base

Em seguida, desconecte sua VPN e execute o seguinte teste de vazamento em sua máquina. É isso mesmo, nós

não queremos que a VPN esteja funcionando ainda - precisamos primeiro de alguns dados de linha de base. Para nossos propósitos, vamos usar o IPLeak.net, já que testa simultaneamente para o seu endereço IP, se seu endereço IP está vazando via WebRTC, e quais servidores DNS sua conexão está usando.

Na captura de tela acima, nosso endereço IP e nosso endereço vazado WebRTC são idênticos (mesmo que nós os tenhamos borrado) - ambos são o endereço IP fornecido pelo nosso provedor local de acordo com a verificação que realizamos na primeira etapa desta seção.

Além disso, todas as entradas DNS na “Detecção de endereço DNS” na parte inferior correspondem ao DNS configurações em nossa máquina (nosso computador está configurado para se conectar aos servidores DNS do Google). Portanto, para o nosso teste de vazamento inicial, tudo faz check-out, já que não estamos conectados à nossa VPN.

Como teste final, você também pode verificar se a sua máquina está vazando endereços IPv6 com IPv6Leak.com. Como mencionamos anteriormente, embora esse ainda seja um problema raro, nunca é demais ser proativo.

Agora é hora de ligar a VPN e executar mais testes.

Etapa 3: Conecte-se à sua VPN e execute o vazamento Teste novamente

Agora é hora de se conectar à sua VPN. Seja qual for a rotina que sua VPN requer para estabelecer uma conexão, agora é a hora de executá-la - inicie o programa da VPN, ative a VPN nas configurações do sistema ou o que você normalmente faz para se conectar.

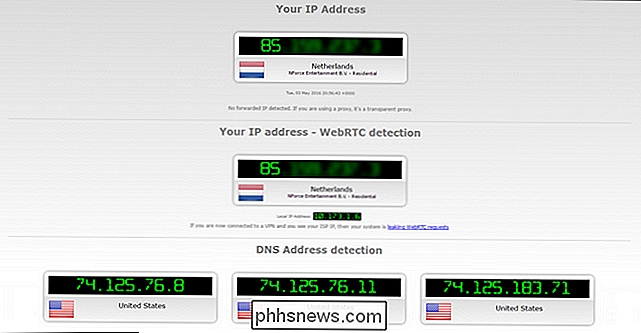

Uma vez conectado, é hora de executar o teste de vazamento novamente. Desta vez, devemos (espero) ver resultados totalmente diferentes. Se tudo estiver funcionando perfeitamente, teremos um novo endereço IP, nenhum vazamento de WebRTC e uma nova entrada de DNS. Novamente, usaremos o IPLeak.net:

Na captura de tela acima, você pode ver que a nossa VPN está ativa (já que o nosso endereço IP mostra que estamos conectados da Holanda ao invés dos Estados Unidos), e ambos foram detectados Endereço IP

e o endereço WebRTC é o mesmo (o que significa que não estamos vazando nosso verdadeiro endereço IP através da vulnerabilidade WebRTC). No entanto, os resultados DNS na parte inferior mostram os mesmos endereços de antes , vindo dos Estados Unidos - o que significa que nossa VPN está vazando nossos endereços DNS.

Este não é o fim do mundo do ponto de vista da privacidade, neste caso em particular, já que estamos usando servidores DNS do Google em vez de nossos Servidores DNS do ISP. Mas ainda identifica que somos dos EUA e ainda indica que nossa VPN está vazando solicitações de DNS, o que não é bom.

NOTA: Se o seu endereço IP não mudou nada, então provavelmente não é um vazamento. Em vez disso, 1) sua VPN está configurada incorretamente, e não está conectando de todo, ou 2) seu provedor de VPN soltou totalmente a bola de alguma forma, e você precisa entrar em contato com a linha de suporte e / ou encontrar um novo provedor de VPN.

Além disso, se você executou o teste IPv6 na seção anterior e descobriu que sua conexão respondeu a solicitações IPv6, também deve executar novamente o teste IPv6 agora para ver como sua VPN está lidando com as solicitações.

acontece se você detectar um vazamento? Vamos falar sobre como lidar com eles

Como evitar vazamentos

Embora seja impossível prever e evitar todas as vulnerabilidades de segurança possíveis, podemos evitar facilmente vulnerabilidades de WebRTC, vazamentos de DNS e outros problemas. Veja como se proteger

Use um provedor de VPN respeitável

RELACIONADO:

Como escolher o melhor serviço de VPN para suas necessidades Antes de tudo, você deve usar um provedor de VPN respeitável que mantenha seus usuários A par do que está acontecendo no mundo da segurança (eles vão fazer a lição de casa para que você não precise),

e atua sobre essa informação para conectar furos de forma proativa (e notificá-lo quando você precisar fazer alterar). Para esse fim, recomendamos fortemente o StrongVPN - um ótimo provedor de VPN que não só recomendamos antes, mas também a nós mesmos. Deseja um teste rápido e sujo para ver se o seu provedor de VPN é remotamente confiável? Execute uma pesquisa por seu nome e palavras-chave, como "WebRTC", "portas com vazamento" e "vazamentos de IPv6". Se o seu provedor não tiver publicações de blog público ou documentação de suporte discutindo esses problemas, você provavelmente não desejará usar esse provedor de VPN, pois ele não está conseguindo endereçar e informar seus clientes.

Desativar solicitações WebRTC

Se você ' Se você estiver usando o Chrome, Firefox ou Opera como navegador da Web, poderá desabilitar as solicitações WebRTC para fechar o vazamento do WebRTC. Os usuários do Chrome podem baixar e instalar uma das duas extensões do Chrome: WebRTC Block ou ScriptSafe. Ambos bloquearão solicitações WebRTC, mas o ScriptSafe tem o bônus adicional de bloquear arquivos maliciosos de JavaScript, Java e Flash.

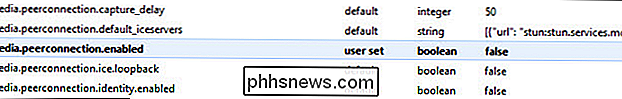

Os usuários do Opera podem, com um pequeno ajuste, instalar extensões do Chrome e usar as mesmas extensões para proteger seus navegadores. Os usuários do Firefox podem desativar a funcionalidade WebRTC no menu about: config. Apenas digite

sobre: configna barra de endereços do Firefox, clique no botão "Serei cuidadoso" e role para baixo até ver a entradamedia.peerconnection.enabled. Clique duas vezes na entrada para alterná-la para "false".Após aplicar as correções acima, limpe o cache do seu navegador da Web e reinicie-o.

Plug DNS and IPv6 Leaks

Conectando DNS e IPv6 vazamentos podem ser um aborrecimento enorme ou trivialmente fácil de consertar, dependendo do provedor de VPN que você usa. Na melhor das hipóteses, você pode simplesmente dizer ao seu provedor de VPN, por meio das configurações da sua VPN, para conectar os buracos de DNS e IPv6, e o software da VPN cuidará de todo o trabalho pesado para você.

Se o seu software VPN não fornecer essa opção (e é muito raro encontrar um software que modifique seu computador em seu nome de tal forma), você precisará definir manualmente seu provedor de DNS e desabilitar o IPv6 no nível do dispositivo. Mesmo se você tiver um software de VPN útil que fará o trabalho pesado para você, no entanto, recomendamos que leia as instruções a seguir sobre como alterar manualmente as coisas, para que você possa verificar novamente se o seu software de VPN faz as alterações corretas. > Demonstraremos como fazer isso em um computador que executa o Windows 10, porque o Windows é um sistema operacional muito usado

e

porque também é surpreendentemente prejudicial nesse aspecto (em comparação com outros sistemas operacionais). A razão pela qual o Windows 8 e 10 são tão prejudiciais é devido a uma mudança na forma como o Windows tratou a seleção de servidores DNS. No Windows 7 e abaixo, o Windows simplesmente usaria os servidores DNS especificados na ordem em que você os especificou (ou você não usou apenas os especificados no nível do roteador ou do ISP). Começando com o Windows 8, a Microsoft introduziu um novo recurso conhecido como “Smart-Homed Named Resolution”. Esse novo recurso mudou a maneira como o Windows lidava com servidores DNS. Para ser justo, ele realmente acelera a resolução de DNS para a maioria dos usuários, se os servidores DNS primários estiverem lentos ou sem resposta. Para usuários de VPN, no entanto, isso pode causar vazamento de DNS, já que o Windows pode retornar a servidores DNS diferentes dos atribuídos pela VPN. A maneira mais infalível de corrigir isso no Windows 8, 8.1 e 10 (Home e Pro Editions), é simplesmente configurar os servidores DNS manualmente para todas as interfaces.

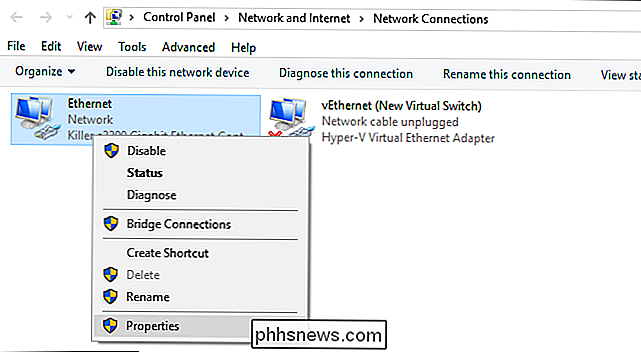

Para isso, abra as “Conexões de Rede” via Painel de Controle> Rede e Internet> Conexões de Rede e clique com o botão direito em cada entrada existente para alterar as configurações para esse adaptador de rede.

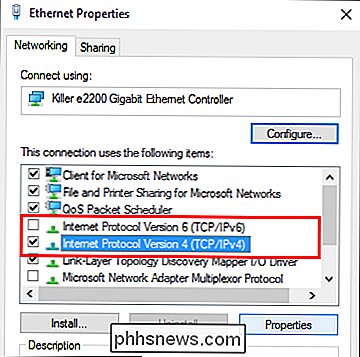

Para cada adaptador de rede, desmarque a opção "Internet Protocol Version 6" para proteger contra vazamento de IPv6. Em seguida, selecione "Internet Protocol Version 4" e clique no botão "Propriedades".

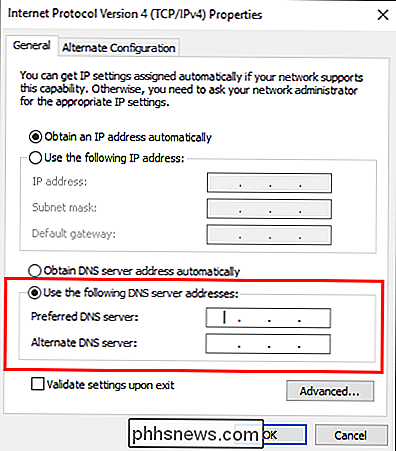

No menu de propriedades, selecione "Usar os seguintes endereços de servidor DNS".

Nas caixas DNS "Preferred" e "Alternate" digite o Servidores DNS que você deseja usar. Na melhor das hipóteses, você usa o servidor DNS especificamente fornecido pelo seu serviço de VPN. Se a sua VPN não tem servidores DNS para você usar, você pode usar servidores DNS públicos não associados à sua localização geográfica ou ISP, como os servidores da OpenDNS, 208.67.222.222 e 208.67.220.220.

Repita este processo de especificando os endereços DNS para cada adaptador em seu computador habilitado para VPN, a fim de garantir que o Windows nunca possa retornar ao endereço DNS errado.

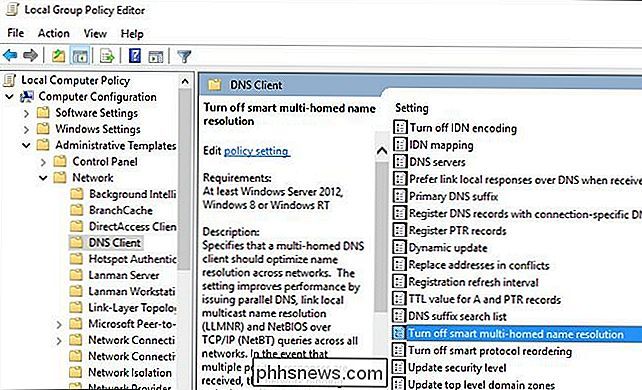

Os usuários do Windows 10 Pro também podem desativar todo o recurso de Resolução Nomeada Multi-Homed Inteligente por meio do Grupo Editor de políticas, mas recomendamos também executar as etapas acima (no caso de uma atualização futura habilitar o recurso novamente, o computador começará a vazar dados DNS).

Para fazer isso, pressione Windows + R para abrir a caixa de diálogo Executar. “Gpedit.msc” para iniciar o Editor de Diretiva de Grupo Local e, como pode ser visto abaixo, navegue até Modelos Administrativos> Rede> DNS-Client. Procure a entrada “Desativar resolução de nome multi-homed inteligente”.

Clique duas vezes na entrada e selecione “Ativar” e depois pressione o botão “OK” (isso é um pouco contra-intuitivo, mas a configuração é “desligar inteligente” … ”, Então ativá-lo realmente ativa a política que desliga a função). Novamente, para ênfase, recomendamos a edição manual de todas as suas entradas de DNS, portanto, mesmo que esta mudança de política falhe ou seja alterada no futuro, você ainda estará protegido.

Assim, com todas essas mudanças aprovadas, como está o nosso teste de vazamento agora?

Limpe como um apito - nosso endereço IP, nosso teste de vazamento do WebRTC e nosso endereço de DNS retornam como pertencentes ao nosso nó de saída de VPN nos Países Baixos. No que diz respeito ao resto da internet, somos da Baixada.

Jogar o jogo do Investigador Particular em sua própria conexão não é exatamente uma maneira emocionante de passar uma noite, mas é um passo necessário para garantir A conexão VPN não é comprometida e está vazando suas informações pessoais. Felizmente, com a ajuda das ferramentas certas e de uma boa VPN, o processo é indolor e suas informações de IP e DNS são mantidas em sigilo.

Como instalar o Minecraft no Ubuntu ou em qualquer outra distribuição Linux

Do Minecraft funciona muito bem no Linux, mas provavelmente não está disponível para facilitar a instalação no gerenciador de pacotes da sua distribuição Linux. Veja como preparar seu sistema Linux para o Minecraft. Usamos o Ubuntu 14.04 para esse processo, e é de onde vêm nossos exemplos concretos. Mas o processo será quase o mesmo em todas as distribuições Linux Instalar drivers de gráficos proprietários RELACIONADOS: Primeiros passos no Minecraft Minecraft é um aplicativo 3D, então ele se beneficia de ter bons drivers 3D instalados .

Aqui está o que há de diferente no Windows 10 para usuários do Windows 7

Diferentemente do Windows 8, o Windows 10 realmente é projetado para um PC com teclado e mouse. Os usuários do Windows 7 ficarão muito mais à vontade com o Windows 10, mas ainda haverá grandes mudanças. Se você for um usuário do Windows 7, ficará surpreso ao ver quanto mudou depois da atualização. Felizmente, não há cantos esquisitos para aprender.