OTT explica - qual é a diferença entre um vírus, um cavalo de Tróia, um worm e um rootkit?

Quase todo mundo já ouviu falar dos termos spyware, malware, vírus, cavalo de tróia, worm de computador, rootkit, etc, etc, mas você realmente sabe a diferença entre cada um deles? Eu estava tentando explicar a diferença para alguém e fiquei um pouco confuso. Com tantos tipos de ameaças por aí, é difícil controlar todos os termos.

Neste artigo, vou passar por alguns dos principais que ouvimos o tempo todo e dizer as diferenças. Antes de começarmos, vamos colocar dois outros termos em primeiro lugar: spyware e malware. Qual é a diferença entre spyware e malware?

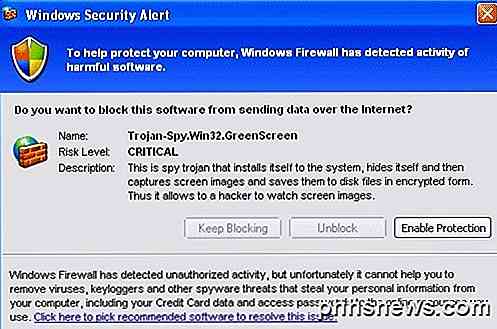

Spyware, em seu significado original, basicamente significava um programa que era instalado em um sistema sem a sua permissão ou clandestinamente junto com um programa legítimo que coletava informações pessoais sobre você e as enviava para uma máquina remota. No entanto, o spyware acabou indo além do monitoramento de computadores e o termo malware começou a ser usado de forma intercambiável.

Malware é basicamente qualquer tipo de software malicioso destinado a causar danos ao computador, coletar informações, obter acesso a dados confidenciais, etc. Malware inclui vírus, trojans, rootkits, worms, keyloggers, spyware, adware e praticamente qualquer outra coisa que você pode pensar em. Agora vamos falar sobre a diferença entre um vírus, trojan, worm e rootkit.

Vírus

Mesmo que os vírus pareçam a maioria dos malwares que você encontra atualmente, na verdade não é. Os tipos mais comuns de malware são trojans e worms. Essa declaração é baseada na lista das principais ameaças de malware publicadas pela Microsoft:

http://www.microsoft.com/security/portal/threat/views.aspx

Então, o que é um vírus? É basicamente um programa que pode se espalhar (replicar) de um computador para outro. O mesmo vale para um worm também, mas a diferença é que um vírus geralmente precisa se injetar em um arquivo executável para ser executado. Quando o executável infectado é executado, ele pode se espalhar para outros executáveis. Para que um vírus se espalhe, normalmente requer algum tipo de intervenção do usuário.

Se você já baixou um anexo do seu e-mail e ele acabou infectando seu sistema, isso seria considerado um vírus porque requer que o usuário realmente abra o arquivo. Existem muitas maneiras pelas quais os vírus se inserem habilmente em arquivos executáveis. Um tipo de vírus, chamado de vírus de cavidade, pode inserir-se nas seções usadas de um arquivo executável, sem danificar o arquivo nem aumentar o tamanho do arquivo.

O tipo mais comum de vírus hoje em dia é o vírus de macro. Infelizmente, os vírus injetam produtos da Microsoft como Word, Excel, Powerpoint, Outlook, etc. Como o Office é tão popular e está no Mac também, é obviamente a forma mais inteligente de espalhar um vírus, se é isso que você deseja realizar.

Cavalo de Tróia

Um Cavalo de Tróia é um programa de malware que não tenta se replicar, mas é instalado em um sistema de usuários fingindo ser um programa de software legítimo. O nome obviamente vem da mitologia grega, já que o software se apresenta como inofensivo e, assim, engana o usuário para instalá-lo em seu computador.

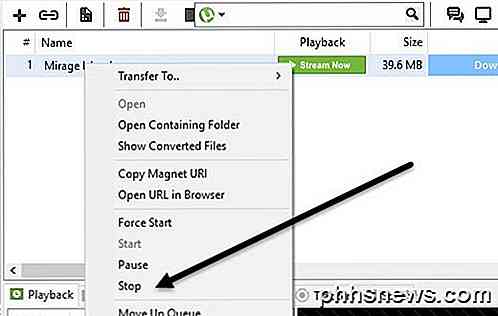

Uma vez que um Trojan Horse é instalado no computador de um usuário, ele não tenta se injetar em um arquivo como um vírus, mas permite que o hacker controle remotamente o computador. Um dos usos mais comuns de um computador infectado por um cavalo de Tróia é torná-lo parte de uma botnet. Um botnet é basicamente um monte de máquinas conectadas pela Internet que podem ser usadas para enviar spam ou executar certas tarefas, como ataques de negação de serviço, que derrubam sites.

Quando eu estava na faculdade em 1998, um cavalo de tróia popular na época era o Netbus. Em nossos dormitórios, costumávamos instalá-lo nos computadores uns dos outros e jogar todos os tipos de brincadeiras uns com os outros. Infelizmente, a maioria dos Cavalos de Tróia trava computadores, rouba dados financeiros, pressiona as teclas digitadas, assiste sua tela com suas permissões e muito mais coisas desonestas.

Worm de computador

Um worm de computador é como um vírus, exceto que ele pode se auto-replicar. Não só pode replicar por si próprio sem precisar de um arquivo host para se injetar, mas também usa a rede para se espalhar. Isso significa que um worm pode causar sérios danos a uma rede como um todo, enquanto um vírus geralmente tem como alvo arquivos no computador que está infectado.

Todos os worms vêm com ou sem carga útil. Sem uma carga útil, o worm apenas se replicará pela rede e, eventualmente, reduzirá a velocidade da rede devido ao aumento no tráfego causado pelo worm. Um worm com uma carga útil será replicado e tentará executar alguma outra tarefa, como excluir arquivos, enviar e-mails ou instalar um backdoor. Um backdoor é apenas uma maneira de contornar a autenticação e obter acesso remoto ao computador.

Os worms se espalham principalmente devido a vulnerabilidades de segurança no sistema operacional. É por isso que é importante instalar as atualizações de segurança mais recentes para o seu sistema operacional.

Rootkit

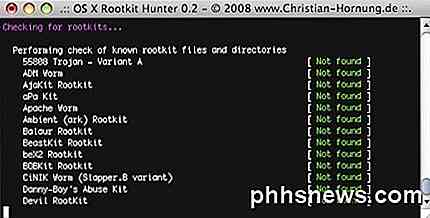

Um rootkit é um malware extremamente difícil de detectar e que tenta se esconder do usuário, do sistema operacional e de qualquer programa antivírus / antimalware. O software pode ser instalado de várias maneiras, incluindo a exploração de uma vulnerabilidade no sistema operacional ou a obtenção de acesso de administrador ao computador.

Depois que o programa tiver sido instalado e contanto que tenha privilégios de administrador completos, o programa irá se esconder e alterar o sistema operacional e o software atualmente instalados para evitar a detecção no futuro. Os rootkits são o que você ouve irá desligar o seu antivírus ou instalar no kernel do sistema operacional, enquanto sua única opção, às vezes, é reinstalar todo o sistema operacional.

Os rootkits também podem vir com cargas úteis, ocultando outros programas como vírus e keyloggers. Para se livrar de um kit raiz sem reinstalar o SO, é necessário que os usuários inicializem primeiro um sistema operacional alternativo e, em seguida, tentem limpar o rootkit ou pelo menos copiar os dados críticos.

Espero que esta breve visão geral lhe dê uma noção melhor do que a terminologia diferente significa e como elas se relacionam umas com as outras. Se você tem algo a acrescentar que eu perdi, sinta-se à vontade para publicá-lo nos comentários. Apreciar!

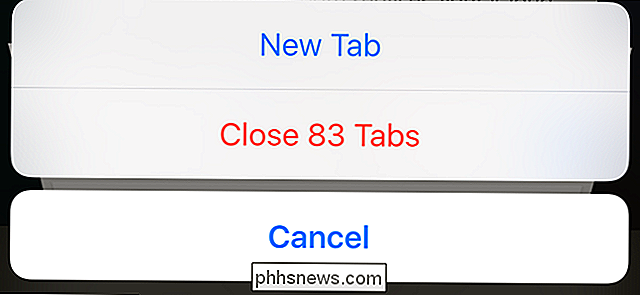

Como fechar todas as abas de uma vez no Safari no iOS 10

No iOS 10, o Safari suporta um número ilimitado de abas. No entanto, se você estiver com muitas guias abertas e quiser recomeçar, há um atalho para fechar todas as guias ao mesmo tempo. Antes do iOS 10, você precisava fechar cada guia separadamente. Se você tiver toneladas de abas abertas, isso pode ser muito demorado.

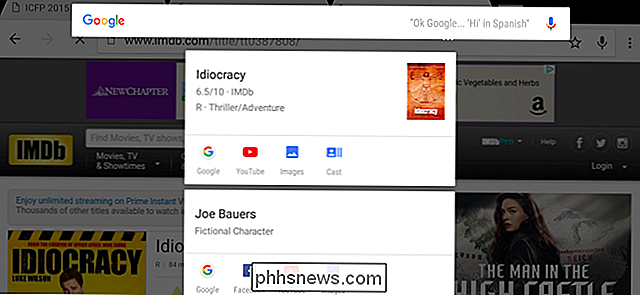

Como usar o Google Now no Google Play, o recurso mais novo do Android 6.0

O recurso de marca registrada do Android 6.0 é o Google Now on Tap. Como parte do Google Now, o Now a um toque permite que o Google escaneie a tela sempre que a abrir, adivinhando automaticamente o que você deseja pesquisar e fornecendo mais informações Além das permissões de aplicativos gerenciáveis pelo usuário - algo que a Apple ofereceu Um dia com o iPhone - este é o novo recurso mais importante e interessante do Android 6.