O que é criptografia e como ela funciona?

Na edição de hoje da HTG Explains, vamos dar um breve histórico de criptografia, como funciona e alguns exemplos de diferentes tipos de criptografia. Certifique-se de verificar também a edição anterior, onde explicamos por que tantos geeks odeiam o Internet Explorer.

Imagem por

xkcd , obviamente. Os Primeiros Dias da Criptografia

Os antigos gregos usaram uma ferramenta chamada Scytale para ajudar a criptografar suas mensagens mais rapidamente usando uma cifra de transposição - elas simplesmente envolvem a tira de pergaminho ao redor do cilindro, escrevem a mensagem e, quando desenroladas, não farão sentido.

Esse método de criptografia poderia ser facilmente quebrada, é claro, mas é um dos primeiros exemplos de criptografia sendo realmente usada no mundo real.

Julius Caesar usou um método um pouco semelhante durante seu tempo, deslocando cada letra do alfabeto para a direita ou deixado por várias posições - uma técnica de criptografia conhecida como a cifra de César. Por exemplo, usando o exemplo abaixo, você escreveria “GEEK” como “JHHN”.

Simples: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Cifra: DEFGHIJKLMNOPQRSTUVWXYZABC

Como apenas o destinatário da mensagem sabia a cifra, seria Era difícil para a próxima pessoa decodificar a mensagem, que pareceria rabugenta, mas a pessoa que tinha a cifra poderia facilmente decodificá-la e lê-la.

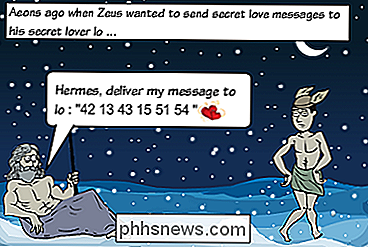

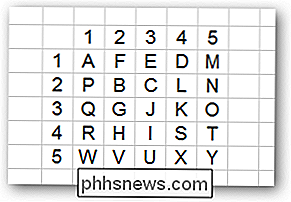

Outras cifras de criptografia simples, como o quadrado de Políbio, usavam uma cifra polialfabética que listava cada letra com as posições numéricas correspondentes na parte superior e lateral para dizer onde estava a posição da carta.Usando uma tabela como a acima, você escreveria a letra “G” como “23”, ou “GEEK” como “23 31 31 Enigma

Durante a Segunda Guerra Mundial, os alemães usaram a máquina Enigma para transmitir e receber transmissões criptografadas, o que levou anos antes que os poloneses conseguissem decifrar as mensagens, e fornecessem a solução para o problema. Forças aliadas, que foi instrum A história da criptografia moderna

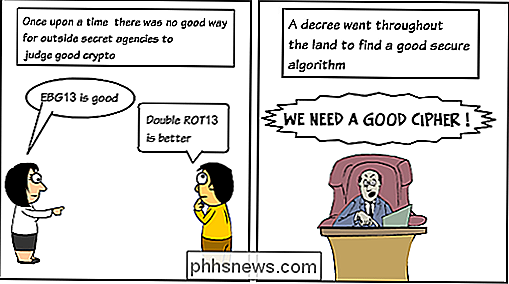

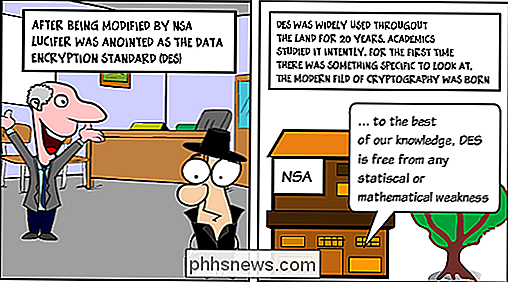

Vamos enfrentá-lo: técnicas modernas de criptografia podem ser um assunto extremamente entediante, então ao invés de apenas explicá-las com palavras, nós montamos uma história em quadrinhos que fala sobre a história da criptografia, inspirada pelo guia de figuras de Jeff Moser para a AES

Nota: claramente não podemos transmitir tudo sobre a história da criptografia em uma história em quadrinhos.

Naqueles dias, as pessoas não têm um bom método de criptografia.

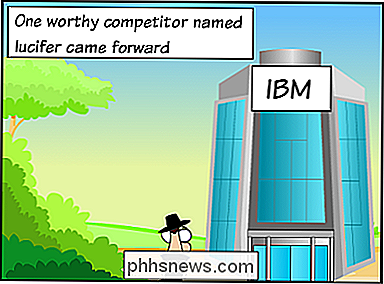

Lúcifer foi o nome dado a várias das primeiras cifras de bloco civis, desenvolvido por Horst Feistel e seus colegas na IBM. O Data Encryption Standard (DES) é uma cifra de bloco (uma forma de criptografia secreta compartilhada) que foi selecionada pelo National Bureau of Standards como um padrão oficial de processamento de informações (FIPS) para os Estados Unidos em 1976 e que posteriormente teve amplo uso internacionalmente.

Preocupações sobre segurança e a operação relativamente lenta de DES no software motivou os pesquisadores a propor uma variedade de projetos alternativos de cifras de bloco, que começaram a aparecer no final dos anos 80 e início dos anos 90: exemplos como RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 e FEAL

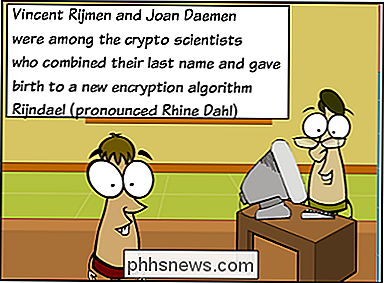

O algoritmo de criptografia Rijndael foi adotado pelo governo dos EUA como criptografia padrão de chave simétrica ou Advanced Encryption Standard (AES). AES foi anunciada pelo Instituto Nacional de Padrões e Tecnologia (NIST) como US FIPS PUB 197 (FIPS 197) em 26 de novembro de 2001 após um processo de padronização de 5 anos em que quinze projetos concorrentes foram apresentados e avaliados antes de Rijndael ser selecionado como o mais algoritmo de criptografia adequado.

Algoritmo de Criptografia Desempenho

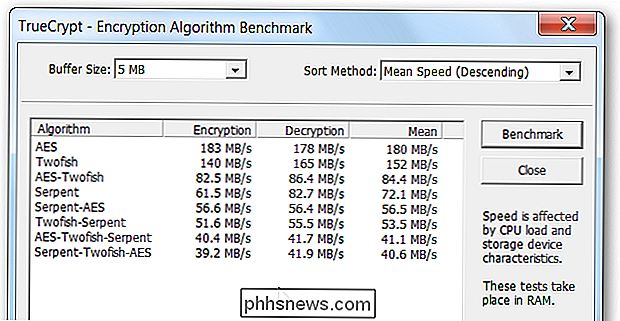

Muitos algoritmos de criptografia existem e são adequados a diferentes propósitos - as duas principais características que identificam e diferenciam um algoritmo de criptografia de outro são sua capacidade de proteger os dados protegidos contra ataques e sua velocidade e eficiência ao fazê-lo.

Como um bom exemplo da diferença de velocidade entre diferentes tipos de criptografia, você pode usar o utilitário de benchmarking embutido no assistente de criação de volume do TrueCrypt - como você pode ver, o AES é de longe o tipo mais rápido de criptografia forte.

e métodos de criptografia mais rápidos, e eles são todos adequados para diferentes propósitos. Se você está simplesmente tentando descriptografar um pequeno pedaço de dados de vez em quando, pode usar a criptografia mais forte possível, ou até mesmo criptografá-la duas vezes com diferentes tipos de criptografia. Se você precisa de velocidade, provavelmente gostaria de ir com a AES.

Para saber mais sobre o benchmarking de diferentes tipos de criptografia, confira um relatório da Universidade de Washington de St. Louis, onde eles fizeram uma tonelada de testes em rotinas diferentes. e explicou tudo em um write-up muito geek

Tipos de criptografia moderna

Todo o algoritmo de criptografia de fantasia que falamos anteriormente são usados principalmente para dois tipos diferentes de criptografia:

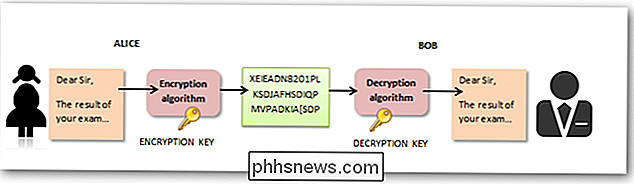

Algoritmos de chave simétrica

use chaves de criptografia relacionadas ou idênticas para criptografia e descriptografia

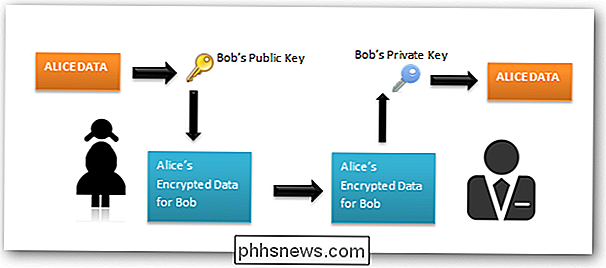

Algoritmos de chave assimétrica

- usam chaves diferentes para criptografia e descriptografia - isso é geralmente chamado de Criptografia de chave pública. Criptografia de chave simétrica

- Para explicar este conceito, usaremos a metáfora do serviço postal descrita na Wikipedia para entender como os algoritmos de chave simétrica funcionam. Alice coloca sua mensagem secreta em uma caixa e bloqueia a caixa usando um cadeado no qual ela tem uma chave. . Ela então envia a caixa para Bob através do correio normal. Quando Bob recebe a caixa, ele usa uma cópia idêntica da chave de Alice (que de alguma forma obteve anteriormente, talvez por uma reunião cara a cara) para abrir a caixa e ler a mensagem. Bob pode então usar o mesmo cadeado para enviar sua resposta secreta.

Algoritmos de chave simétrica podem ser divididos em cifras de fluxo e cifras de fluxo de cifras de bloco criptografam os bits da mensagem um de cada vez, e cifras de bloco tomam um número de bits, muitas vezes em blocos de 64 bits por vez, e criptografá-los como uma única unidade. Há muitos algoritmos diferentes que você pode escolher - os algoritmos simétricos mais populares e bem respeitados incluem Twofish, Serpente, AES (Rijndael), Blowfish, CAST5, RC4, TDES e IDEA.

Criptografia Assimétrica

um sistema de chave assimétrica, Bob e Alice têm cadeados separados, em vez do cadeado único com várias chaves do exemplo simétrico.

Nota: este é, é claro, um exemplo extremamente simplista de como ele realmente funciona, o que é muito mais complicado, mas você terá a idéia geral.

Primeiro, Alice pede a Bob para enviar seu cadeado aberto para ela através de correspondência normal, mantendo a chave para si mesmo. Quando Alice a recebe, ela a usa para bloquear uma caixa contendo sua mensagem e envia a caixa bloqueada para Bob. Bob pode então desbloquear a caixa com sua chave e ler a mensagem de Alice. Para responder, Bob deve, da mesma forma, pegar o cadeado aberto de Alice para trancar a caixa antes de mandá-la de volta para ela

A vantagem crítica em um sistema de chaves assimétricas é que Bob e Alice nunca precisam enviar uma cópia de suas chaves uns aos outros. Isso impede que um terceiro (talvez, no exemplo, um funcionário postal corrupto) copie uma chave enquanto ela estiver em trânsito, permitindo que o terceiro espie todas as futuras mensagens enviadas entre Alice e Bob. Além disso, se Bob fosse descuidado e permitisse que alguém copiasse sua

, as mensagens de Alice para Bob seriam comprometidas, mas as mensagens de Alice para outras pessoas permaneceriam em segredo, já que as outras pessoas estariam fornecendo cadeados diferentes. Alice para usar.

A criptografia assimétrica usa chaves diferentes para criptografia e descriptografia. O destinatário da mensagem cria uma chave privada e uma chave pública. A chave pública é distribuída entre os remetentes de mensagens e eles usam a chave pública para criptografar a mensagem. O destinatário usa sua chave privada em qualquer mensagem criptografada que tenha sido criptografada usando a chave pública do destinatário. Há um grande benefício em fazer a criptografia dessa maneira, em comparação com a criptografia simétrica. Nós nunca precisamos enviar nada secreto (como a nossa chave de criptografia ou senha) em um canal inseguro. Sua chave pública vai para o mundo - não é segredo e não precisa ser. Sua chave privada pode ficar confortável e confortável em seu computador pessoal, onde você gerou isso - ele nunca precisa ser enviado por e-mail em qualquer lugar ou lido por invasores. Como a criptografia protege a comunicação na Web

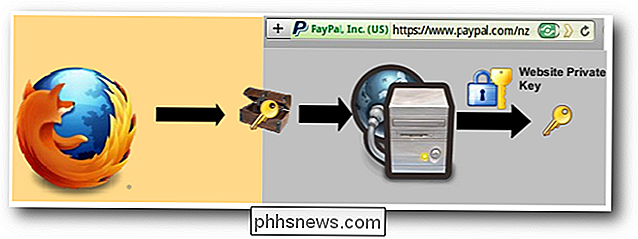

Por muitos anos, o protocolo SSL (Secure Sockets Layer) tem protegido transações da Web usando criptografia entre o navegador da Web e um servidor da Web, protegendo você de qualquer pessoa que possa estar bisbilhotando na rede. o meio.

O próprio SSL é conceitualmente bem simples. Ele começa quando o navegador solicita uma página segura (geralmente //)

O servidor da Web envia sua chave pública com seu certificado.

O navegador verifica se o certificado foi emitido por uma parte confiável (geralmente uma raiz confiável CA), que o certificado ainda é válido e que o certificado está relacionado ao site contatado

O navegador usa a chave pública para criptografar uma chave de criptografia simétrica aleatória e a envia para o servidor com a URL criptografada exigida como bem como outros dados http criptografados.

O servidor da web descriptografa a chave de criptografia simétrica usando sua chave privada e usa a chave simétrica do navegador para descriptografar sua URL e dados http.

O servidor web envia de volta o documento html solicitado e http dados criptografados com a chave simétrica do navegador. O navegador descriptografa os dados http e o documento html usando a chave simétrica e exibe as informações.

E agora você pode comprar com segurança o item do eBay que realmente não precisava.

Você aprendeu alguma coisa?

Se você Chegamos até aqui, estamos no final de nossa longa jornada para entender a criptografia e um pouco de como ela funciona - desde os primórdios da criptografia com os gregos e romanos, a ascensão de Lúcifer e, finalmente, como o SSL usa criptografia assimétrica e simétrica para ajudá-lo a comprar aquele coelho rosa fofo no eBay

Somos grandes fãs de criptografia aqui no How-To Geek, e cobrimos várias maneiras diferentes de fazer coisas como:

Introdução ao TrueCrypt (para proteger seus dados)

Adicionar criptografia automática de sites ao Firefox

BitLocker To Go Criptografa unidades flash portáteis no Windows 7

- Como proteger seu computador Linux criptografando seu disco rígido

- Adicionar Criptografar / descriptografar opções para o Windows 7 / Vista Clique com o botão direito do mouse

- Primeiros passos com o TrueCrypt Drive Encryp no Mac OS X

- É claro que a criptografia é um tópico complicado demais para realmente explicar tudo. Nós sentimos falta de algo importante? Sinta-se à vontade para colocar algum conhecimento sobre seus colegas leitores nos comentários.

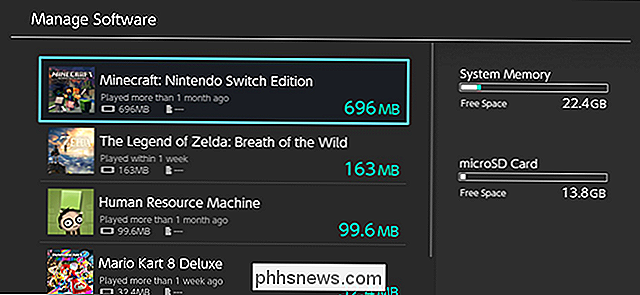

Como usar o Controlador DualShock 4 do PlayStation 4 em um Mac

Os jogadores Mac são reais. Se você trabalha em uma das indústrias criativas, há uma boa chance de você ter uma fera de um Mac que é mais do que capaz de reproduzir jogos modernos - embora não em configurações maximizadas. A barreira real é tentar jogar qualquer coisa que não esteja na série Civilization com um trackpad.

Como limpar o histórico de chamadas no iPhone

Seu iPhone mantém um histórico de chamadas recentes feitas e recebidas. Na maior parte, esta lista é bastante útil. Se você preferir a privacidade, é fácil excluir chamadas individuais do histórico de chamadas do seu iPhone ou limpar toda a lista de chamadas recentes de uma só vez. Veja como fazer isso.