Por que o Chrome diz que arquivos PDF podem prejudicar o computador?

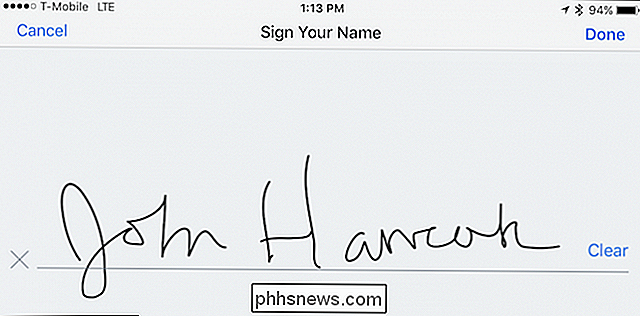

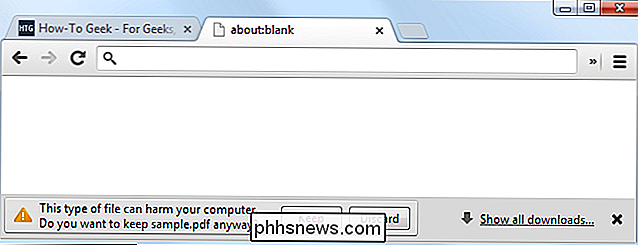

Chrome frequentemente avisa: “Esse tipo de arquivo pode danificar seu computador” ao tentar fazer download de algo, mesmo que seja um arquivo PDF . Mas como um arquivo PDF pode ser tão perigoso - não é um PDF apenas um documento com texto e imagens?

Leitores de PDF como o Adobe Reader têm sido uma fonte de muitas vulnerabilidades de segurança ao longo dos anos. Isso ocorre porque um arquivo PDF não é apenas um documento - ele pode conter scripts, mídia incorporada e outras coisas questionáveis.

PDFs não são apenas documentos

O formato de arquivo PDF é realmente muito complicado. Ele pode conter muitas coisas, não apenas texto e imagens, como você poderia esperar. O PDF suporta muitos recursos que talvez não devessem, que abriram muitas brechas de segurança no passado.

- JavaScript : os PDFs podem conter código JavaScript, que é o mesmo idioma usado pelas páginas da Web no seu navegador. Os PDFs podem ser dinâmicos e executar códigos que modifiquem o conteúdo do PDF ou manipulem os recursos do visualizador de PDF. Historicamente, muitas vulnerabilidades foram causadas por PDFs usando código JavaScript para explorar o Adobe Reader. A implementação JavaScript do Adobe Reader ainda contém APIs JavaScript específicas da Adobe, algumas das quais eram inseguras e foram exploradas.

- Embedded Flash : os PDFs podem conter conteúdo Flash incorporado. Qualquer vulnerabilidade no Flash também pode ser usada para comprometer o Adobe Reader. Até 10 de abril de 2012, o Adobe Reader continha seu próprio Flash Player. As falhas de segurança corrigidas no Flash Player principal podem não ter sido corrigidas no Flash Player incluído no Adobe Reader até semanas depois, deixando brechas de segurança abertas para exploração. O Adobe Reader agora usa o Flash Player instalado em seu sistema, em vez de um player interno.

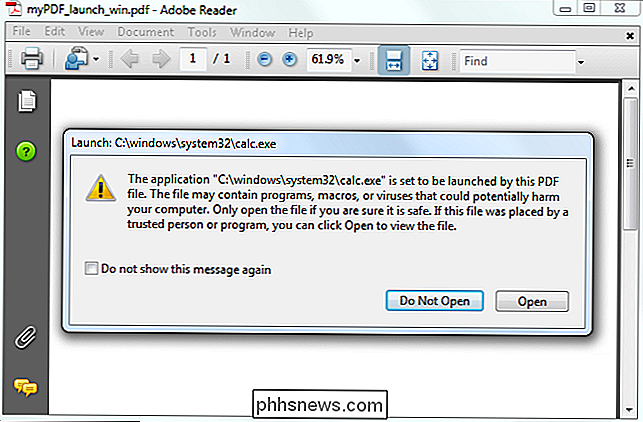

- Ações de inicialização : os arquivos PDF tinham a capacidade de iniciar qualquer comando depois de abrir uma janela de confirmação. Em versões mais antigas do Adobe Reader, um arquivo PDF poderia tentar iniciar um comando perigoso, desde que o usuário clicasse em OK. O Adobe Reader agora contém uma lista negra que impede que arquivos PDF iniciem arquivos executáveis

- GoToE : arquivos PDF podem conter arquivos PDF incorporados, que podem ser criptografados. Quando um usuário carrega o arquivo PDF principal, ele pode carregar imediatamente seu arquivo PDF incorporado. Isso permite que invasores ocultem arquivos PDF maliciosos em outros arquivos PDF, enganando os antivírus, impedindo-os de examinar o arquivo PDF escondido.

- Embedded Media Controls : Além do Flash, os PDFs podem conter o Windows Media Player e o RealPlayer e mídia QuickTime. Isso permitiria que um PDF explorasse vulnerabilidades nesses controles de player multimídia incorporáveis.

Há muito mais recursos no formato de arquivo PDF que aumentam sua superfície de ataque, incluindo a capacidade de incorporar qualquer arquivo dentro de um PDF e usar gráficos 3D.

A segurança do PDF melhorou

Agora você deve entender por que o Adobe Reader e os arquivos PDF têm sido uma fonte de muitas vulnerabilidades de segurança. Os arquivos PDF podem parecer documentos simples, mas não se deixe enganar - pode haver muito mais acontecendo sob a superfície.

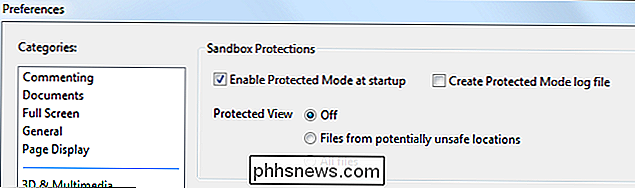

A boa notícia é que a segurança do PDF melhorou. A Adobe adicionou um sandbox chamado “Modo Protegido” no Adobe Reader X. Ele executa o PDF em um ambiente limitado e bloqueado, onde ele só tem acesso a certas partes do computador, não a todo o sistema operacional. É semelhante a como o sandboxing do Chrome isola os processos de páginas da Web do restante do seu computador. Isso cria muito mais trabalho para os invasores. Eles não precisam apenas encontrar uma vulnerabilidade de segurança no visualizador de PDF - eles precisam encontrar uma vulnerabilidade de segurança e usar uma segunda vulnerabilidade de segurança no sandbox para escapar do sandbox e danificar o restante do computador. Isso não é impossível, mas muito menos vulnerabilidades de segurança foram descobertas e exploradas no Adobe Reader desde a introdução do sandbox.

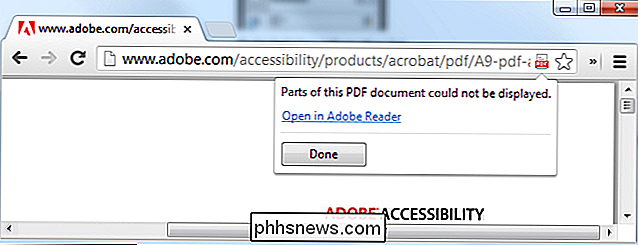

Você também pode usar leitores de PDF de terceiros, que geralmente não suportam todos os recursos do PDF. Isso pode ser uma bênção em um mundo onde o PDF contém tantos recursos questionáveis. O Chrome tem um visualizador de PDF integrado que usa seu sandbox, enquanto o Firefox tem seu próprio visualizador de PDF integrado, escrito inteiramente em JavaScript, para que ele seja executado no mesmo ambiente de segurança que uma página normal da Web.

Embora possamos nos perguntar se os PDFs realmente poderiam fazer todas essas coisas, a segurança do PDF pelo menos melhorou. Isso é mais do que podemos dizer sobre o plug-in Java, que é terrível e atualmente é o principal vetor de ataque na web. O Chrome avisa antes de executar o conteúdo Java se você tiver o plug-in Java instalado também.

Como Calcular os IVs Exactos dos seus Pokémon com o Novo Sistema de Avaliação do Pokémon GO

Se jogar Pokémon GO, então obviamente quer o melhor Pokémon possível. A coisa é, saber o quão bom é um Pokémon individual vai muito além de apenas olhar para o seu CP e mover set. Cada Pokémon tem seus próprios IVs - Valores Individuais - que definem como ele realmente se sairá em batalha. Valores Individuais são divididos em três categorias: ataque, defesa e resistência (HP), com cada categoria recebendo um valor numérico.

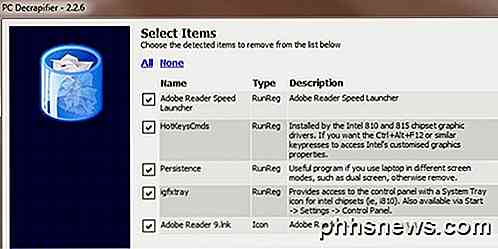

Como remover automaticamente software indesejado pré-instalado do seu computador

Então você acabou de comprar um novo computador e não pode esperar para começar a usá-lo certo? Então você atira aquele bad boy aguardando ansiosamente os novos recursos legais e o carregamento instantâneo de programas com um único clique do mouse, mas o que você ganha? Irritante e chocante, o seu novo computador inicializa e o recebe com anúncios pop-up, muitos atalhos para programas inúteis e serviços inúteis com ícones suficientes na sua área de trabalho para ocupar metade da tela em sua nova tela widescreen!É 2014 e o únic