A criptografia WPA2 do seu Wi-Fi pode ser quebrada offline: Veja como

Quando se trata de proteger sua rede Wi-Fi, sempre recomendamos a criptografia WPA2-PSK. É a única maneira realmente eficaz de restringir o acesso à sua rede Wi-Fi doméstica. Mas a criptografia WPA2 também pode ser quebrada - veja como:

Como sempre, isso não é um guia para quebrar a criptografia WPA2 de alguém. É uma explicação de como sua criptografia pode ser quebrada e o que você pode fazer para se proteger melhor. Ele funciona mesmo se você estiver usando a segurança WPA2-PSK com criptografia AES forte.

Sua frase-senha pode ser quebrada offline

RELACIONADAS: Ataques de força bruta explicados: Como toda a criptografia é vulnerável

dois tipos de maneiras de quebrar uma senha, geralmente chamadas de offline e online. Em um ataque off-line, um invasor tem um arquivo com dados que pode tentar decifrar. Por exemplo, se um invasor conseguisse acessar e baixar um banco de dados de senhas cheio de senhas com hash, ele poderia tentar quebrar essas senhas. Eles podem adivinhar milhões de vezes por segundo, e eles estão limitados apenas pela velocidade de seu hardware de computação. Claramente, com acesso a um banco de dados de senhas off-line, um invasor pode tentar decifrar uma senha com muito mais facilidade. Eles fazem isso por meio de “força bruta” - literalmente tentando adivinhar muitas possibilidades diferentes e esperando que um combine.

Um ataque online é muito mais difícil e leva muito, muito mais tempo. Por exemplo, imagine que um invasor estava tentando obter acesso à sua conta do Gmail. Eles poderiam adivinhar algumas senhas e, em seguida, o Gmail iria impedi-los de tentar mais algumas senhas por um tempo. Como eles não têm acesso aos dados brutos com os quais podem tentar relacionar senhas, eles são limitados drasticamente. (O iCloud da Apple não era adivinhação de senha com limite de taxa, e isso ajudou a levar ao enorme roubo de fotos de celebridades nuas.)

Nós tendemos a pensar que o Wi-Fi é apenas vulnerável ao ataque online. Um invasor terá que adivinhar uma senha e tentar fazer login na rede WI-Fi com ela, então certamente não conseguirá adivinhar milhões de vezes por segundo. Infelizmente, isso não é realmente verdade.

O handshake de quatro vias pode ser capturado

RELACIONADO: Como um invasor pode quebrar sua segurança de rede sem fio

Quando um dispositivo se conecta a um Wi WPA-PSK Rede -Fi, algo conhecido como o "handshake de quatro vias" é realizado. Essencialmente, esta é a negociação em que a estação base Wi-Fi e um dispositivo estabelecem suas conexões entre si, trocando as informações de senha e criptografia. Esse ataque é o calcanhar de Aquiles do WPA2-PSK.

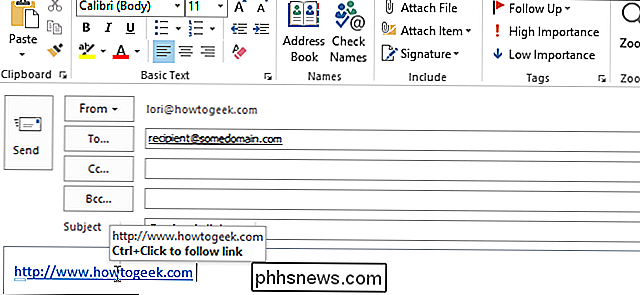

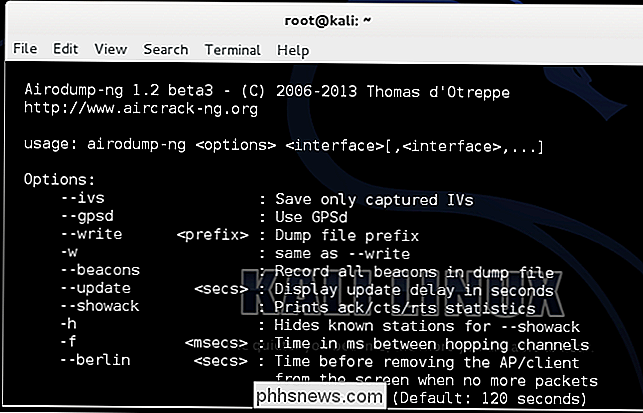

Um invasor pode usar uma ferramenta como o airodump-ng para monitorar o tráfego que está sendo transmitido pelo ar e capturar esse handshake de quatro vias. Eles então teriam os dados brutos de que precisam para realizar um ataque offline, adivinhando possíveis frases secretas e testando-as contra os dados do handshake de quatro vias até encontrarem um que corresponda.

Se um invasor esperar o tempo suficiente, eles ser capaz de capturar esses dados de handshake de quatro vias quando um dispositivo se conecta. No entanto, eles também podem realizar um ataque “deauth”, que abordamos quando analisamos como sua rede Wi-Fi pode ser violada. O deauth attack desconecta forçosamente o dispositivo da rede Wi-FI e o dispositivo se reconecta imediatamente, realizando o handshake de quatro vias que o atacante pode capturar.

Cracking the WPA Handshake

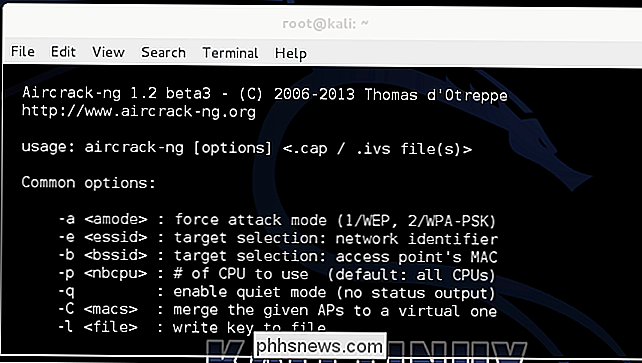

Com os dados brutos capturados, um invasor pode usar uma ferramenta como cowpatty ou aircrack-ng junto com um “arquivo de dicionário” que contém uma lista de muitas senhas possíveis. Esses arquivos geralmente são usados para acelerar o processo de cracking. O comando tenta cada frase-senha possível contra os dados do handshake WPA até encontrar um que seja adequado. Como esse é um ataque offline, ele pode ser executado muito mais rapidamente do que um ataque online. Um invasor não precisa estar na mesma área física da rede ao tentar decifrar a frase secreta. O invasor pode usar potencialmente o Amazon S3 ou outro serviço de computação em nuvem ou data center, jogando hardware no processo de cracking e acelerando drasticamente.

Como de costume, todas essas ferramentas estão disponíveis no Kali Linux (antigo BackTrack Linux), uma distribuição Linux projetada para testes de penetração. Eles podem ser vistos em ação lá.

É difícil dizer quanto tempo levaria para decifrar uma senha dessa maneira. Para uma senha boa e longa, pode levar anos, possivelmente até centenas de anos ou mais. Se a senha for "senha", provavelmente levaria menos de um segundo. À medida que o hardware melhora, esse processo será acelerado. É claramente uma boa idéia usar uma senha mais longa por esse motivo - 20 caracteres levariam muito mais tempo para decifrar do que 8. Mudar a senha a cada seis meses ou a cada ano também poderia ajudar, mas apenas se você suspeitar que alguém está realmente passando meses poder do computador para quebrar sua senha. Você provavelmente não é tão especial, é claro!

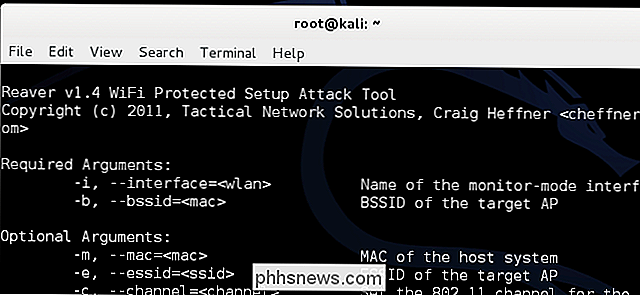

Quebrando WPS com Reaver

RELACIONADOS: Não tenha um falso senso de segurança: 5 maneiras inseguras de proteger seu Wi-Fi

Há também um ataque contra o WPS, um sistema inacreditavelmente vulnerável que muitos roteadores enviam com o habilitado por padrão. Em alguns roteadores, desabilitar o WPS na interface não faz nada - ele fica habilitado para os invasores explorarem!

Essencialmente, o WPS força os dispositivos a usarem um sistema numérico de 8 dígitos que ignora a frase secreta. Este PIN é sempre verificado em grupos de dois códigos de 4 dígitos, e o dispositivo de conexão é informado se a seção de quatro dígitos está correta. Em outras palavras, um invasor precisa apenas adivinhar os primeiros quatro dígitos e, em seguida, pode adivinhar os segundos quatro dígitos separadamente. Este é um ataque bastante rápido que pode ocorrer pelo ar. Se um dispositivo com WPS não funcionasse dessa maneira extremamente insegura, estaria violando a especificação WPS.

O WPA2-PSK provavelmente tem outras vulnerabilidades de segurança que ainda não descobrimos. Então, por que continuamos dizendo que o WPA2 é a melhor maneira de proteger sua rede? Bem, porque ainda é. Habilitar o WPA2, desabilitar a segurança WEP e WPA1 mais antiga e definir uma senha WPA2 razoavelmente longa e forte é a melhor coisa que você pode fazer para realmente se proteger.

Sim, sua senha provavelmente pode ser quebrada com algum esforço e computação poder. Sua porta da frente pode ser quebrada com um pouco de esforço e força física também. Mas, supondo que você use uma senha decente, sua rede Wi-Fi provavelmente ficará bem. E, se você usar uma trava meio decente na sua porta da frente, provavelmente ficará bem também.

Por que algumas conexões de download dominam outras?

Se você costuma fazer o download de vários itens ao mesmo tempo, provavelmente notou que uma conexão de download tende a dominar as outras até que ela termine . Por que é que? A postagem de perguntas e respostas do SuperUser de hoje tem a resposta para a pergunta de um curioso leitor. A sessão de perguntas e respostas vem para nós, cortesia da SuperUser - uma subdivisão do Stack Exchange, um agrupamento de sites de perguntas e respostas.

Como usar uma chave USB para desbloquear um PC criptografado com BitLocker

Habilitar a criptografia do BitLocker e o Windows desbloqueará automaticamente sua unidade sempre que você iniciar o computador usando o TPM incorporado na maioria dos computadores modernos . Mas você pode configurar qualquer unidade flash USB como uma “chave de inicialização” que deve estar presente na inicialização antes que o computador possa descriptografar sua unidade e iniciar o Windows.