O que é um TPM e Por que o Windows Precisa de um para Criptografia de Disco? A

normalmente requer um TPM no Windows. A criptografia EFS da Microsoft nunca pode usar um TPM. O novo recurso de "criptografia de dispositivo" no Windows 10 e 8.1 também requer um TPM moderno, e é por isso que ele é habilitado apenas em um novo hardware. Mas o que é um TPM?

TPM significa “Trusted Platform Module”. É um chip na placa-mãe do computador que ajuda a habilitar a criptografia de disco completo inviolável sem a necessidade de senhas extremamente longas.

O que é, exatamente?

RELATED: Como configurar a criptografia do BitLocker no Windows

O TPM é um chip que faz parte da placa-mãe do seu computador - se você comprou um PC pronto para uso, ele está soldado na placa-mãe. Se você construiu seu próprio computador, você pode comprar um como módulo adicional se a sua placa-mãe o suportar. O TPM gera chaves de criptografia, mantendo parte da chave para si mesmo. Portanto, se você estiver usando a criptografia ou a criptografia de dispositivo do BitLocker em um computador com o TPM, parte da chave será armazenada no próprio TPM, em vez de apenas no disco. Isso significa que um invasor não pode simplesmente remover a unidade do computador e tentar acessar seus arquivos em outro lugar.

Esse chip fornece autenticação baseada em hardware e detecção de adulteração, portanto, um invasor não pode tentar remover o chip e colocá-lo em outra placa-mãe, ou adulterar a própria placa-mãe para tentar burlar a criptografia - pelo menos na teoria

Criptografia, Criptografia, Criptografia

Para a maioria das pessoas, o caso de uso mais relevante aqui será a criptografia. Versões modernas do Windows usam o TPM de forma transparente. Basta entrar com uma conta da Microsoft em um PC moderno que vem com “criptografia de dispositivo” ativada e usar criptografia. Habilite a criptografia de disco do BitLocker e o Windows usará um TPM para armazenar a chave de criptografia

Normalmente, você obtém acesso a uma unidade criptografada digitando sua senha de login do Windows, mas ela é protegida por uma chave de criptografia mais longa. Essa chave de criptografia é parcialmente armazenada no TPM, portanto, você realmente precisa da senha de login do Windows e do mesmo computador do qual a unidade está para obter acesso. É por isso que a "chave de recuperação" do BitLocker é um pouco mais longa - você precisa dessa chave de recuperação mais longa para acessar seus dados se mover a unidade para outro computador.

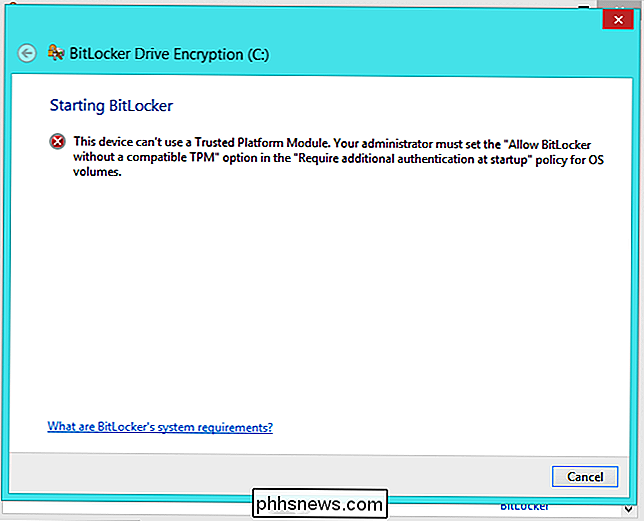

Esse é um dos motivos pelos quais a tecnologia de criptografia EFS mais antiga não é t tão bom. Não tem como armazenar chaves de criptografia em um TPM. Isso significa que ele precisa armazenar suas chaves de criptografia no disco rígido e torná-lo muito menos seguro. O BitLocker pode funcionar em unidades sem TPMs, mas a Microsoft se esforçou para ocultar essa opção para enfatizar a importância de um TPM para a segurança.

Por que TrueCrypt TPMs evitados

RELACIONADOS: 3 Alternativas para o Now- TrueCrypt extinta para suas necessidades de criptografia

É claro que um TPM não é a única opção viável para criptografia de disco. O FAQ do TrueCrypt - agora retirado - costumava enfatizar porque o TrueCrypt não usava e nunca usaria um TPM. Ele criticou as soluções baseadas em TPM como fornecendo uma falsa sensação de segurança. É claro, o site do TrueCrypt agora afirma que o próprio TrueCrypt é vulnerável e recomenda usar o BitLocker - que usa TPMs - em seu lugar. Então, é uma bagunça confusa no TrueCrypt land.

Esse argumento ainda está disponível no site da VeraCrypt. VeraCrypt é uma bifurcação ativa de TrueCrypt. A FAQ da VeraCrypt insiste que o BitLocker e outros utilitários que dependem do TPM o utilizam para evitar ataques que exijam que um invasor tenha acesso de administrador ou tenha acesso físico a um computador. “A única coisa que o TPM é praticamente garantido é uma falsa sensação de segurança”, diz o FAQ. Ele diz que um TPM é, na melhor das hipóteses, "redundante".

Há um pouco de verdade nisso. Nenhuma segurança é completamente absoluta. Um TPM é possivelmente mais um recurso de conveniência. Armazenar as chaves de criptografia no hardware permite que um computador descriptografe automaticamente a unidade ou decodifique-a com uma senha simples. É mais seguro do que simplesmente armazenar essa chave no disco, pois um invasor não pode simplesmente remover o disco e inseri-lo em outro computador. Está ligado a esse hardware específico.

Por fim, um TPM não é algo que você precisa pensar muito. Seu computador tem um TPM ou não - e os computadores modernos geralmente o farão. Ferramentas de criptografia como o BitLocker da Microsoft e a “criptografia de dispositivo” usam automaticamente um TPM para criptografar seus arquivos de maneira transparente. Isso é melhor do que não usar nenhuma criptografia, e é melhor do que simplesmente armazenar as chaves de criptografia no disco, como o EFS (Encrypting File System) da Microsoft.

Em soluções baseadas em TPM e não em TPM, ou BitLocker vs. TrueCrypt e soluções semelhantes - bem, esse é um tópico complicado que não estamos qualificados para resolver aqui.

Crédito de imagem: Paolo Attivissimo no Flickr

Como ativar a tela dividida para qualquer aplicativo no Android Nougat

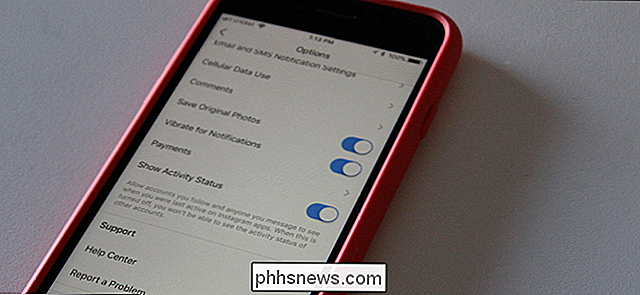

O Android Nougat traz uma série de novas alterações no sistema operacional móvel, com a tela dividida nativa sendo uma das mais proeminentes. O problema é que ele exige que os desenvolvedores ativem o recurso antes que ele funcione, tornando alguns (muitos!) Aplicativos incompatíveis. Mas, como sempre acontece com o Android, há uma solução alternativa.

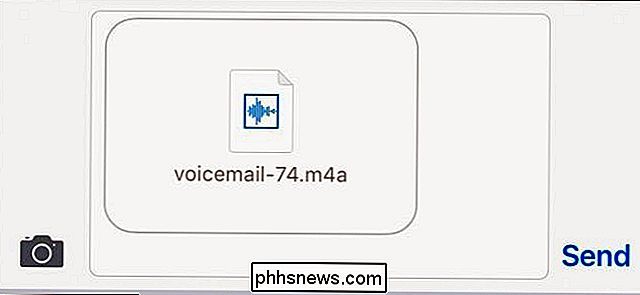

Como compartilhar ou salvar um correio de voz em um iPhone

Nas versões do iOS anteriores a 9.0, salvar uma mensagem de correio de voz significa usar um aplicativo de terceiros e passar por diversos aros - ou pior ligar um dispositivo de gravação externo. O iOS 9 torna uma tarefa simples ao incluir uma planilha de compartilhamento na interface do correio de voz.