Como proteger suas contas com uma chave U2F ou YubiKey

A autenticação de dois fatores é importante, mas um incômodo. Em vez de digitar um código do seu telefone, e se você pudesse simplesmente inserir uma chave USB para obter acesso a suas contas importantes?

Isso é o que a U2F faz - é um padrão emergente para tokens de autenticação física. As chaves atuais do U2F são pequenos dispositivos USB. Para fazer login, você não precisará inserir um código de autenticação fornecido por um aplicativo ou mensagem de texto. Basta inserir a chave de segurança USB e pressionar um botão.

Esse padrão está apenas tomando forma, sendo suportado apenas no Chrome, Firefox, Opera e, no momento, e por alguns grandes serviços: Google, Facebook, Dropbox e GitHub, todos permitem que você use chaves U2F para proteger sua conta.

Em breve você poderá usar este tipo de USB chave de segurança em muitos outros sites em breve graças à API de autenticação da Web. Ele será uma API de autenticação padrão que funciona em todas as plataformas e navegadores e suportará chaves USB e outros métodos de autenticação. Essa nova API era originalmente conhecida como FIDO 2.0.

O que você precisa

RELACIONADO: U2F explicado: como o Google e outras empresas estão criando um token de segurança universal

Para começar, você precisa apenas de algumas coisas:

- Uma chave de segurança FIDO U2F : você precisará do token de autenticação física para começar. A documentação oficial do Google diz aos usuários para pesquisar a chave de segurança FIDO U2F na Amazon e comprar uma. O principal resultado é de Yubico, que trabalhou com o Google para desenvolver o U2F antes de outras empresas assinarem, e tem um histórico de chaves de segurança USB. A chave Yubico U2F é uma boa aposta para $ 18. O mais caro YubiKey NEO é necessário se você quiser usá-lo com um dispositivo Android via NFC, embora pelo que podemos dizer, este recurso é limitado a um número ainda menor de serviços, por isso, provavelmente não vale a pena o custo extra neste momento tempo.

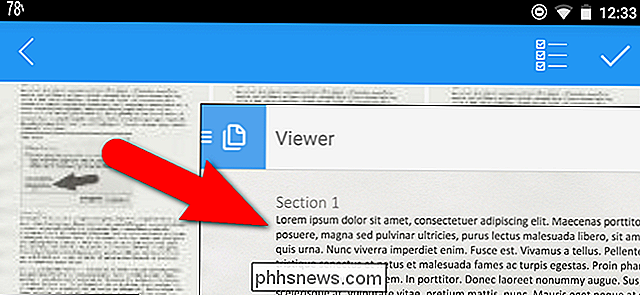

- Google Chrome, Mozilla Firefox ou Opera: O Chrome funciona para isso no Windows, Mac, Linux, SO Chrome e até Android, se você tiver uma chave U2F que possa autenticar sem fio via NFC. O Mozilla Firefox agora inclui suporte a U2F, mas é desabilitado por padrão e deve ser habilitado com uma opção oculta no momento. (O Opera também suporta chaves de segurança do U2F, já que é baseado no Google Chrome.)

Ao entrar de uma plataforma que não suporta chaves de segurança - por exemplo, qualquer navegador em um iPhone, Microsoft Edge em um PC Windows ou Safari em um Mac - você ainda será capaz de autenticar a maneira antiga, com um código enviado para o seu telefone.

Se você tiver uma chave que suporte NFC, você pode tocar na parte de trás do seu dispositivo Android quando fazendo login para autenticar, quando solicitado. Isso não funciona em um iPhone, pois somente o Android fornece aplicativos com acesso ao hardware NFC

Como configurar o U2F para sua Conta do Google

Vá para o Google.com e faça login com sua conta do Google. Clique na foto do perfil no canto superior direito de qualquer página do Google e selecione "Minha conta" para exibir informações sobre sua conta.

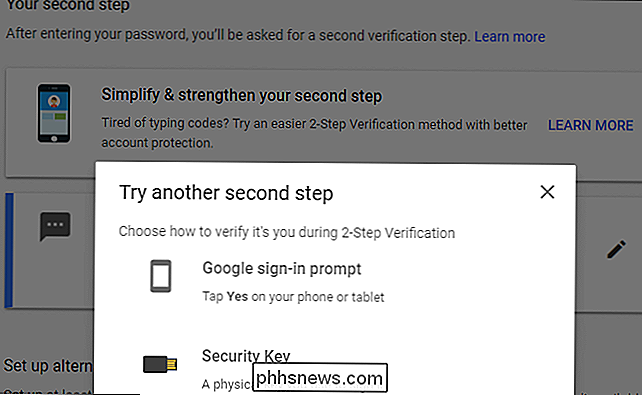

Clique em "Fazer login no Google" na página Minha conta e clique em "Etapa 2 Verificação ”ou clique aqui para ir direto para essa página. Clique no link "Saiba mais" em "Seu segundo passo" e, em seguida, clique em "Chave de segurança".

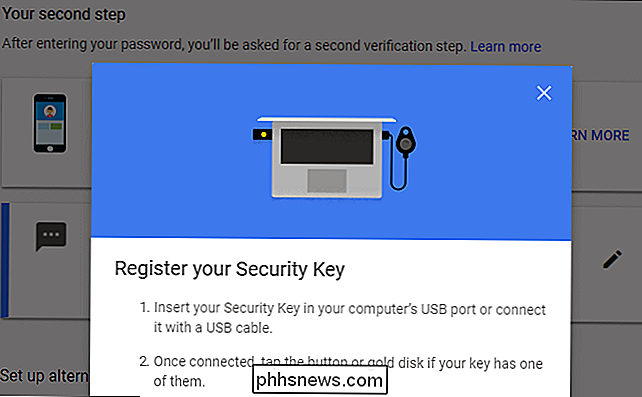

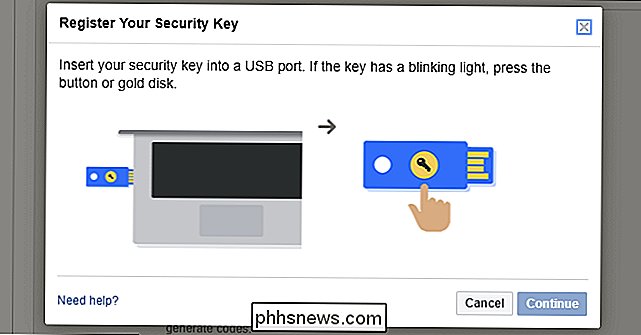

Remova sua chave da porta USB se ela já estiver inserida. Clique no botão “Next”, conecte a chave de segurança e pressione um botão, se tiver um. Clique em "Concluído" e essa chave será associada à sua conta do Google.

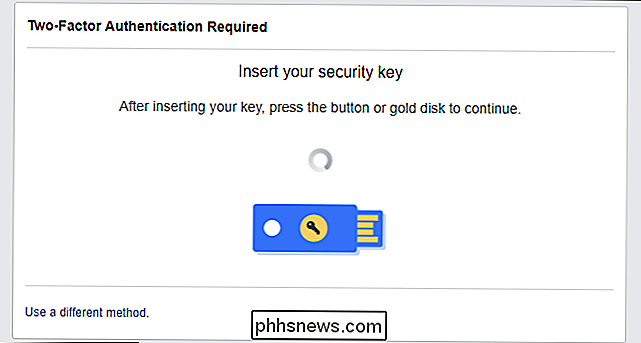

Quando você fizer login em um novo PC, você será solicitado a autenticar com a chave de segurança USB. Basta inserir a chave e pressionar o botão quando for solicitado. Se você tiver um NEO YubiKey, você também pode configurá-lo com NFC para o seu telefone Android, se desejar.

RELACIONADO: Como configurar a nova autenticação de dois fatores sem código do Google

Se você não você não tem sua chave de segurança ou está fazendo login em um dispositivo ou navegador que não oferece suporte a isso, você ainda pode usar a verificação por SMS ou outro método de verificação em duas etapas que você configurou nas configurações de segurança da sua conta do Google. >Como configurar o U2F para sua conta do Facebook

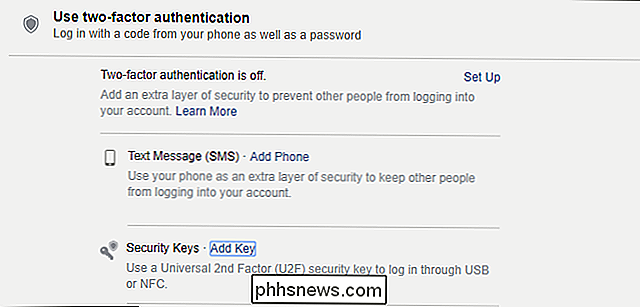

Para ativar uma chave de segurança do U2F para sua conta do Facebook, visite o site do Facebook e faça login com sua conta. Clique na seta para baixo no canto superior direito da página, selecione "Configurações", clique em "Segurança e Login" no lado esquerdo da página Configurações e, em seguida, clique em "Editar" à direita de Usar autenticação de dois fatores. Você também pode clicar aqui para ir direto para a página de configurações de autenticação de dois fatores.

Clique no link "Adicionar chave" à direita de Chaves de segurança aqui para adicionar sua chave U2F como um método de autenticação. Você também pode adicionar outros métodos de autenticação de dois fatores, incluindo mensagens de texto enviadas para seu smartphone e aplicativos móveis que geram códigos para você.

Insira sua chave de segurança U2F na porta USB do seu computador e pressione o botão quando solicitado . Você poderá inserir um nome para a chave depois.

Quando terminar, clique em “Configurar autenticação de dois fatores” para exigir que a chave de segurança entre.

Ao entrar no Facebook No futuro, você será solicitado a inserir sua chave de segurança para continuar. Você também pode clicar no link "Usar um método diferente" e selecionar outro método de autenticação de dois fatores ativado. Por exemplo, você poderia ter uma mensagem de texto enviada para o seu smartphone se você não tiver sua chave USB em você

Como configurar o U2F para sua conta do Dropbox

Para configurar isso com o Dropbox, visite o site do Dropbox e faça login com sua conta. Clique no ícone no canto superior direito de qualquer página, selecione "Configurações" e clique na guia "Segurança". Você também pode clicar aqui para acessar diretamente a página de segurança da conta.

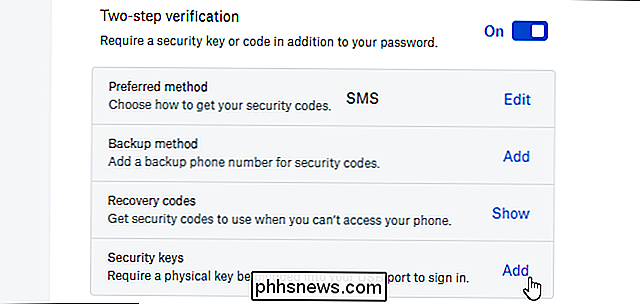

Se você ainda não ativou a verificação em duas etapas, clique na opção "Desativar" à direita da verificação em duas etapas para ativá-la. Você precisará configurar a verificação por SMS ou um aplicativo de autenticação para dispositivos móveis, como o Google Authenticator ou o Authy, antes de adicionar uma chave de segurança. Isso será usado como fallback.

Quando terminar, ou se você já tiver ativado a verificação em duas etapas, clique em "Adicionar" ao lado de Chaves de segurança.

Clique nas etapas exibidas na página , inserindo sua chave de segurança USB e pressionando o botão quando for solicitado a fazê-lo

Na próxima vez que você fizer login no Dropbox, você será solicitado a inserir sua chave de segurança USB e pressionar o botão. Se você não tem ou o seu navegador não suporta, você pode usar um código enviado por SMS ou gerado por um aplicativo autenticador móvel.

Como configurar o U2F para sua conta do GitHub

proteja sua conta do GitHub com uma chave de segurança, acesse o site do GitHub, faça o login e clique na foto do perfil no canto superior direito da página. Clique em "Configurações" e clique em "Segurança". Você também pode clicar aqui para ir direto para a página Segurança.

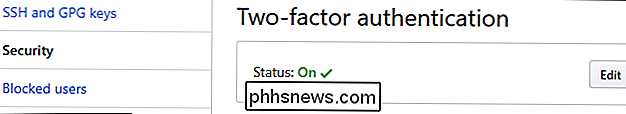

Se você ainda não configurou a autenticação de dois fatores, clique em "Configurar autenticação de dois fatores" e vá através do processo. Assim como no Dropbox, você pode configurar a autenticação de dois fatores usando códigos SMS enviados para o seu número de telefone ou com um aplicativo autenticador. Se você configurou a autenticação de dois fatores, clique no botão "Editar".

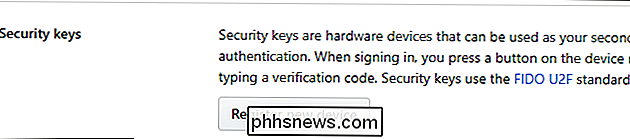

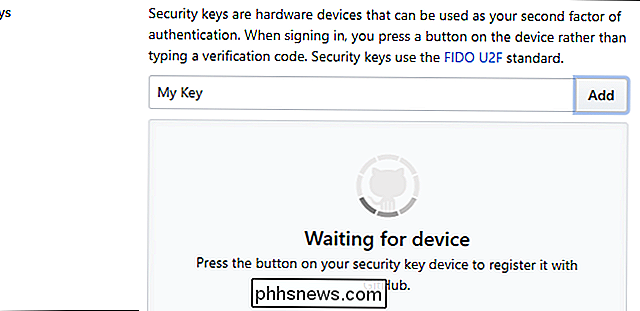

Na página de configuração da autenticação de dois fatores, role até a parte inferior e clique em "Registrar novo dispositivo" em Chaves de segurança. apelido para a chave, clique em Adicionar e insira a chave em uma porta USB no computador e pressione o botão

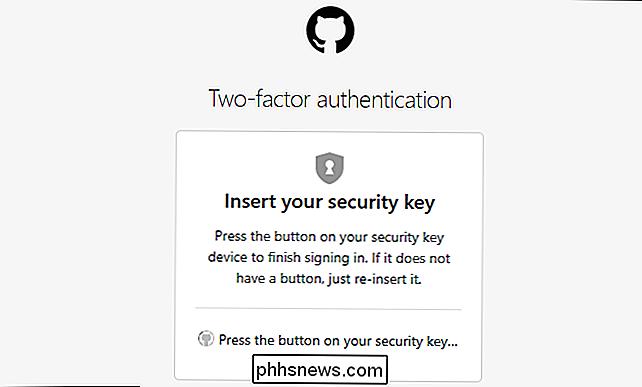

Você será solicitado a inserir a chave e pressionar o botão sempre que entrar no GitHub. Se você não tiver, a autenticação por SMS, o aplicativo de geração de código ou uma chave de recuperação padrão podem ser usados para obter acesso à sua conta.

Como configurar um YubiKey com sua conta do LastPass

LastPass também suporta chaves USB físicas, mas não suporta as teclas U2F mais baratas - suporta apenas as chaves da marca YubiKey, como o YubiKey ou o YubiKey NEO, que infelizmente são um pouco mais caras. Você também precisa estar inscrito no LastPass Premium. Se você atender a esses critérios, veja como configurá-lo.

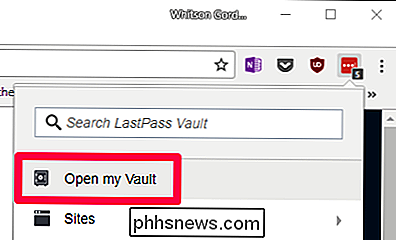

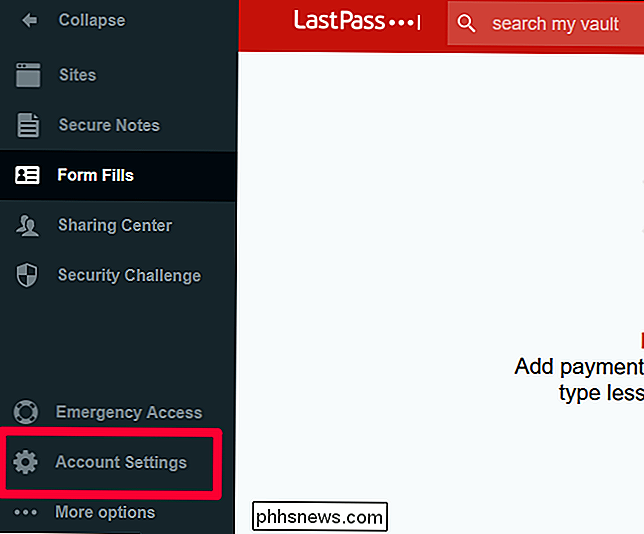

Abra o seu cofre LastPass, clicando no ícone LastPass no seu navegador e escolha "Open My Vault". Você também pode ir ao LastPass.com e fazer login em sua conta lá.

A partir daí, clique na engrenagem "Configurações da conta" no canto inferior esquerdo.

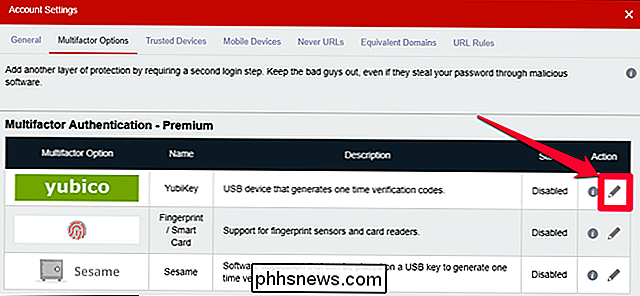

Clique na aba "Opções multifator" e role para baixo até o ícone " Yubico ”ou“ YubiKey ”. Clique no ícone Editar ao lado dele

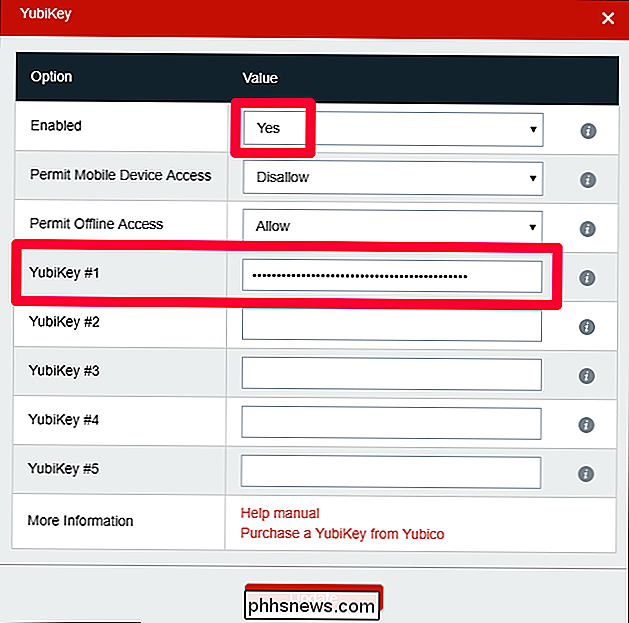

Altere a lista suspensa "Ativado" para "Sim" e coloque o cursor dentro da caixa "YubiKey # 1". Conecte seu YubiKey, e uma vez reconhecido pelo seu PC, pressione o botão. Você deve ver a caixa de texto preenchida com o código gerado pelo YubiKey.

Repita este processo para qualquer outro YubiKey que você possui e clique em "Atualizar".

Agora, quando você entrar no LastPass, você será solicitado a conectar em seu YubiKey e pressione o botão para fazer o login com segurança. Se você tiver um telefone Android e um YubiKey NEO, também poderá configurá-lo para usar NFC com o aplicativo LastPass para Android.

Ainda estamos nos primeiros dias para U2F, mas essa tecnologia vai decolar com a API de autenticação da Web. O consórcio FIDO, que desenvolve o U2F, contém empresas como Google, Microsoft, Intel, ARM, Samsung, Qualcomm, VISA, MasterCard, American Express, PayPal e uma variedade de grandes bancos. Com tantas empresas grandes envolvidas, muitos outros sites começarão a oferecer suporte às chaves de segurança do U2F e a outros métodos de autenticação alternativos em breve.

O que fazer quando o seu iPhone ou iPad não liga

Os iPhones e iPads devem funcionar, mas nenhuma tecnologia é perfeita. Se você pressionou o botão Liga / Desliga e a tela não liga ou você vê uma mensagem de erro, não se preocupe. Você provavelmente pode fazê-lo inicializar novamente. As instruções aqui farão com que qualquer iPhone ou iPad inicialize e funcione corretamente.

Como editar suas fotos usando o macOS Fotos

Muitos usuários do Mac usam o recurso Fotos para classificar e navegar por coleções de fotos. Ele sincroniza facilmente com seu iPhone, reconhece rostos e até classifica suas fotos em Memórias. O que você talvez nem saiba é que o Photos também é uma ferramenta decente para editar fotos. Era uma vez As fotos só podiam fazer edições superficiais, mas no outono de 2017 a Apple adicionou recursos de edição suficientes para torná-lo útil a grande maioria dos usuários.