As empresas de PC estão ficando desleixadas com a segurança

Nada é perfeitamente seguro e nunca eliminaremos todas as vulnerabilidades existentes. Mas não devemos ver tantos erros desleixados como os que vimos na HP, na Apple, na Intel e na Microsoft em 2017.

Por favor, fabricantes de PCs: dedique tempo ao trabalho tedioso para tornar nossos PCs seguros. Precisamos de segurança mais do que precisamos de novos recursos brilhantes.

A Apple deixou um buraco no macOS e fez um trabalho ruim corrigindo

Se isso acontecesse em qualquer outro ano, as pessoas estariam segurando os Macs da Apple como uma alternativa o caos do PC. Mas isso é 2017, e a Apple teve o erro mais amador e desleixado de todos, então vamos começar por aí.

RELACIONADOS: O macOS Bug permite o login de root sem uma senha. Aqui está a Correção

A última versão da Apple do MacOS, conhecida como “High Sierra”, tinha uma falha de segurança que permitia aos invasores entrar rapidamente como root e obter acesso total ao seu PC - apenas tentando entrar algumas vezes sem uma senha. Isso poderia acontecer remotamente via Screen Sharing, e poderia até ignorar a criptografia FileVault usada para proteger seus arquivos.

Pior ainda, os patches que a Apple corrigiu para corrigir isso não necessariamente resolveram o problema. Se você instalou outra atualização depois (antes que a falha de segurança fosse encontrada), ela reabriria o buraco - o patch da Apple não foi incluído em nenhuma outra atualização do sistema operacional. Portanto, não só foi um erro grave em High Sierra, mas a resposta da Apple - embora bastante rápida - foi uma bagunça.

Este é um erro incrivelmente ruim da Apple. Se a Microsoft enfrentasse um problema semelhante no Windows, os executivos da Apple estariam fazendo filmagens no Windows em apresentações nos próximos anos.

A Apple está perdendo tempo na reputação de segurança do Mac, embora os Macs ainda sejam menos seguros do que PCs com Windows de algumas maneiras fundamentais. Por exemplo, os Macs ainda não possuem o UEFI Secure Boot para impedir que invasores adulterem o processo de inicialização, como ocorreu com os PCs Windows desde o Windows 8. A segurança por obscuridade não vai mais voar para a Apple, e eles precisam aumentá-lo up.

O software pré-instalado da HP é uma bagunça absoluta

RELATED: Como verificar se o seu laptop HP possui o keylogger Conexant

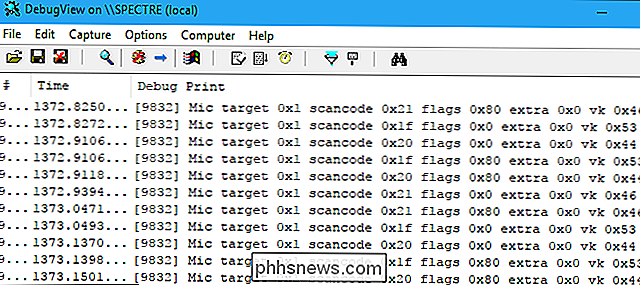

A HP não teve um bom ano. Seu pior problema, que eu pessoalmente experimentei no meu laptop, foi o keylogger Conexant. Muitos laptops da HP eram fornecidos com um driver de áudio que registrava todos os pressionamentos de tecla em um arquivo MicTray.log no computador, que qualquer pessoa podia ver (ou roubar). É absolutamente maluco que a HP não detecte este código de depuração antes de ser lançado em PCs. Não foi nem mesmo escondido - estava ativamente criando um arquivo de keylogger!

Houve outros problemas menos sérios nos PCs da HP também. A controvérsia do HP Touchpoint Manager não era exatamente “spyware” como muitos meios de comunicação alegavam, mas a HP falhou em comunicar-se com seus clientes sobre o problema, e o software Touchpoint Manager ainda era inútil e sem uso de CPU. necessário para computadores domésticos.

E ainda por cima, os laptops da HP tinham outro keylogger instalado por padrão como parte dos drivers do touchpad Synaptics. Este não é tão ridículo quanto o Conexant - ele é desativado por padrão e não pode ser habilitado sem acesso de administrador -, mas pode ajudar os invasores a evitar a detecção por ferramentas antimalware se quiserem digitar um laptop HP. Pior ainda, a resposta da HP implica que outros fabricantes de PCs podem ter o mesmo driver com o mesmo keylogger. Por isso, pode ser um problema em toda a indústria de PCs.

O Processador Intel dentro de um processador está cheio de buracos

O Mecanismo de Gerenciamento da Intel é um pequeno sistema operacional de caixa fechada que faz parte de todos os modernos Chipsets Intel. Todos os PCs têm o Intel Management Engine em algumas configurações, até mesmo os Macs modernos.

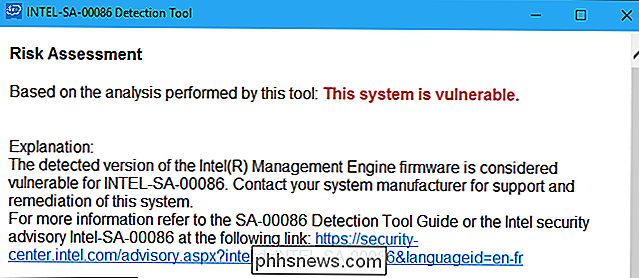

Apesar do aparente esforço da Intel para a segurança pela obscuridade, vimos muitas vulnerabilidades de segurança no Intel Management Engine este ano. No início de 2017, havia uma vulnerabilidade que permitia o acesso à administração remota sem uma senha. Felizmente, isso só se aplicava a PCs que tinham a tecnologia Active Management Technology (AMT) da Intel ativada, para que não afetasse os PCs dos usuários domésticos.

Desde então, porém, vimos uma série de outras falhas de segurança que precisavam ser corrigidas em praticamente todos os PCs. Muitos dos PCs afetados ainda não tiveram patches lançados para eles ainda.

Isso é particularmente ruim porque a Intel se recusa a permitir que os usuários desabilitem rapidamente o Intel Management Engine com uma configuração de firmware UEFI (BIOS). Se você tem um PC com o Intel ME que o fabricante não atualiza, você está sem sorte e terá um PC vulnerável para sempre ... bem, até comprar um novo.

Na pressa da Intel para lançar seus próprios software de administração remota que pode funcionar mesmo quando um PC está desligado, eles introduziram um alvo interessante para os invasores se comprometerem. Ataques contra o mecanismo de gerenciamento da Intel funcionará em praticamente qualquer PC moderno. Em 2017, estamos vendo as primeiras consequências disso.

Até mesmo a Microsoft precisa de um pouco de previsão

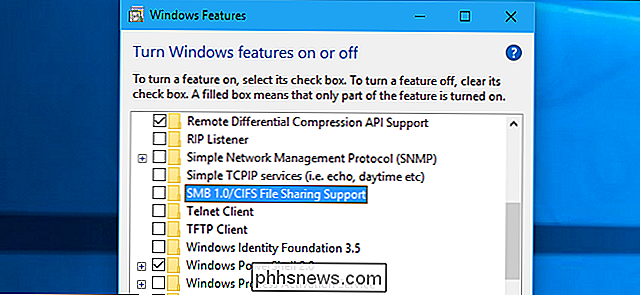

RELACIONADAS: Como desativar o SMBv1 e proteger seu PC com Windows do ataque

Seria fácil apontar para a Microsoft e dizer que todo mundo precisa aprender com a Iniciativa de Computação Confiável da Microsoft, que começou nos dias do Windows XP.

Mas mesmo a Microsoft tem sido um pouco desleixada este ano. Isso não se trata apenas de falhas normais de segurança como um buraco de execução de código no Windows Defender, mas problemas que a Microsoft deveria facilmente ver.

As desagradáveis epidemias de malware de WannaCry e Petya em 2017 se espalharam usando falhas de segurança o antigo protocolo SMBv1. Todos sabiam que esse protocolo era antigo e vulnerável, e a Microsoft até recomendou desativá-lo. Mas, apesar de tudo isso, ainda estava habilitado por padrão no Windows 10 até a Atualização de criadores de outono. E isso só foi desativado porque os grandes ataques levaram a Microsoft a resolver o problema. Isso significa que a Microsoft se preocupa tanto com a compatibilidade legada que vai abrir os usuários do Windows para atacar, em vez de desativar proativamente os recursos que poucas pessoas precisam. A Microsoft nem precisou removê-lo - apenas desative-o por padrão! As organizações poderiam facilmente reativá-lo para fins de legado, e os usuários domésticos não seriam vulneráveis a duas das maiores epidemias de 2017. A Microsoft precisa da perspicácia para remover recursos como este antes que eles causem problemas tão grandes.

Essas empresas não são as únicas que têm problemas, é claro. Em 2017, a Lenovo finalmente se estabeleceu com a Comissão Federal de Comércio dos EUA sobre a instalação do software man-in-the-middle “Superfish” em PCs em 2015. A Dell também enviou um certificado de raiz que permitiria um ataque man-in-the-middle em 2015.

Isso tudo parece ser demais. Está na hora de todos os envolvidos ficarem mais sérios com a segurança, mesmo que tenham que adiar alguns recursos novos e brilhantes. Fazer isso pode não atrair as manchetes ... mas evitará as manchetes que nenhum de nós quer ver.

Crédito da imagem: ja-images / Shutterstock.com, PhuShutter / Shutterstock.com

Novo recurso de mapa do Snapchat, explicado (e como desativá-lo)

O Snapchat está lançando recursos a uma velocidade incrível. Alguns deles são bons ajustes, como adicionar filtros de voz. Outros, como o Snap Map, são honestamente muito perigosos. Vejamos o que é o novo Snap Map, o que há de errado com ele e, mais importante, como desativá-lo. O que é o Snap Map? O Snap Map é um novo recurso do Snapchat que compartilha sua localização com seus amigos .

Como definir um temporizador para as suas luzes Philips Hue

Talvez você queira desativar as luzes Philips Hue depois de um certo tempo ou fazê-las piscar como um lembrete. Quaisquer que sejam as suas necessidades, eis como definir um temporizador para as luzes Philips Hue para que liguem ou desliguem automaticamente após um determinado período de tempo. Por que definir um temporizador?