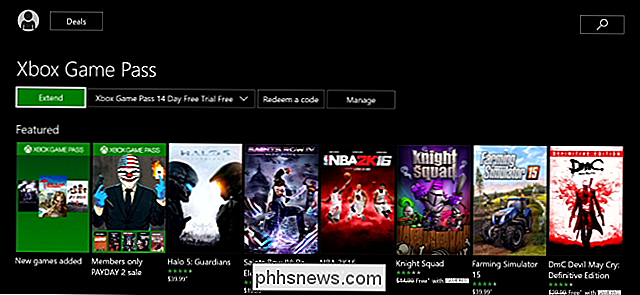

SafetyNet explicou: por que o Android Pay e outros aplicativos não funcionam em dispositivos enraizados

O enraizamento do seu dispositivo Android oferece acesso a uma ampla variedade de aplicativos e a um acesso mais profundo ao sistema Android. Mas alguns aplicativos, como o Android Pay, do Google, não funcionam em dispositivos com root. O Google usa algo chamado SafetyNet para detectar se o dispositivo está com root ou não e bloqueia o acesso a esses recursos. O Google não é o único - muitos aplicativos de terceiros também não funcionam em dispositivos Android com root, embora eles possam verificar a presença do root de outras maneiras.

SafetyNet: como o Google sabe que você está Enraizado seu telefone Android

RELACIONADOS:

Cansado de ter seu cartão de crédito roubado? Use o Apple Pay ou o Android Pay Os dispositivos Android oferecem uma "SafetyNet API", que faz parte da camada do Google Play Services instalada em dispositivos Android aprovados pelo Google. Essa API "fornece acesso aos serviços do Google que ajudam a avaliar a integridade e a segurança de um dispositivo Android", segundo o Google. Se você é um desenvolvedor do Android, pode chamar essa API em seu aplicativo para verificar se o dispositivo que está sendo executado foi adulterado.

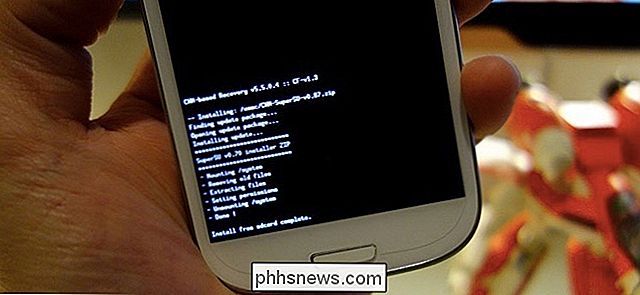

Esta API do SafetyNet foi projetada para verificar se um dispositivo foi adulterado - seja ele foi criado por um usuário, está executando uma ROM personalizada ou foi infectado por malwares de baixo nível, por exemplo.

Os dispositivos que acompanham a Play Store do Google e outros aplicativos instalados devem passar pelo "Compatibility Test Suite" do Google Android. Enraizar um dispositivo ou instalar uma ROM personalizada impede que um dispositivo seja “Compatível com CTS”. É assim que a API SafetyNet pode dizer se você está enraizado - apenas verifica a compatibilidade com o CTS. Da mesma forma, se você receber um dispositivo Android que nunca veio com os aplicativos do Google, como um desses tablets de US $ 20 enviados diretamente de uma fábrica na China, ele não será considerado "compatível com CTS", mesmo que não tenha sido implantado .

Para obter essas informações, o Google Play Services faz o download de um programa chamado "snet" e o executa em segundo plano no seu dispositivo. O programa coleta dados do seu dispositivo e os envia ao Google regularmente. O Google usa essas informações para diversas finalidades, desde obter uma imagem do ecossistema Android mais amplo até determinar se o software do seu dispositivo foi adulterado ou não. O Google não explica exatamente o que o snet está procurando, mas é provável que verifique se sua partição do sistema foi modificada do estado de fábrica.

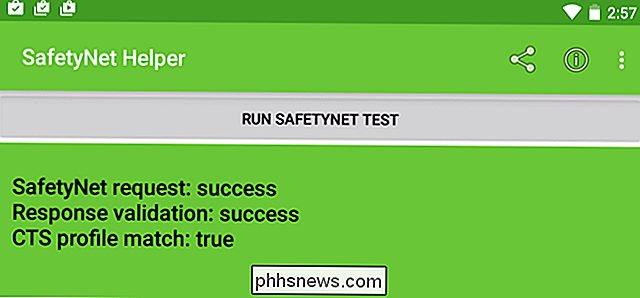

Você pode verificar o status SafetyNet do seu dispositivo baixando um aplicativo como o SafetyNet Helper Sample ou Playground SafetyNet. O aplicativo perguntará ao serviço SafetyNet do Google sobre o status do seu dispositivo e informará a resposta do servidor do Google.

Para obter mais detalhes técnicos, leia esta postagem no blog escrita por John Kozyrakis, estrategista técnico da Cigital, uma empresa de segurança de software. Ele investigou a SafetyNet e explicou mais sobre como ela funciona.

É até o aplicativo

A SafetyNet é opcional para desenvolvedores de aplicativos e os desenvolvedores de aplicativos podem optar por usá-la ou não. A SafetyNet apenas impede que um aplicativo funcione se o desenvolvedor de um aplicativo não quiser que ele funcione em dispositivos com raiz.

A maioria dos aplicativos não verifica a API do SafetyNet. Mesmo um aplicativo que verifica a API do SafetyNet, como os aplicativos de teste acima, não parará de funcionar se receber uma resposta ruim. O desenvolvedor do aplicativo tem que verificar a API SafetyNet e fazer com que o aplicativo se recuse a funcionar se ele souber que o software do seu dispositivo foi modificado. O aplicativo Android Pay do Google é um bom exemplo disso em ação.

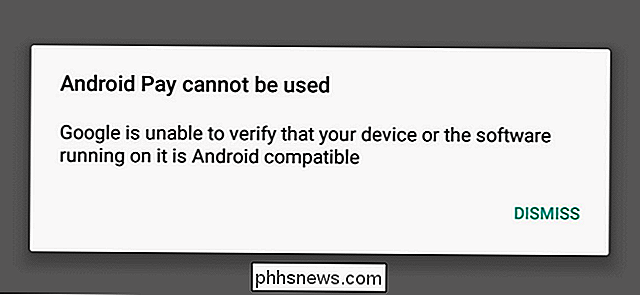

O Android Pay não funciona em dispositivos enraizados

A solução de pagamento móvel do Google Pay para Android não funciona em dispositivos Android com raiz. Tente iniciá-lo e você verá uma mensagem dizendo que "O Android Pay não pode ser usado. O Google não pode verificar se o seu dispositivo ou o software em execução é compatível com Android. ”

Não é apenas sobre o enraizamento, é claro, executar uma ROM personalizada também o colocaria em conflito com esse requisito. A SafetyNet API irá alegar que não é "compatível com Android" se você estiver usando uma ROM personalizada que o dispositivo não veio com.

RELACIONADOS:

O argumento contra a raiz: Por que os dispositivos Android não são ativados Lembre-se de que isso não apenas detecta o enraizamento. Se o seu dispositivo foi infectado por algum malware no nível do sistema com a capacidade de espionar o Android Pay e outros aplicativos, a API do SafetyNet também impediria o funcionamento do Android Pay, o que é uma coisa boa.

modelo. O Android Pay normalmente protege seus dados de pagamento usando os recursos de sandbox do Android, mas os aplicativos podem sair do sandbox em um dispositivo com raiz. O Google não tem como saber a segurança do Android Pay em um dispositivo em particular se ele estiver enraizado ou executando uma ROM personalizada desconhecida, então bloqueia. Um engenheiro do Android Pay explicou o problema no fórum XDA Developers se você estiver curioso para ler mais.

Outras maneiras de detectar o Root

A SafetyNet é apenas uma maneira de um aplicativo verificar se está sendo executado em um dispositivo com raiz. Por exemplo, os dispositivos da Samsung incluem um sistema de segurança chamado KNOX. Se você torcer o seu dispositivo, a segurança KNOX está desarmada. O Samsung Pay, aplicativo de pagamentos móveis da própria Samsung, se recusará a funcionar em dispositivos com root. A Samsung está usando o KNOX para isso, mas também pode usar o SafetyNet.

Da mesma forma, muitos aplicativos de terceiros irão impedi-lo de usá-los, e nem todos eles usam o SafetyNet. Eles podem apenas verificar a presença de aplicativos e processos de raiz conhecidos em um dispositivo.

É difícil encontrar uma lista atualizada de aplicativos que não funcionam quando um dispositivo está enraizado. No entanto, o RootCloak fornece várias listas. Essas listas podem estar desatualizadas, mas são as melhores que podemos encontrar. Muitos são aplicativos bancários e outros aplicativos de carteira móvel, que bloqueiam o acesso a telefones enraizados na tentativa de proteger suas informações bancárias de serem capturadas por outros aplicativos. Aplicativos para serviços de streaming de vídeo também podem se recusar a funcionar em um dispositivo root como uma medida de DRM, tentando impedir que você grave um fluxo de vídeo protegido.

Alguns aplicativos podem ser enganados

Google está jogando um gato- e- jogo de rato com SafetyNet, constantemente atualizando isto em uma tentativa para ficar à frente de pessoas contornando isto. Por exemplo, o desenvolvedor do Android Chainfire criou um novo método para explorar dispositivos Android sem modificar a partição do sistema, conhecida como "raiz sem sistema". A SafetyNet inicialmente não detectou esses dispositivos como sendo violados e o Android Pay funcionou, mas a SafetyNet acabou sendo atualizada para detectar esse novo método de root. Isso significa que o Android Pay não funciona mais com raiz sem sistema.

RELATED:

Esqueça as ROMs em Flash: Use o Xposed Framework para ajustar seu Android Dependendo de como um aplicativo verifica o acesso root, você pode enganá-lo. Por exemplo, existem métodos para fazer root em alguns dispositivos Samsung sem tropeçar na segurança KNOX, o que permitiria que você continuasse usando o Samsung Pay.

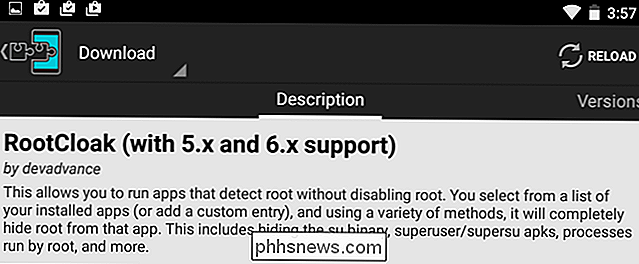

No caso de aplicativos que apenas verificam aplicativos raiz em seu sistema, há um Xposed Framework módulo chamado RootCloak que supostamente permite enganá-los para que funcionem de qualquer maneira. Isso funciona com aplicativos como DirecTV GenieGo, Best Buy CinemaNow e Movies by Flixster, que normalmente não funcionam em dispositivos com raiz. No entanto, se esses aplicativos foram atualizados para usar o SafetyNet do Google, eles não seriam tão fáceis de enganar dessa maneira.

A maioria dos aplicativos continuará funcionando normalmente depois que você enraizar seu dispositivo. Aplicativos de pagamento móvel são a grande exceção, assim como alguns outros aplicativos bancários e financeiros. Os serviços pagos de transmissão de vídeo às vezes tentam impedi-lo de assistir aos vídeos deles também.

Se um aplicativo que você precisa não funcionar no seu dispositivo com raiz, você pode sempre desarmar seu dispositivo para usá-lo. O aplicativo deve funcionar depois que você devolver o dispositivo ao estado de fábrica seguro.

Crédito da imagem: Danny Choo no Flickr

Como configurar o bloqueio do cartão SIM para um iPhone mais seguro

Bloquear o cartão SIM do iPhone adiciona mais uma camada de segurança, o que significa que mesmo que alguém entre no telefone, ele ainda pode use-o para ligar, enviar mensagens de texto ou acessar seu plano de dados. Bloquear o cartão SIM de um telefone não é um conceito novo. É um recurso básico de segurança em praticamente todos os telefones, incluindo os Android.

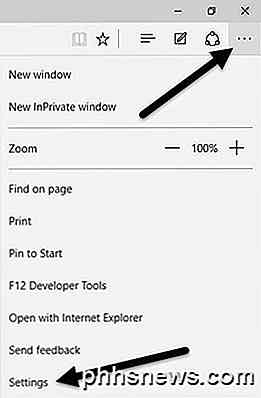

Como desativar o Adobe Flash no Microsoft Edge no Windows 10

Se você usa o Windows 10 e o novo navegador Edge da Microsoft, talvez esteja se perguntando como é possível desativar o Adobe Flash. Por padrão, o Microsoft Edge possui suporte interno para o Adobe Flash, portanto, é basicamente ativado o tempo todo.Se você precisar usar o Flash enquanto navega na Web, não precisa se preocupar com nada. No en