O meu provedor de Internet pode realmente vender meus dados? Como posso me proteger?

Você pode ter ouvido muitas notícias recentemente sobre provedores de serviços de Internet (ISPs) rastreando seu histórico de navegação e vendendo todos os seus dados. O que isso significa, e como você pode se proteger melhor?

O que aconteceu

RELACIONADOS: O que é a neutralidade da rede?

Tradicionalmente, a Federal Trade Commission (FTC) era responsável pela regulamentação dos ISPs. . No início de 2015, a Comissão Federal de Comunicações (FCC) votou pela reclassificação do acesso à Internet de banda larga como um serviço de “transportadora comum”, como parte de um esforço por neutralidade da rede. Isso moveu a regulamentação dos provedores de serviços de Internet da FTC para a FCC.

A FCC então impôs restrições sobre o que os provedores de serviços de Internet eram e não podiam fazer com seus clientes. Os ISPs seriam impedidos de redirecionar o tráfego de busca, injetar anúncios adicionais em páginas da web e vender dados de usuários (como localização e histórico de navegação), entre outras práticas lucrativas às custas dos usuários.

Em março de 2017, o Senado e House votou em uma resolução da Lei de Revisão do Congresso (CRA) para revogar as regras de privacidade da FCC e impedi-las de fazer regulamentos futuros. Sua justificativa para a lei foi que empresas como Google e Facebook podem vender essas informações, e que as regulamentações impedem injustamente os provedores de concorrer. Os legisladores alegaram que, como o Google tem aproximadamente 81% de participação no mercado de buscas, eles têm mais controle de mercado do que qualquer ISP. Embora o domínio do Google nas pesquisas seja real, os usuários da Internet têm a opção de evitar o Google, o Facebook ou qualquer outro site. A maioria das pessoas usa o Google para pesquisa, mas há muitas outras opções e é fácil mudar. Usando ferramentas como o Privacy Badger, é muito fácil evitar a análise do Google ou do Facebook pela Web. Em comparação, todo o seu tráfego na Internet passa pelo seu ISP, e muito poucos americanos têm mais de uma ou duas opções.

O projeto de lei foi assinado pelo presidente no início de abril. Embora nem todos os regulamentos da FCC tenham entrado em vigor antes de serem anulados, isso ainda é um grande golpe para a privacidade dos americanos on-line. Como os ISPs ainda são classificados como portadores comuns, nenhum outro órgão regulador tem a supervisão para restabelecer essas regras.

Notável, mas não tão novo

Muitos regulamentos da FCC devem começar em 2017 e 2018. Grandes ISPs têm acompanhando seus usuários há anos. A Verizon costumava injetar um supercookie em todas as solicitações de navegador de seus clientes, permitindo que eles (e terceiros) rastreassem usuários individuais na web. O supercookie estava sendo adicionado aos pedidos depois que eles deixaram os computadores dos usuários, então não havia como evitá-los até que a Verizon cedesse e adicionasse um opt-out. Por um tempo, a AT & T cobrava aos clientes um extra de US $ 30 por mês para não rastrear seu uso da Internet. Este caso foi a inspiração para os regulamentos de privacidade da FCC.

É fácil pensar: “Bem, não estamos piores do que estávamos há um ano.” E isso pode ser parcialmente verdade. Estamos vivendo sob as mesmas regras que estávamos então; é só que agora eles não mudam para melhor. Ainda não é possível comprar o histórico de internet de um indivíduo; os dados são anonimizados e vendidos a anunciantes e outras organizações a granel.

No entanto, essas novas regulamentações (que agora não vão entrar em vigor) teriam consertado um buraco significativo na privacidade da Internet. Se você pesquisar profundamente dados anônimos, pode ser fácil descobrir o proprietário. Além disso, há o argumento a ser feito de que ISPs são, na verdade, double-dipping. A posição que esta decisão coloca os ISPs em um espaço mais competitivo com serviços como o Google é um pouco hipócrita. Os ISPs governam a “milha final” até as instalações de seus clientes, e nós já pagamos um bom dinheiro pelo acesso a ela.

Como posso me proteger?

Muitas pessoas estão preocupadas com a aprovação da lei e querem maneiras de proteger -se dos olhos curiosos de seus ISPs. Felizmente, há algumas coisas que você pode fazer para ajudar a garantir sua privacidade. A maioria desses métodos é voltada para proteger você do que chamamos de ataques Man-in-the-Middle (MitM). A jornada que seus dados levam na viagem do seu PC para um servidor da Internet e de volta passa por uma série de intermediários. Em um ataque MitM, um ator mal-intencionado se insere no sistema em algum lugar ao longo dessa jornada para fins de interceptação, armazenamento ou até mesmo modificação de seus dados.

Tradicionalmente, um MitM é considerado um mau ator que se insere no processo; você confia nos roteadores, firewalls e ISPs entre você e seu destino. No entanto, se você não pode confiar em seu ISP, as coisas ficam mais complicadas. Tenha em mente que isso se aplica a todo o tráfego da Internet, não apenas ao que você vê no seu navegador. A boa notícia (se é que se pode chamar assim) é que os ataques MitM são um problema antigo e bastante comum que desenvolvemos ferramentas muito boas que você pode usar para se proteger.

Use HTTPS Onde você pode

: O que é HTTPS e por que devo me importar?

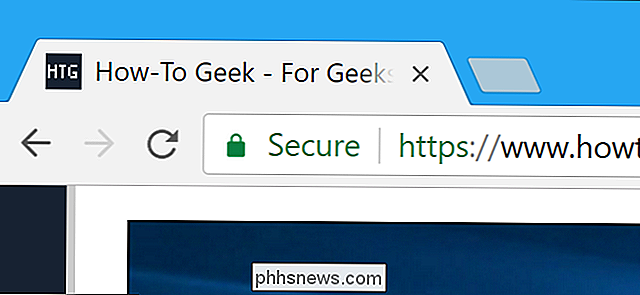

HTTPS criptografa a conexão entre o seu computador e um site, usando um protocolo chamado TLS (ou SSL antigo). No passado, isso era usado principalmente para informações confidenciais, como páginas de login ou informações bancárias. No entanto, a implementação do HTTPS ficou mais fácil e barata. Atualmente, mais da metade de todo o tráfego da Internet é criptografado.

Quando você usa HTTPS, o conteúdo dos pacotes de dados é criptografado, incluindo o URL real que você está visitando. No entanto, o nome do host do seu destino (por exemplo, phhsnews.com) é mantido descriptografado, pois os nós entre o dispositivo e o destino de seus dados precisam saber para onde enviar seu tráfego. Embora os ISPs não consigam ver o que você está enviando por HTTPS, eles ainda podem informar quais sites você está visitando.

Ainda há alguns metadados (dados sobre dados) que não podem ser ocultados usando HTTPS. Qualquer pessoa que monitore seu tráfego sabe quanto é baixado em qualquer solicitação. Se um servidor tiver apenas um arquivo ou página de um tamanho específico, isso pode ser uma oferta. Também é fácil determinar a que horas as solicitações são feitas e por quanto tempo as conexões duram (digamos, a duração de um fluxo de vídeo).

Vamos colocar tudo isso junto. Imagine que há um MitM entre mim e a internet, interceptando meus pacotes. Se eu estou usando HTTPS, eles poderiam dizer, por exemplo, que eu fui ao reddit.com às 23:58, mas eles não saberiam se eu estava visitando o frontpage, / r / technology, ou outro, menos - página segura para trabalho. Com esforço, pode ser possível que eles determinem a página com base na quantidade de dados transferidos, mas é improvável se você estiver visitando um site dinâmico com muito conteúdo. Como eu carrego a página uma vez e ela não muda em tempo real, a duração da conexão deve ser curta e difícil de aprender qualquer coisa.

HTTPS é ótimo, mas não é uma boa solução quando se trata de proteger você do seu ISP. Como dito anteriormente, isso obscurece o conteúdo, mas não protege os metadados. E, embora pouco ou nenhum esforço seja necessário do usuário final, os proprietários de servidores precisam configurar seus servidores para usá-lo. Infelizmente, ainda existem muitos sites que não suportam HTTPS. Além disso, somente o tráfego do navegador da Web pode ser criptografado com HTTPS. O protocolo TLS é usado em outros aplicativos, mas normalmente não é visível para os usuários. Isso torna difícil dizer quando - ou se - o tráfego do aplicativo está sendo criptografado.

Use uma VPN para criptografar todo o seu tráfego

RELACIONADO: O que é uma VPN e por que eu precisaria de uma?

Uma Rede Privada Virtual (VPN) cria uma conexão segura entre o seu dispositivo e um ponto de terminação. É essencialmente como ter uma rede privada criada dentro da rede pública da Internet, e é por isso que frequentemente nos referimos a uma conexão VPN como um túnel. Ao usar uma VPN, todo o seu tráfego é criptografado localmente no dispositivo e, em seguida, enviado pelo túnel para o ponto de término da VPN, geralmente um servidor em qualquer serviço VPN que você esteja usando. No ponto de término, o tráfego é descriptografado e, em seguida, enviado para o destino pretendido. O tráfego de retorno é enviado de volta ao ponto de terminação da VPN, onde é criptografado e enviado de volta pelo túnel para você.

Um dos usos mais comuns das VPNs é permitir que os funcionários acessem os recursos da empresa remotamente. É considerado uma boa prática manter os ativos internos da empresa desconectados da Internet. Os usuários podem encapsular em um ponto de terminação de VPN dentro de uma rede corporativa, o que permite acesso a servidores, impressoras e outros computadores, mantendo-os ocultos da Internet em geral.

Nos últimos anos, as VPNs se tornaram populares para uso pessoal, para aumentar a segurança e a privacidade. Tomemos o exemplo do acesso Wi-Fi gratuito no café. É fácil detectar o tráfego em redes Wi-Fi inseguras. Também é possível que você esteja se conectando a uma rede gêmea do mal - um falso ponto de acesso Wi-Fi disfarçado de legítimo - que espera oferecer malware. Se você usa uma VPN, tudo o que eles podem ver são dados criptografados, sem indicação de onde ou com quem você está se comunicando. O túnel VPN também fornece integridade, o que significa que um estranho mal-intencionado não pode modificar o tráfego.

Quando você usa uma VPN, seu ISP não pode ver ou alterar o que está passando pelo túnel criptografado. Como tudo é criptografado até atingir o ponto de término, eles não sabem quais sites você está visitando ou quais dados estão sendo enviados. Os ISPs podem dizer que você está usando uma VPN e ver o ponto de término da VPN (um bom indicador de qual serviço VPN você está usando). Eles também sabem quanto tráfego você está produzindo em que horas.

O uso de uma VPN também pode afetar o desempenho da rede. O congestionamento em uma VPN pode atrasá-lo, mas, em casos raros, você pode obter melhores velocidades em uma VPN. Você também deve verificar se a VPN vaza qualquer informação

RELACIONADA: Como escolher o melhor serviço VPN para suas necessidades

As empresas e faculdades geralmente oferecem acesso VPN gratuito para seus usuários. Certifique-se de verificar a política de uso; seus administradores provavelmente não querem que você faça streaming de vídeo ou faça algo não relacionado para trabalhar em sua rede. Alternativamente, você pode pagar pelo acesso a um serviço de VPN, geralmente de US $ 5-10 por mês. Você deve fazer algumas pesquisas para escolher a melhor VPN para suas necessidades, mas montamos um guia prático para escolher o melhor serviço de VPN que pode ajudá-lo ao longo do caminho.

Lembre-se, você deve ser capaz de Confie no seu provedor de VPN. A VPN impede que o seu provedor veja o tráfego encapsulado. No entanto, seu tráfego precisa ser descriptografado quando chegar ao ponto de término, para que o ponto de término possa encaminhá-lo para o destino correto. Isso significa que seu provedor de VPN pode ver essas informações. Muitos serviços VPN alegam não registrar, usar ou vender seu tráfego. No entanto, muitas vezes não há como saber se seguem ou não essas promessas. Mesmo se eles estão sendo honestos, é possível o seu ISP está minerando os dados.

Em particular, você deve ter cuidado com as VPNs gratuitas. Ultimamente, as extensões de navegadores VPN tornaram-se populares, em grande parte devido à sua baixa / sem custo e facilidade de uso. A execução de um serviço VPN é cara e os operadores não fazem isso com a bondade de seus corações. Usando um desses serviços gratuitos, muitas vezes apenas a capacidade de espionar você e injetar anúncios do seu ISP para a VPN. Lembre-se: quando você não está pagando por um serviço com custos operacionais, você é o produto.

Por fim, as VPNs são uma solução útil, mas imperfeita. Eles fornecem uma maneira de transferir a confiança do seu ISP para um terceiro, mas não há uma maneira fácil de determinar se um provedor de VPN é confiável. Se você sabe que seu ISP não é confiável, as VPNs podem valer a pena. O HTTPS / TLS deve ser usado com uma VPN para aumentar ainda mais sua segurança e privacidade.

Então, o que acontece com o Tor?

RELATED: O Tor é realmente anônimo e seguro?

O Onion Router (Tor) é um sistema que criptografa e anonimiza o tráfego. Tor é complexo, e artigos inteiros podem (e foram) escritos nele. Embora o Tor seja útil para muitas pessoas, pode ser difícil usá-lo corretamente. O Tor terá um efeito muito mais perceptível (negativo) na qualidade e no desempenho do seu uso diário da Internet do que os outros métodos mencionados neste artigo.

Colocando Todos Juntos

ISPs não ganharam nenhum novos poderes desta lei, mas impediu o governo de garantir sua privacidade. Não há balas de prata para evitar que o seu ISP o espie, mas ainda há muita munição. Use HTTPS sempre que possível para proteger o conteúdo da mensagem entre você e o destino. Considere o uso de uma VPN para encapsular seu ISP. Enquanto estiver fazendo alterações, considere se proteger de outras fontes de espionagem e espionagem. Defina as configurações do seu sistema operacional para melhorar a privacidade (Windows e OSX) e o seu navegador da Web (Chrome, Firefox ou Opera). Use um mecanismo de busca que respeite sua privacidade também. Proteger sua privacidade é uma batalha difícil, agora mais do que nunca, mas How-To Geek é dedicado a ajudá-lo ao longo do caminho.

Crédito de imagem: DennisM2.

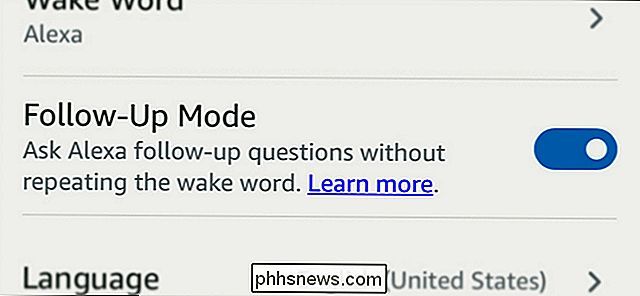

Como configurar o MyQ para abrir a porta da sua garagem do seu smartphone

Se você tem um abridor de porta de garagem mais recente da Chamberlain (ou de sua marca profissional LiftMaster), é provável que ele venha com o MyQ . Veja como configurá-lo para que você possa abrir e fechar sua porta de garagem remotamente usando seu smartphone. RELACIONADOS: Como controlar sua porta de garagem MyQ na tela inicial do seu telefone O que é o MyQ?

Seis recursos ocultos do Instagram tornam o compartilhamento de fotos mais fácil

À Medida que os aplicativos para smartphone obtêm mais e mais recursos, as coisas começam a ficar escondidas atrás de toques, menus, furtos e outros pontos difíceis de encontrar. Instagram não é exceção. Embora tenha começado como um aplicativo de filtros simples, agora ele é transformado em um editor de imagens e rede social decentes.